总结

我在模糊测试时正在寻找一个漏洞赏金目标,我看到该网站正在使用 Telerik UI,并且它容易受到基于 Base64 的加密预言机漏洞的攻击 CVE-2017-9248(用于 ASP.NET AJAX 对话框处理程序的 Telerik UI)。

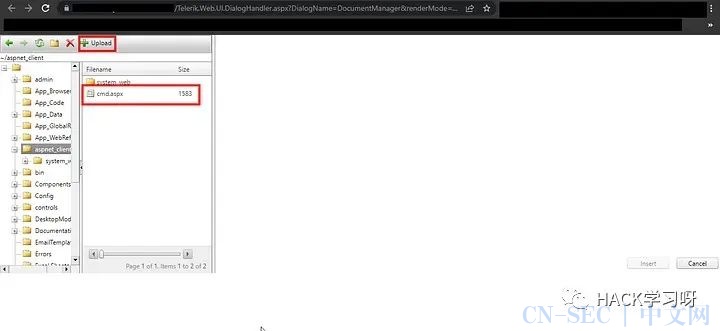

攻击者可以在其中在网站文件管理器上上传webshell。

我使用dp_crypto工具进行渗透。

工具地址:https://github.com/bao7uo/dp_crypto

易受攻击的页面

Telerik.Web.UI.DialogHandler.aspx

脆弱性

此漏洞利用弱加密实现来发现易受攻击的 Telerik UI ASP.NET AJAX 版本的对话框处理程序密钥,然后提供一个加密链接,该链接允许访问文件管理器,并在远程文件权限允许的情况下上传任意文件(例如 Web shell)。适用于版本 2017.1.118 及以下版本。

python3 dp_crypto.py k -u https://test.example.com/Telerik.Web.UI.DialogHandler.aspx访问网址后

现在在文件管理器上上传 aspx shell。

使用上传的shell,执行命令:

https://github.com/tennc/webshell/blob/master/fuzzdb-webshell/asp/cmd.aspx访问cmd shell的地址,并执行命令

最后,我拿到了4位数的美金漏洞赏金。

推荐阅读:

点赞,转发,在看

原文始发于微信公众号(HACK学习呀):实战 | 我是如何在5分钟内获得上千美金的漏洞赏金

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论