本文为看雪论坛精华文章

看雪论坛作者ID:1行

-

目录

前言

-

流程

-

详细分析

-

第一层文件

-

第二层文件 AndroidStudio.dll

-

第三层文件 Phobos勒索病毒

总结

-

有天看到一个分析Dridex银行木马的报告,想到自己对银行木马没什么了解,所以就从any.run上根据Dridex标签下载了一个样本来分析,结果分析到最后发现是一个Phobos勒索病毒,不过这个变种的伪装方式还是有分析价值的。

利用CVE-2017-11882漏洞,在Excel文件打开时下载第一层恶意样本,第一层样本从资源段释放第二层恶意DLL,第二层恶意DLL利用第一层样本中的图片资源,异或解压缩提取出最终勒索病毒。

恶意程序利用CVE-2017-11882漏洞下载主体文件。

不过从any.run上下载了一个包含下载的恶意文件的pacp包,用NetworkMiner_2-5把其中的恶意文件提取出来。

使用DotNet Id查看到了恶意程序使用.Net Reactor混淆:

从GitHub上下载了de4dot3.1,然后发现怎么试都不行:

后来又下载了一个别人改编之后的 de4dot 然后才把混淆解开:

第一层文件

先看看文件有撒资源,发现了一个图片资源,很多恶意程序都会利用图片来保存恶意文件的二进制信息:

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

base64解密资源段中的数据,加载 AndroidStudio.dll 到内存中:

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

第二层文件 AndroidStudio.dll

在内存中将恶意的动态链接库解析出来,上面的是有混淆的,下面的是去除了混淆了,两个结合起来调试分析:

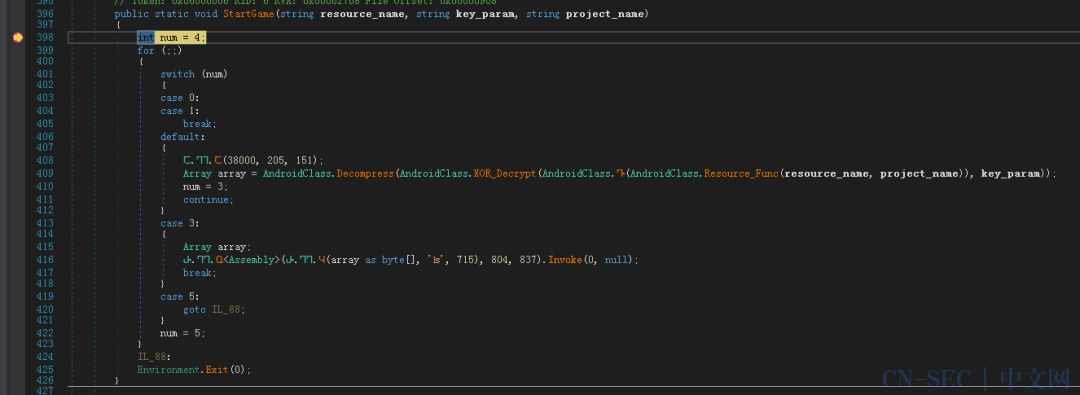

调用了恶意程序 AndroidStudio.dll 的导出函数 StartGame:

先sleep一会,然后获取第一层文件中的图片资源:

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

第三层文件 Phobos勒索病毒

直接开始调试,在程序入口点之前对一些数据进行操作:

发现还会解密出来一个.net框架的文件,暂时先放放,一会再看他。

使用WriteProcessMemory来将刚解密出来的文件加载到内存中:

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

然后,可以在火绒剑上看到一直重复执行解密出来的第3层文件,然而一直不加密我的文件,不过勒索文件没啥意思,有意思的是这个样本的伪装方式。

这个“千层饼”的伪装方式,还是有些意思的,从攻击者的视角来看,恶意的文件不落地,直接在内存中隐蔽执行了。

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

看雪ID:1行

https://bbs.pediy.com/user-home-860119.htm

*本文由看雪论坛 1行 原创,转载请注明来自看雪社区。

![简析千层饼式伪装方式的病毒 简析千层饼式伪装方式的病毒]()

本文始发于微信公众号(看雪学院):简析千层饼式伪装方式的病毒

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

点赞

https://cn-sec.com/archives/156838.html

复制链接

复制链接

-

左青龙

- 微信扫一扫

-

-

右白虎

- 微信扫一扫

-

评论