原文标题:APT-KGL: An Intelligent APT Detection System Based on Threat Knowledge and Heterogeneous Provenance Graph Learning(CCF-A)

原文作者:Tieming Chen(陈铁明), Chengyu Dong(董程昱), Mingqi Lv(吕明琪)

发表期刊:IEEE Transactions on Dependable and Secure Computing

原文链接:https://ieeexplore.ieee.org/document/9999407

笔记作者:Morwind@SecQuan

笔记小编:ourren@SecQuan

主要问题

-

基于规则的APT检测方法需要专家领域的知识,模型缺乏泛化能力,并且不能处理人类无法理解的抽象知识; -

溯源图节点和边是系统实体和系统事件的实例,缺乏泛化性,使得检测模型的训练困难; -

效率敏感; -

单个系统实体难以检测到APT攻击; -

处理新传入系统的实体不能重新embedding; -

APT事件的数据非常少

本文工作

-

提出了一个利用GNN和威胁情报来自动学习检测模式的APT检测系统 -

提出了一种用于建模溯源数据的异构图方法 -

提出了一种用于处理新入度节点的子图采样方法 -

设计了一种从开源威胁情报中半自动挖掘威胁知识的方法

整体架构

-

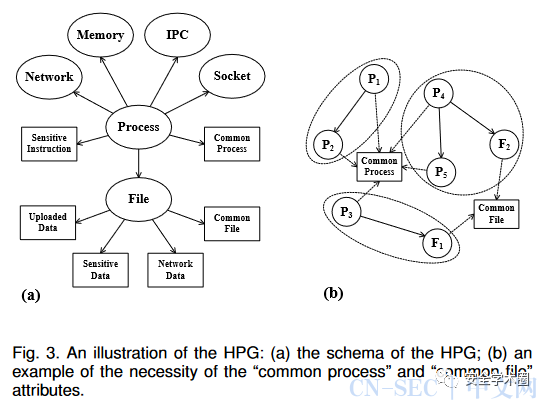

定义7种节点类型(进程、文件、套接字、进程间通信、内存、网络、属性)和8种边类型(进程-进程,进程-文件,进程-网络,进程-内存,进程-IPC,进程-套接字,进程-属性,文件-属性),从操作系统的内核系统事件生成异构溯源图(HPG)。HPG中添加了"common process"、"common file"节点以防止HPG被分割成许多不相连的子图(但论文中没有提到添加节点的策略)

-

通过元路径引导随机游走来连接各种类型的节点,使用一种基于分层注意力的异构图嵌入技术HGAT来学习每个节点的d维向量(元路径引导随机游走这部分比较复杂,最终目的是生成一个系统实体序列作为HGAT的输入) -

将新传入系统的实体和与之关联的系统实体连接到现有异构溯源图,再根据一定规则进行子图采样,通过设置子图深度来防止子图过大,之后再使用关系图卷积网络(R-GCN)对子图中类型为“进程”的节点进行分类,得到节点的属性比如“恶意”、“无害” -

从开源威胁情报中提取APT的攻击链并添加噪声,生成的HPG作为训练集的补充

实验

-

数据集:自建数据集(用两种策略模拟APT攻击)、DARPA Windows10 -

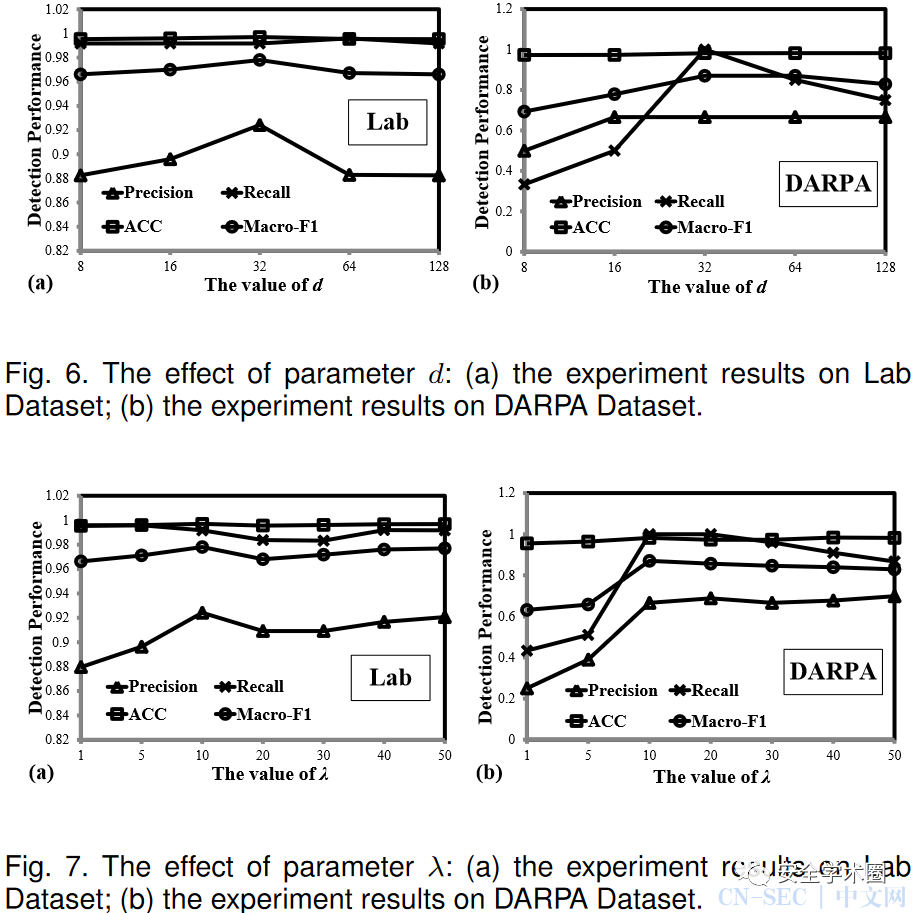

调参:最重要的三个参数,节点嵌入的维度d,子图采样时每个节点的最大度数λ,子图采样的阶数k,除此之外还有在消融实验中用到的恶意样本权重δ

-

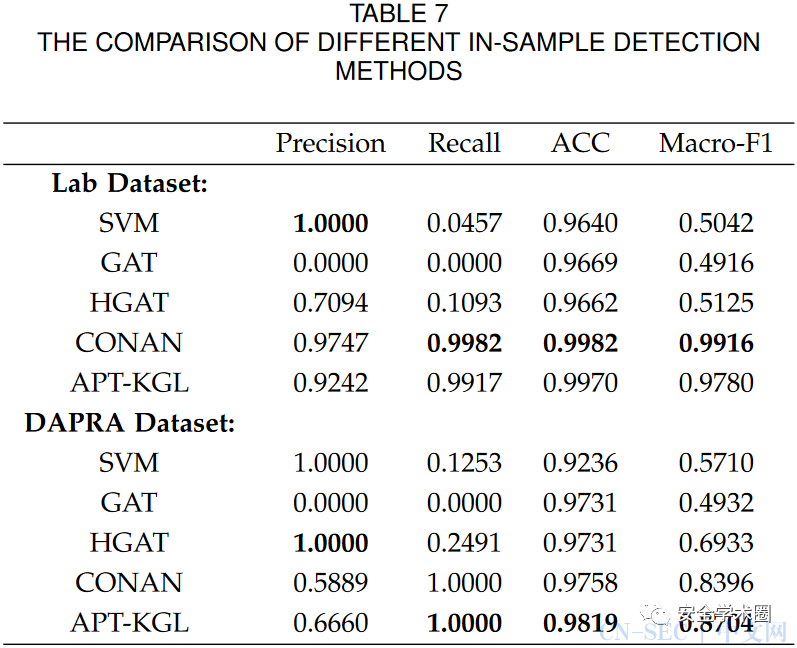

模型对比结果

总结与思考

-

本文对溯源图中节点与边的定义同SLEUTH类似,但使用了深度神经网络技术来生成embedding,避免了人工标记时专业领域知识的限制,并且在后续的子图采样模块避免了重复embedding; -

本文在“实体类型”中定义了除文件、进程外的其他元素,但在后续的子图采样中又只保留了文件进程两种,虽然文中有提到“概念实体类型的节点数量有限”,但这是否能作为去除其他实体的理由,亦或是其他实体本就没有必要列出; -

关于添加了噪声的自生成样本,文中虽然描述了其生成的策略与过程,但似乎没有验证其合理性,即该数据能否作为真实数据来使用; -

关于新传入实体的处理,按文中的描述似乎是将单个新实体与已存在于图中的实体关联起来,再进行子图采样。若是复数个新实体联动产生攻击行为,该策略下的新实体会存在指向空实体的空关系,因此会被分别判断为正常节点(文末提到了APT-KGL依旧聚焦于单点入侵)

安全学术圈招募队友-ing

有兴趣加入学术圈的请联系 secdr#qq.com

原文始发于微信公众号(安全学术圈):APT-KGL:基于威胁知识和异构溯源图学习的智能APT检测系统

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论