随着移动互联网的快速发展,移动应用(APP)已经越来越广泛地应用到社会生活的方方面面。犯罪分子也经常利用一些非法软件实施不法之事,为了隐藏自身信息,他们会对应用进行一些反取证设计如:加壳、防抓包、反调试等,极大增加了对手机应用的取证难度。

雷电APP智能分析Frida脚本功能,可利用Frida动态插桩技术,对内存空间里的对象方法进行监视、修改或者替换某一段代码,从而截获到重要信息。同时雷电APP智能分析中提供了一些常用的内置脚本供大家参考使用,来看看都有哪些吧。

可以绕过绝大多数APP启动时对ROOT环境或模拟器环境的检测,使APP可以正常开启。

运行抓包和Frida脚本均会自动绕过模拟器、Root检测,无需再单独调用脚本;

如果只是单纯地想启动APP,可以单独启动该脚本。

#情景分析#

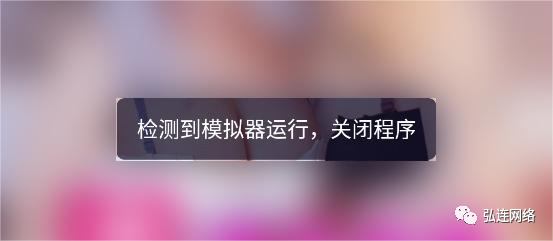

通过模拟器运行该直播提示检测到模拟器运行,关闭程序,手机运行正常,证明该APP会检测模拟器环境;

#绕过检测#

步骤1:打开雷电APP智能分析,连接模拟器并导入该直播APK;

步骤3:发现依旧闪退,不过已出现APP广告页面,猜测为本地信息缓存导致,重新安装APP重试;

可以HOOK加解密库以捕获并加解密函数调用情况,辅助取证分析和线索发现;

通过雷电APP启动“AES/DES/RSA等加解密内置脚本”以使用脚本;

步骤1:模拟器安装启动该APP,发现提示“检测到模拟器运行,软件关闭”,故使用雷电APP智能分析打开软件绕过检测;

步骤2:使用雷电APP智能分析启动APP后,关闭绕过ROOT脚本,指定该APP进程,通过attach方式启动 AES/DES/RSA等加解密脚本;

步骤4:上述可见打开直播间之后通过加解密手段获取了上述类名,除此之外无其他信息,结合类名猜测可能通过调用上述类对象完成直播间请求操作,故尝试HOOK下述筛选出来的Java类;

com.mengmengzb.phonelive.activity.LauncherActivitycom.mengmengzb.main.activity.MainActivitycom.mengmengzb.live.activity.LiveAudienceActivity

步骤5:使用自动生成脚本生成并运行上述类HOOK脚本,经观察以下类

com.mengmengzb.live.activity.LiveAudienceActivity

该类输出发现下图内容,疑似播放地址;

步骤6:在源码分析中点击jadx反编译并找到以下函数

com.mengmengzb.live.activity.LiveAudienceActivity.access

步骤7:在jadx中开启全局搜索,搜索playUrl关键字,经筛选,发现疑似播放地址请求相关代码;

步骤8:进一步跟进函数定义部分,发现是通过传入的第一个socketClient参数携带playUrl发送请求;

步骤10:跟进decrypt API,发现其为加解密工具类,尝试使用自动生成脚本HOOK此类,发现有解密后RTMP协议地址,猜测应该为直播源地址;

步骤11:使用工具对直播源地址进行验证,验证结果确实为直播源地址,decrypt函数为直播地址解密函数。

至此,我们就成功利用了弘连雷电APP智能分析Frida脚本获取了该直播APP的地址。

如有其它相关问题及意见,欢迎留言探讨。

原文始发于微信公众号(网络安全与取证研究):移动APP反取证应对

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论