0x00前言

这是网络安全自修室每周带星球小伙伴一起实战的第6台靶机,欢迎有兴趣的小伙伴一起加入实操,毕竟实践出真知!

靶机可从Vulnhub平台免费下载,并通过虚拟机在本地搭建,渗透实战是一个找寻靶机中的flag的过程,并以获得最终的flag为目标!

攻击机:Kali Linux

靶机环境:192.168.241.140

所用工具:NC | 中国蚁剑

0x01 知识点

-

drush命令使用 -

Drupal php模块手动安装

0x02 信息搜集

使用masscan工具发现有22和80端口开启

masscan -Pn --min-rate=1000 192.168.241.140 -p-

使用nmap扫描具体端口服务

nmap -O -sV -sC 192.168.241.140 -p 80,22 -oN 140n.xml

访问页面,发现有留下提示

发现在欢迎页面的左下角有一个“@DC7USER”,应该是接入点,然后百度搜索@DC7USER,发现一些网站代码

点击config.php发现用户名密码dc7user MdR3xOgB7#dW

综上信息搜集可以发现,该目标系统为Linux,开放22和80端口,其中web服务是用的

Drupal框架,用账号密码在ssh服务和网页后台进行登录,尝试打开突破口

0x03 获取权限

使用ssh尝试远程登录

查看dc7user用户有哪些文件,在mbox文件里面发现一个可以利用的脚本,同时该内容15分钟定时会发过来

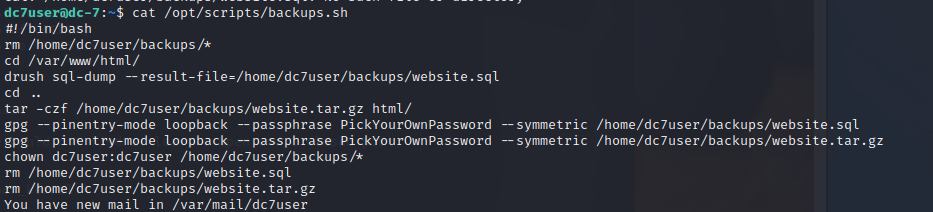

进入到/opt/scripts查看backups.sh文件 且该脚本是以root权限运行,www-data用户有权限进行更改

且该脚本是以root权限运行,www-data用户有权限进行更改

发现该脚本涉及drush命令,drush为Drupal控制脚本,进入到html目录下,使用drush命令修改网页的用户密码

drush user-password admin --password="123456"

修改成功后可以正常登录了

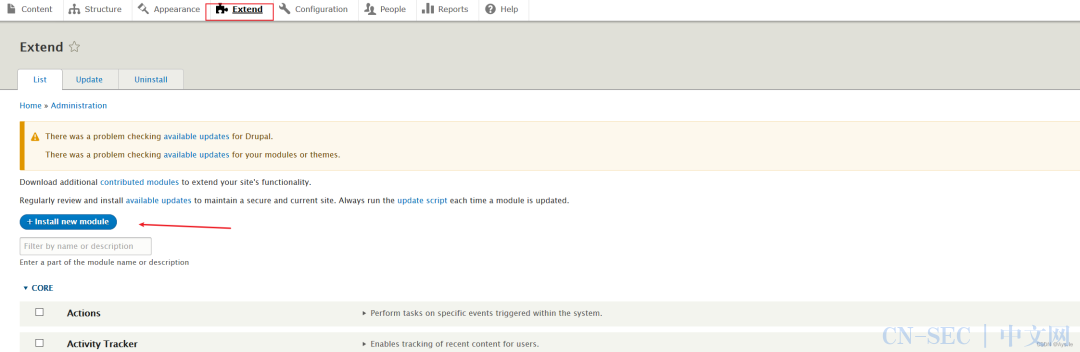

根据之前搜集到信息,Drupal框架版本是8,搜索后发现该版本不直接执行php代码,需要手动安装插件,Drupal 8后为了安全,需要将php单独作为一个模块导入

输入[安装地址](https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz[1])或者下载下来选择,一样的。

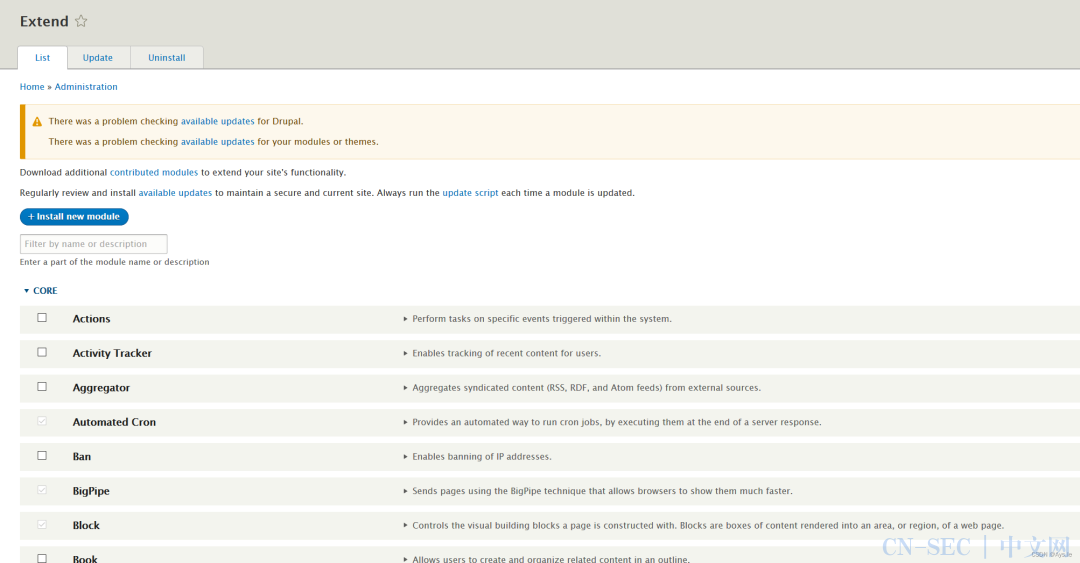

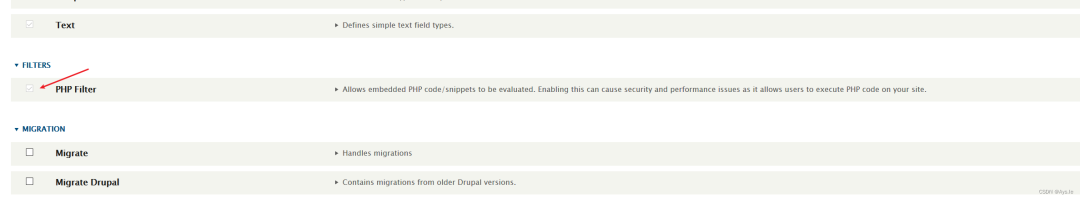

点击enable newly added modules 在这边找到PHP Filter,选中

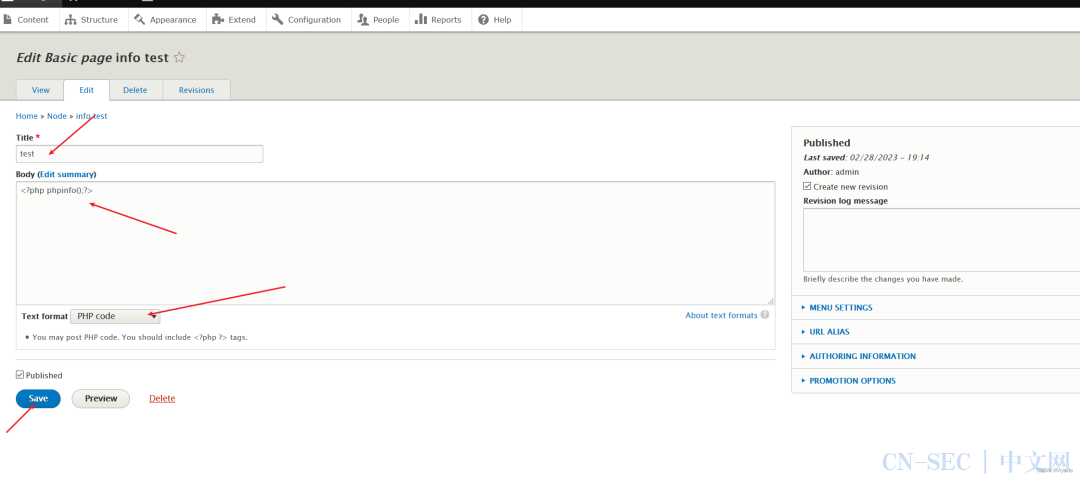

在这边找到PHP Filter,选中 到最底下进行安装,安装完了就可以在content下,新建文本了

到最底下进行安装,安装完了就可以在content下,新建文本了 测试一下,没得问题

测试一下,没得问题

那么,下面来写个一句话木马

然后用蚁剑连一下

在蚁剑中反弹给kali一个shell

Kali使用NC监听

将反弹命令写入到/opt/scripts/backup.sh中

使用NC监听1214端口,坐等15分钟等执行后反弹回来

0x04 总结

-

信息搜集拿到ssh的账号密码已经是一个较大的突破口 -

通过登录SSH 发现存在root权限的定时脚本,且www-data用户是可以更改的 -

通过drush脚本命令修改网页后台的账号密码登录进Drupal后台 -

使用手工安装添加PHP模块的方式,成功上M获取到www-data用户的权限 -

最后就是修改定时脚本,坐等反弹root权限的shell,至此拿到最终flag

参考资料

原文始发于微信公众号(网络安全自修室):每周打靶 | Vulnhub-DC7靶机渗透实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论