0x01 前言

在上一次发布的应急响应靶机后,有不少粉丝获取了镜像,其中一些老铁加好友希望继续更新,使我万分感动,大部分都是学生,对于网安爱好非常热情

上篇环境及说明移步以下文章即可

下載:

应急响应练习基础镜像1下载地址:

https://cloud.189.cn/web/share?code=VnuENjQB7je2(访问码:4mnp)

天翼云网盘!

应急响应联系镜像2下载地址:

https://cloud.189.cn/web/share?code=eqeUbqVrae22(访问码:l38h)

上次写的环境是我自己去写的,基本上非常简单,从扫描到shell等一体化思路,基本上可以熟悉一下大概,以防御者视角去找出问题,并尝试修复,也可以以攻击者角度进行攻击,代码改动,服务测试等

* 本次环境均为内网搭建复现,未对互联网造成影响,请勿进行违法传播使用,否则后果自行承担

故事情节-续

在前段时间杰克找到了自己的真爱及工作后,稳定了一段时间这天,杰克接到了一个任务,要求他做一个工控官网好巧不巧,这次杰克经过了以前的教训后,在lot上线后,又被攻击者盯上了好在,杰克在系统中抓取了全程流量包,请你帮忙分析一下攻击者做了哪些操作PS:本题目有CTF成分

系统信息: Debian 4.19.146-1Linux账号密码:root/root123镜像扩展名:.ovaPS:镜像文件可能较大,保证内存空间足够如遇到在VMware输入命令时有些符号乱码,可使用远程工具或使用其它虚拟机工具

关注本公众号并回复: 应急响应镜像PS:杰克创建的流量包(result.pcap)在root目录下,请根据已有信息进行分析首个攻击者扫描端口使用的工具是后个攻击者使用的漏洞扫描工具是攻击者上传webshell的绝对路径及User-agent攻击者反弹shell的IP及端口是什么在系统中存在另一个服务漏洞,根据攻击者扫描特征及自身检测写出攻击者提权的方式是什么攻击者留下了WEB后门脚本,找到绝对路径攻击者留下了持续化监控和后门脚本,找到绝对路径(具有SUID权限)

0x03 结果复现

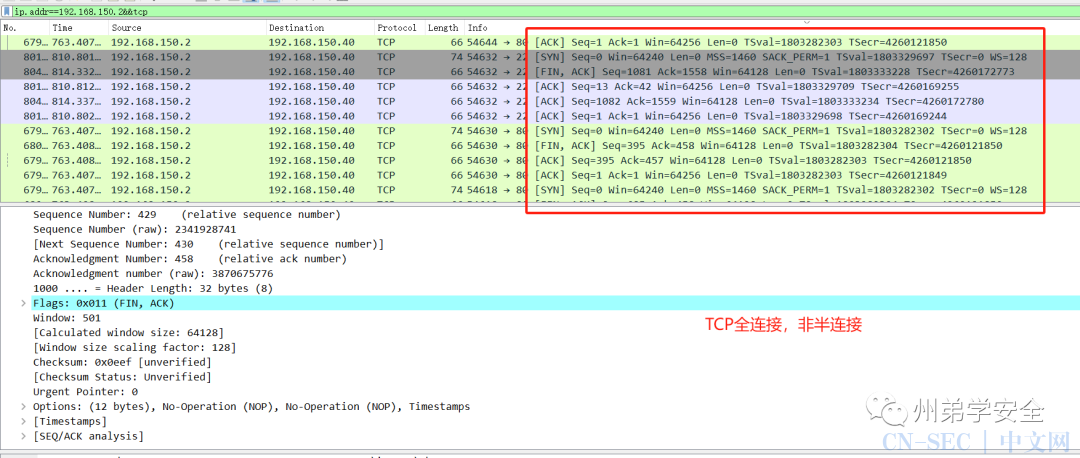

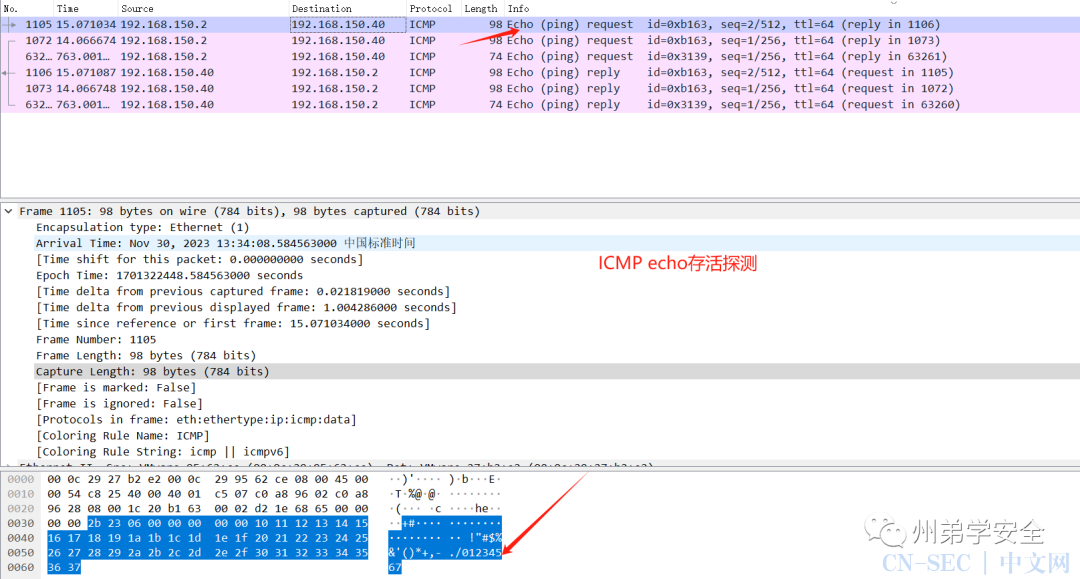

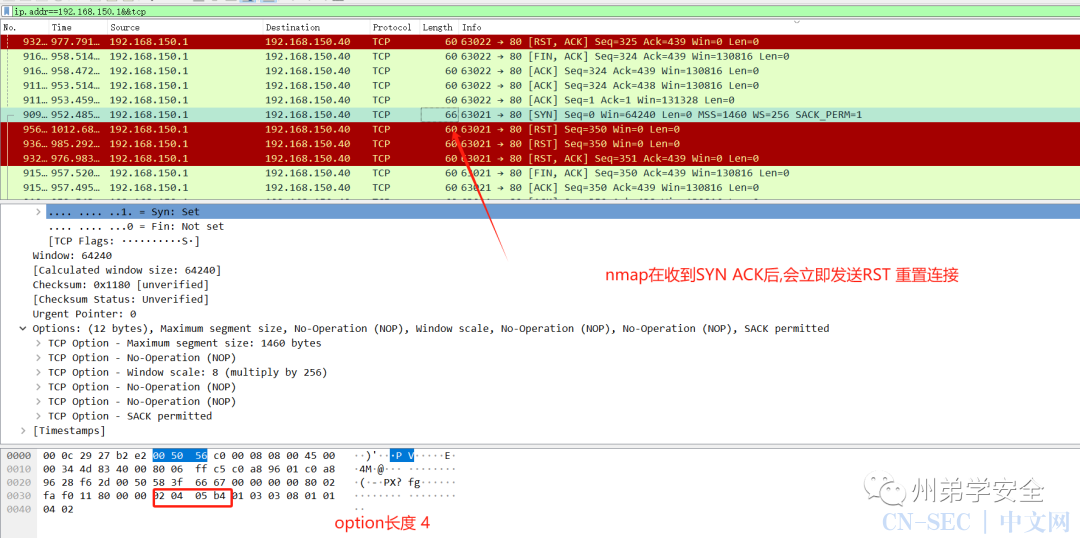

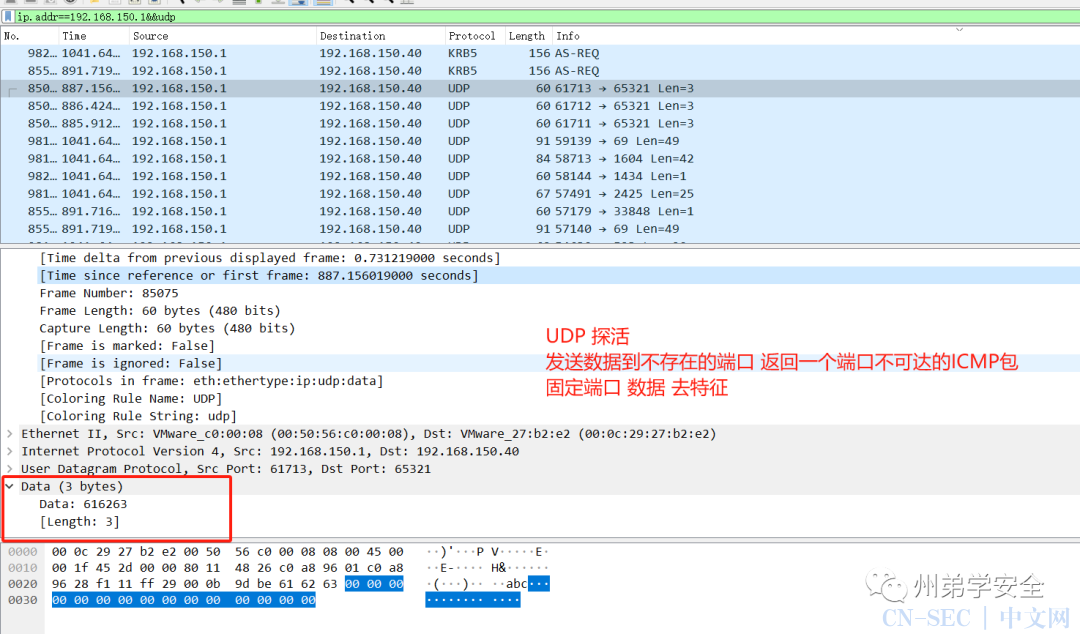

问: 首个攻击者扫描端口使用的工具是答:fscan根据对流量包中的源IP进行查看192.168.150.2为首次大量扫描的IP192.168.150.1为后扫描的IP其余IP只进行了80端口的WEB访问流量

192.168.150.1 初始流量 SSH为正常,因为是物理主机,连接的靶机

问:后攻击者使用的漏洞扫描工具是答: GOBY

问:攻击者上传webshell的绝对路径及User-agent答: /var/www/html/lot/admin/assets/uploads/maps/1701324180_Shell123.phpmy_is_user_agent

问: 攻击者反弹shell的IP及端口是什么答: 192.168.150.110:5678

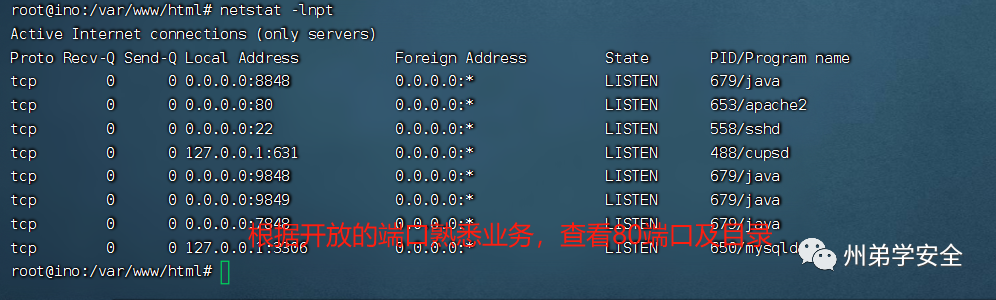

问: 在系统中存在另一个服务漏洞,根据攻击者扫描特征及自身检测写出答: nacos未授权访问漏洞

问: 攻击者提权的方式是什么答: sudo提权或sudo写入新用户

问: 攻击者留下了后门脚本,找到绝对路径(有SUID权限)答: /var/www/html/lot/admin/assets/vendor/.shell/.decodeshell.php

问: 攻击者留下了持续化监控和后门脚本,删除恶意web脚本后会继续新建找到绝对路径答: /opt/.script/.script.sh

0x02 结语

在上述操作中可能存在不恰当或正确的地方,或有更多更简单的方法可以使用,请大佬们批评指正

相比于初代应急响应的靶机,此靶机更贴合现实,在日常攻击打点中,不论是攻击者还是红队打点,都是从信息收集,扫描,漏洞扫描外部进行,理解流量,学会认识工具和漏洞,对安全的爱好只增不减

原文始发于微信公众号(州弟学安全):学习干货|网安应急响应基础模拟靶机-2(附镜像)

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论