0x01特性

Vulnerabilities Scan;15000+PoC漏洞扫描;[ 23 ] 种应用弱口令爆破;7000+Web指纹;146种协议90000+规则Port扫描;Fuzz、HW打点、BugBounty神器…

下载地址在末尾

- 该工具:集成 vscan、nuclei、ksubdomain、subfinder等,充分自动化、智能化 并对这些集成的项目进行代码级别优化、参数优化,个别模块,如 vscan filefuzz部分进行了重写

原则上不重复造轮子,除非存在bug、问题 - 跨平台:基于golang实现,轻量级、高度可定制、开源,支持Linux、windows、mac os等(go tool dist list)46种不同芯片架构、14种操作系统

- 支持[ 23 ] 种密码爆破,支持自定义字典, 通过 “priorityNmap”: true 开启

- RDP

- VNC

- SSH

- Socks5

- rsh-spx

- Mysql

- MsSql

- Oracle

- Postgresql

- Redis

- FTP

- Mongodb

- SMB,同时检测 MS17-010(CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0147、CVE-2017-0148)、SmbGhost(CVE-2020-0796)、DCOM(msrpc, port 135, Oxid Scan)

- Telnet

- Snmp

- Wap-wsp(Elasticsearch)

- RouterOs

- HTTP BasicAuth(HttpBasic,Authorization), contains Webdav、SVN(Apache Subversion) crack

- Weblogic,同时通过 enableNuclei=true 开启nuclei,支持T3、IIOP等检测

- Tomcat

- Jboss

- Winrm(wsman)

- POP3/POP3S

- 默认开启http密码智能爆破,需要 HTTP 密码时才会自动启动,无需人工干预

- 检测系统是否存在 nmap ,存在通过 priorityNmap=true 启用 nmap 进行快速扫描,默认开启,优化过的 nmap 参数比 masscan 快 使用 nmap 的弊端:网络不好的是否,因为流量网络包过大可能会导致结果不全 使用 nmap 另外需要将 root 密码设置到环境变量

export PPSSWWDD=yourRootPswd更多参考:config/doNmapScan.sh 默认使用 naabu 完成端口扫描 -stats=true 可以查看扫描进度 能否不扫描端口 ?跳过端口扫描,意外做基于端口指纹进行密码爆破的检测将失效,密码破解功能也一并被跳过

noScan=true ./scan4all -l list.txt -v- 支持直接使用 nmap xml结果输入:

./scan4all -l nmapScanResults.xml -v- 快速 15000+ POC 检测功能,PoCs包含:Nuclei Templates Top 10 statistics

- nuclei POC

| TAG | COUNT | AUTHOR | COUNT | DIRECTORY | COUNT | SEVERITY | COUNT | TYPE | COUNT |

|---|---|---|---|---|---|---|---|---|---|

| cve | 1430 | daffainfo | 631 | cves | 1407 | info | 1474 | http | 3858 |

| panel | 655 | dhiyaneshdk | 584 | exposed-panels | 662 | high | 1009 | file | 76 |

| edb | 563 | pikpikcu | 329 | vulnerabilities | 509 | medium | 818 | network | 51 |

| lfi | 509 | pdteam | 269 | technologies | 282 | critical | 478 | dns | 17 |

| xss | 491 | geeknik | 187 | exposures | 275 | low | 225 | ||

| wordpress | 419 | dwisiswant0 | 169 | misconfiguration | 237 | unknown | 11 | ||

| exposure | 407 | 0x_akoko | 165 | token-spray | 230 | ||||

| cve2021 | 352 | princechaddha | 151 | workflows | 189 | ||||

| rce | 337 | ritikchaddha | 137 | default-logins | 103 | ||||

| wp-plugin | 316 | pussycat0x | 133 | file | 76 |

281 directories, 3922 files.

-

- vscan POC

- vscan POC包含了:xray 2.0 300+ POC、 go POC等;特别注意,xray POC检测需要有指纹命中后才会触发检测

- scan4all POC

- 支持 7000+ web 指纹扫描、识别:

- vscan 指纹:包含 eHoleFinger、 localFinger等

- httpx 指纹

- vscan 指纹

- scan4all 指纹

- 支持146种协议90000+规则port扫描

- 依赖nmap支持的协议、指纹

- 快速HTTP敏感文件检测,可以自定义字典

- 登陆页面检测

- 支持多种类型的输入 – STDIN/HOST/IP/CIDR/URL/TXT

- 支持多种输出类型 – JSON/TXT/CSV/STDOUT

- 高度可集成:可配置将结果统一存储到 Elasticsearch【强烈推荐】

- 智能SSL分析:

- 深入分析,自动关联SSL信息中域名的扫描,如*.xxx.com,并根据配置完成子域遍历,结果自动添加目标到扫描列表

- 支持开启智能SSL信息中*.xx.com子域遍历功能, export EnableSubfinder=true,或者在配置文件中调整

- 自动识别域(DNS)关联多个IP的情况,并自动扫描关联的多个IP

- 智能处理:

- 1、当列表中多个域名的ip相同时,合并端口扫描,提高效率

- 2、智能处理http异常页面、及指纹计算和学习

- 自动化供应链识别、分析和扫描

- 联动 python3 log4j-scan

- 该版本屏蔽你目标信息传递到 DNS Log Server 的bug,避免暴露漏洞

- 增加了将结果发送到 Elasticsearch 的功能,便于批量、盲打

- 未来有时间了再实现golang版本 如何使用?

- vscan POC

mkdir ~/MyWork/;cd ~/MyWork/;git clone https://github.com/hktalent/log4j-scan

- 智能识别蜜罐,并跳过目标,默认该功能是关闭的,可设置EnableHoneyportDetection=true开启

- 高度可定制:允许通过config/config.json配置定义自己的字典,或者控制更多细节,包含不限于:nuclei、httpx、naabu等

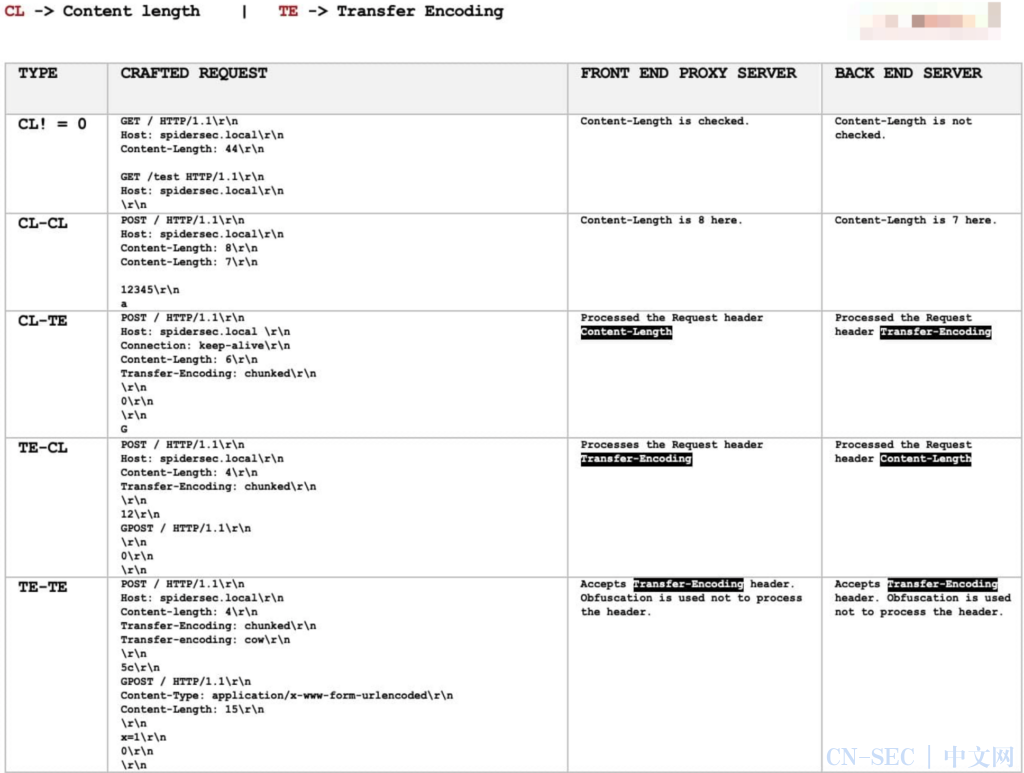

- 支持HTTP请求走私漏洞检测: CL-TE、TE-CL、TE-TE、CL_CL、BaseErr

支持 通过参数 Cookie=’PHPSession=xxxx’ ./scan4all -host xxxx.com, 兼容 nuclei、httpx、go-poc、x-ray POC、filefuzz、http Smuggling等0x02工作流程

支持 通过参数 Cookie=’PHPSession=xxxx’ ./scan4all -host xxxx.com, 兼容 nuclei、httpx、go-poc、x-ray POC、filefuzz、http Smuggling等0x02工作流程

0x03 Work Plan

- 基于爬虫更多安全信息收集,解决、回答:

1、你知道一个url(Target)后端有多少个Server吗?

a、不同的端口,可能对应内部不同的内网ip

b、不同的上下文,可能对应内部不同的内网ip

c、不同的http响应server头,可能对应内部不同的内网ip

c、极端的情况下,不同的参数跳转后端不同的server,也就是对应内部不同的内网ip

- 重构 naabu、httpx的集成方式,解决vscan嵌入代码集成方式,导致无法升级依赖包的弊端

- 联动 metasploit-framework,在系统已经安装好对前提条件下,配合tmux,并以 macos 环境为最佳实践完成联动

- 整合 更多 fuzzer ,如 联动 sqlmap

- 整合 chromedp 实现对登陆页面截图,以及对纯js、js架构前端登陆页面进行检测、以及相应爬虫(敏感信息检测、页面爬取)

- 整合 nmap-go 提高执行效率,动态解析结果流,并融合到当前任务瀑布流中

- 整合 ksubdomain 实现更快子域名爆破

- 整合 spider 以便发现更多漏洞

- 半自动化指纹学习,提高精准度;指定指纹名称,通过配置

- 加载osvdb 并驱动执行

0x04 下载

https://github.com/GhostTroops/scan4all/releases

原文始发于微信公众号(渗透安全HackTwo):Vulnerabilities Scan4all一款集成15000+PoC漏洞扫描器+90000+规则Port扫描

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论