五一有始无终,在最后娱乐时间(身体快乐)朋友居然让我(精神快乐),好友

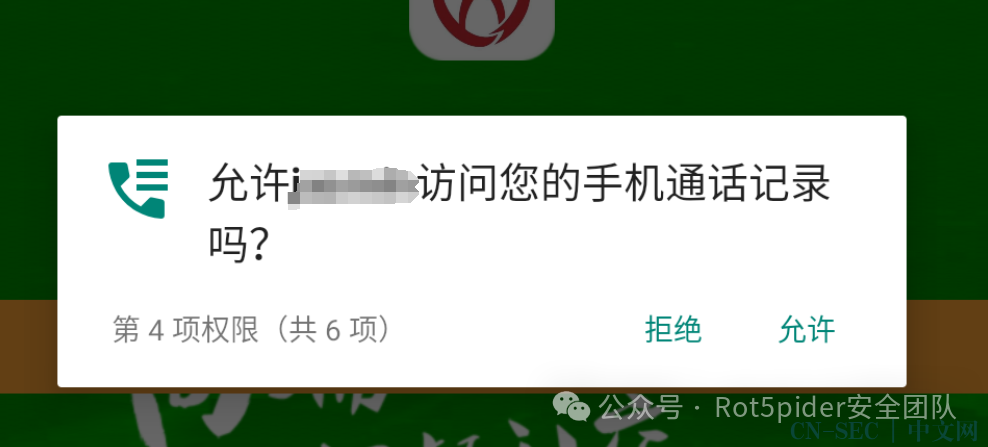

要了个APK,本地安装打开看了下,妥妥的诈骗啊,是个权限都得给

0x02 辗转PC端

APK静态分析 权限审计:发现READ_PHONE_STATE、WRITE_EXTERNAL_STORAGE等高风险权限 加密机制:检测到AES加密实现存在CBC模式无IV缺陷。

APK静态分析 权限审计:发现READ_PHONE_STATE、WRITE_EXTERNAL_STORAGE等高风险权限 加密机制:检测到AES加密实现存在CBC模式无IV缺陷 网络流量监控 通过Frida动态Hook发现敏感API调用: 前面从APK文件流量中得到网站域名

const HttpClient = Java.use('org.apache.http.client.HttpClient');

HttpClient.execute.overload('org.apache.http.client.methods.HttpUriRequest').implementation = function(req) {

console.log("Request URL: " + req.getUrl());

return this.execute(req);

};

});

-

目录扫描

扫到后台页面和一些未授权文件

./dirsearch.py -u http://xxx.com -e php,txt -w /usr/share/dirbuster/wordlists/common.txt

-

未授权文件list.php(任意文件读取)

查看list.php文件,有个下载和查看功能

点击查看下“查找”功能,观察URL,感觉可以测下文件读取

刚才目录扫描了一些文件名,尝试读取一下config.php文件(舒服了),这里数据库可以连,但是容易把数据库搞崩(管理员应该设置某些阈值),为了后续正常操作,不展示图片

-

未授权文件upload.php(鸡肋的文件上传)

没有后缀名限制,但是上传路径不知道,无法利用

-

后台登录页面(弱口令)

访问/admin跳转到后台登录页,试了下常规万能密码,登录框XSS等(无果)

js插件啥也没有,看来只能爆破下密码了

挺幸运,通过弱口令进到后台(好瑟友该说不说,小瑟典挺不错)

后台界面挺整洁,内容花里胡哨的(不说了,先自己偷偷看完在继续写报告了0.0)

-

后台多处SQL注入

只要添加单引号有这个报错的均有SQL注入

-

尝试getshell(大力灌袋)

后台找了半天没得getshell的点(一直出不来比憋着还难受),突然想到了前文的install.php文件,利用文件读取漏洞读取install.php文件内容

保持原数据库配置信息不变的情况下尝试插入一句话木马

保存完,利用文件读取查看,成功写进去了(终于出来了,身心疲惫啊)

连!下机,第二次还在冷却中

原文始发于微信公众号(Rot5pider安全团队):渗透某果聊APP见证多条色情交易,管理员竟用明文存裸照!

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论