0x01 Bear

题目/描述

题目:Bear

描述:熊熊这么可爱怎么能伤害熊熊呢?

一、工具

与熊论道/熊曰加密 - 萌研社 - PcMoe!

http://hi.pcmoe.net/index.html二、解题思路

下载文件打开看到熊曰,想到之前的与熊论道,解密得到flag

anhunsecctf{2024-06-20-21-01-31-anhunsec-ctf}三、总结

了解多种的加密解密方式

0x02 CatFlag

题目/描述

题目:CatFlag

描述:Just cat flag or type flag

一、工具

Kali Linux

二、解题思路

如题看到题目描述说,让直接cat就行,在kali中直接尝试输入:cat flag,如图:

就出现了最终的flag:

CatCTF{!2023_Will_Be_Special,2022_Was_Not!}三、总结

会使用Kali Linux和熟悉Linux命令

0x03 pdf

题目/描述

题目:pdf 描述:pdf

一、工具

Kali Linux、binwalk、foremost

二、解题思路

题目给的是一个pdf文件,打开如图:

只有两页的pdf肯定是夹藏私货了

2. 问题分析

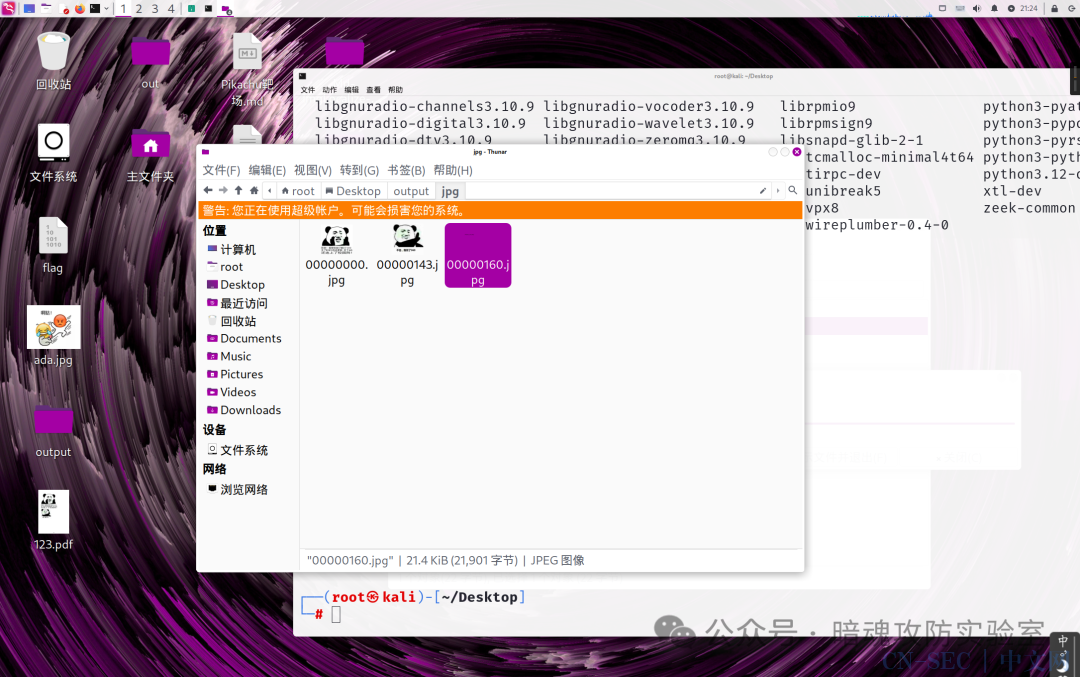

我们使用foremost分离一下,如图:  打开分离的文件,打开发现如图:

打开分离的文件,打开发现如图:

最终答案为:SYC{so_so_so_easy}三、总结

会使用Kali Linux并且会使用分离功能

0x04 What

攻防世界MISC进阶之What-is-this

-

第一步:分析

-

第二步:实操

-

第三步:答案

第一步:分析

难度系数:2星 题目来源:su-ctf-quals-2014 题目描述:找到FLAG 文件的描述可以忽略不计,直接下载附件,打开附件发现是gz格式的,想到可能会用到linux系统,先不管打开看看。 打开一看,两层压缩文件,并且是两张长相差不多的图片,使用图片工具查看没有发现什么值得注意的东西。但是既然有两张我们估计得对比一下这两张图的不同之处,或者将两张图合并看看会发生什么。

第二步:实操

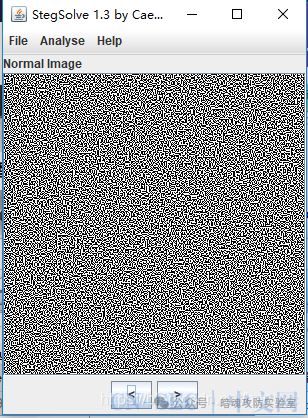

首先使用stegsolve的图片合并功能。首先打开图片pic1.jpg  然后使用合并工具:

然后使用合并工具:

第三步:答案

巧了,答案就是图片合并:

至此最终的flag为:AZADI TOWER0x05 啊哒!

题目/描述

描述:啊哒!

描述: 暴打出题人

一、工具

十六进制工具 010 editor、binwalk、foremost、Kali Linux、Captf Encoder V2

二、解题思路

1.先把压缩包解压,得到1张图片,看看图片属性,发现相机型号有一段很奇怪的数字。73646E6973635F32303138。数字先放一边,暂时用不上。

2.用010看一看文件。在文件结尾看到一个压缩包,里面包含flag.txt文档。应该是有文件包含。

3.用kali下的binwalk或者foremost分离出文件,得到一个压缩包,但是是加密的。

4.用去伪加密的方法试了,不是伪加密。

5.想起来刚才的那段数字了吧,直接用来试试。密码还是不对。考虑十六进制转字符,得到解压密码。打开就能得到flag了。

flag{3XiF_iNf0rM}三、总结

本题需要掌握010 editor编辑器,zip压缩包文件头,binwalk或foremost用法,十六进制与字符串转换。常用文件的文件头如下(16进制):

JPEG (jpg),文件头:FFD8FFE1PNG (png),文件头:89504E47GIF (gif),文件头:47494638TIFF (tif),文件头:49492A00CAD (dwg),文件头:41433130Adobe Photoshop (psd),文件头:38425053Rich Text Format (rtf),文件头:7B5C727466MS Word/Excel (xls.or.doc),文件头:D0CF11E0ZIP Archive (zip),文件头:504B0304RAR Archive (rar),文件头:52617221

0x06 电动车

题目/描述

题目:电动车 描述:截获了一台电动车的钥匙发射出的锁车信号,3分钟之内,我要获得它地址位的全部信息。flag内容二进制表示即可。

一、工具

audacity

二、解题思路

首先解压打开发现是一个wav文件,用Audacity打开:

0 011101001010101001100010有题目提示说地址位是flag 查询得到:信号分别是同步引导码,地址位和数据位,最后⼀个就是停⽌码 一个是PT2242的,前面4bit表示同步码,中间的20bit表示地址码,后面的4bit表示功能码,后面最后一个是停止码

使用HackCube-Special分析固定码信号 - FreeBuf网络安全行业门户

钥匙信号(PT224X) = 同步引导码(8bit) + 地址位(20bit) + 数据位(4bit) + 停止码(1bit)

只不过表达的方式不同,这道题就是PT2242的

所以flag就是:sctf{01110100101010100110}三、总结

需要有耐心,了解固定码信号的组成

0x07 看不见

用记事本打开,找打flag

Flag{NJY7UbLrKFSDZLCY}0x08 少侠好眼力

题目/描述

题目:少侠好眼力

描述:你看到flag了吗?

一、工具

Captf Encoder V2

二、解题思路

1.下载打开是一个动图但是隐约可以看到flag的字段

使用Captf Encoder中的GIF动画帧提取

得到flag{he11ohongke},但是要注意不是hell而是he11,ll和11很像,容易搞搞混。

解题方法不止一种大家使用自己熟悉的就好

三、总结

熟悉使用软件,如Captf Encoder、Stegsolve、Photoshop等软件。

0x09 数独

[BUGKU] [MISC] 很普通的数独

题目叫普通的数独,普通个鬼,爪巴!

下载后是一个文件,看了一下文件头,504b是zip,改名后打开解压

发现25张数独图片

到这里开始还是正常操作,下面开始不当人了↓↓↓

先把图片铺成5*5

就像这样,然后注意到角落特别像是二维码的定位符,但是顺序不对

去把5放21,把21放1,把1放5,就行,然后把有数字的涂黑,就能出现二维码了

当然不想ps也可以用PIL或者gnu画,只是要先手动扒

空白还是留白(255,255,255),有数字涂黑(0,0,0)

脚本只要在上一题的脚本基础上稍作修改就行了,很简单

但是扒数据就不简单了,头都痛了

111111101010101000101000001111110000101111111 100000101100111101010011101100011001001000001 101110101110011111010011111101000101001011101 101110101101100010001010000011110001101011101 101110100011100100001111101111111011101011101 100000101100100000011000100001110100001000001 111111101010101010101010101010101011101111111 000000000011001101001000110100110011100000000 110011100100100001111111100100101000000101111 101001001011111111101110101011110101101001100 100000111100100100000110001101001101010001010 001100010011010001010011000100000010110010000 010110101010001111110100011101001110101101111 100011000100011100111011101101100101101110001 001100110100000000010010000111100101101011010 101000001011010111110011011111101001110100011 110111110111011001101100010100001110000100000 110101000010101000011101101101110101101001100 010011111110001011111010001000011011101101100 011001011001010101100011110101001100001010010 010111111111101011111111101101101111111111100 011110001100000100001000101000100100100011110 111110101110011100111010110100110100101010010 110010001011101011101000111100000011100010000 101011111011100111101111111100001010111110010 110100011000111000100111101101111101000100010 111101111110001001000011010110001111110111110 011001010101000110010100010001000101101010001 011101110101101101100100001101101000111101001 110110001001101100010101101111110100101100110 000011100111000000000100001010101111100010010 111010010011110011101110010100001011111010010 101001100010111111110100000100001010101010100 000010011001001101110101001111100101111101101 000010111101110001101011000001000101110100110 011110011010100010100000011011000001110010000 100110100100001101111111101100101110111110011 000000001111110101101000101011100100100011010 111111100011111011011010101101110011101011110 100000101110101101101000111110010001100010001 101110101011100001111111101101001000111111011 101110100110111101101000001001101100011101101 101110100000011101100001101010110010010010001 100000101011001011111011001011000011010110000 111111101010101001111011110101101110000101101

from PIL import Imagex = 45y = 45im = Image.new("RGB", (x, y))file = open('1.txt', 'r')for i in range(0, x):line = file.readline()for j in range(0, y):if line[j] == '0':im.putpixel((i, j), (255, 255, 255))else:im.putpixel((i, j), (0, 0, 0))im.show()

CQR扫描得到

Vm0xd1NtUXlWa1pPVldoVFlUSlNjRlJVVGtOamJGWnlWMjFHVlUxV1ZqTldNakZIWVcxS1IxTnNhRmhoTVZweVdWUkdXbVZHWkhOWGJGcHBWa1paZWxaclpEUmhNVXBYVW14V2FHVnFRVGs9

然后base64解码,多次之后发现flag(全是base64,这里不来点其他的没难度啊,浪费好题了,有点虎头蛇尾的感觉)

flag{y0ud1any1s1}0x10 已删除的文件

1. 进入环境,下载附件

解压后发现是个无后缀的disk-image文件:

题目给的提示恢复磁盘并且找到FLAG.

2. 问题分析

-

扔进kali恢复 这个工具没怎么使用过,参考网上的命令:extundelete恢复文件。如何使用,参考链接:https://blog.csdn.net/liucc09/article/details/51644173

先安装extundelete工具

sudo apt install extundeletefls列出图像中的文件和目录名,并可以显示使用给定名称的目录最近删除的文件的文件名:

fls disk-image 可以看到有个flag东东,搞起

接着恢复文件:

extundelete --restore-all disk-image 如图:

出来个恢复文件

-

尝试打开 打开flag后一堆乱码,我还以为在文件中找,TM的,这是个可执行文件。。。麻了!

修改文件权限可执行:

chmod +x flag 然后执行它:

最终答案为:de6838252f95d3b9e803b28df33b4baa

原文始发于微信公众号(暗魂攻防实验室):暗魂攻防实验室CTF平台基础赛题-writeup

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论