安全有两项艰巨的任务:设计获取新信息的智能方法,以及跟踪发现以改进补救措施。使用 Faraday,您可以专注于发现漏洞,而我们则帮助您完成其余工作。只需在您的终端中使用它,即可随时随地整理您的工作。Faraday 旨在让您以真正的多用户方式利用社区中可用的工具。

Faraday 聚合并规范化您加载的数据,允许将其探索成对管理人员和分析师都有用的不同可视化形式。

安装

Docker-compose

wget https://raw.githubusercontent.com/infobyte/faraday/master/docker-compose.yamldocker-compose up

项目地址:https://github.com/infobyte/faraday

docker run...-v /path/to/my_doc_folder:/faraday-license-v /path/to/my_storage_folder:/faraday-storage-v /path/to/my_config_folder:/faraday-config...faradaysec/faraday:4.6.2

将 Faraday 作为服务运行

vim docker-compose.ymlversion: '4.02'services:...volumes:/path/to/{my_config_folder}:/home/faraday/.faraday...

环境变量

如果您没有配置文件,则需要设置一些环境变量。这些变量带有默认值,因此您需要根据安装配置自定义部分或全部变量。

PGSQL_HOST=172.2.0.1 # PostgreSQL server host.PGSQL_USER=faraday_postgresql # PostgreSQL userPGSQL_PASSWD=mypgsqlpassword # PostgreSQL user's password.PGSQL_DBNAME=faraday # Faraday's database name

现在我们已经了解了上述卷和环境变量,让我们运行 Faraday,假设我们想要连接到 PostgreSQL 的地址 192.168.20.29,并且我们已将 Faraday 的配置文件夹位于其默认位置:~/.faraday

作为独立容器¶

docker run-v ~/.faraday/doc:/faraday-license-v ~/.faraday/storage:/faraday-storage-p 5985:5985-e PGSQL_HOST='192.168.20.29'-e PGSQL_PASSWD='mypgsqlpassword'-e LISTEN_ADDR='0.0.0.0'faradaysec/faraday:latest

使用环境变量

version: '4.02'services:server:image: faradaysec/faraday:latestenvironment:LISTEN_ADDR=0.0.0.0PGSQL_HOST=192.168.20.29PGSQL_USER=faraday_postgresqlPGSQL_PASSWD=/run/secrets/pgsql_passwdPGSQL_DBNAME=faradaysecrets:pgsql_passwdports:5985:5985volumes:~/.faraday/storage:/faraday-storagedeploy:replicas: 1placement:constraints: [node.role == manager]secrets:pgsql_passwd:external: true

关于漏洞管理我们看看Faraday 支持可导入的漏扫报告的工具:

References to the Tools:

-

Acunetix (REPORT) (XML)

-

Amap (CONSOLE)

-

Appscan (REPORT)

-

AppSpider (REPORT)

-

Arachni (REPORT, CONSOLE) (XML)

-

arp-scan (CONSOLE)

-

AWS Prowler (REPORT)

-

Bandit (REPORT)

-

BeEF (API)

-

Brutexss (REPORT)

-

Burp, BurpPro (REPORT, API) (XML)

-

Core Impact, Core Impact (REPORT) (XML)

-

Dig (CONSOLE)

-

Dirb (CONSOLE)

-

Dirsearch (REPORT,CONSOLE)

-

Dnsenum (CONSOLE)

-

Dnsmap (CONSOLE)

-

Dnsrecon (CONSOLE)

-

Dnswalk (CONSOLE)

-

evilgrade (API)

-

Fierce (CONSOLE, REPORT)

-

Fortify (REPORT)

-

Fruitywifi (API)

-

ftp (CONSOLE)

-

Goohost (REPORT, CONSOLE) (XML)

-

hping3 (CONSOLE)

-

Hydra (CONSOLE) (XML)

-

Ip360 (REPORT)

-

Junit (REPORT)

-

Lynis (REPORT)

-

Maltego (REPORT)

-

Microsoft Baseline Security Analyzer (REPORT)

-

Medusa (CONSOLE)

-

Metasploit, (REPORT, API) (XML) XML report

-

Naabu (CONSOLE) (REPORT)

-

Ncrack (REPORT)

-

Ndiff (REPORT, CONSOLE)

-

Nessus, (REPORT) (XML .nessus)

-

Netdiscover (CONSOLE)

-

Netsparker (REPORT) (XML)

-

Netsparker Cloud (REPORT)

-

Nexpose, Nexpose Enterprise, (REPORT) (simple XML, XML Export plugin (2.0))

-

NextNet (CONSOLE)

-

Nikto (REPORT, CONSOLE) (XML)

-

Nipper (REPORT)

-

Nmap (REPORT, CONSOLE) (XML)

-

Nuclei (REPORT)

-

OpenScap (REPORT)

-

Openvas (REPORT) (XML)

-

PasteAnalyzer (CONSOLE)

-

Peeping Tom (CONSOLE)

-

ping (CONSOLE)

-

propecia (CONSOLE)

-

Qualysguard (REPORT) (XML)

-

QualysWebApp (REPORT)

-

rdpscan (CONSOLE)

-

Recon-NG (REPORT)

-

Retina (REPORT) (XML)

-

Reverseraider (CONSOLE)

-

Shodan (API)

-

Skipfish (CONSOLE)

-

SonarQube (REPORT)

-

SourceClear (REPORT)

-

SSHdefaultscan (CONSOLE)

-

SSL Labs (REPORT)

-

SSLyze (REPORT, CONSOLE) (XML)

-

Sublist3r (REPORT,CONSOLE)

-

Telnet (CONSOLE)

-

Theharvester (CONSOLE)

-

Traceroute (CONSOLE)

-

W3af (REPORT) (XML)

-

Wapiti (CONSOLE)

-

Wcscan (CONSOLE)

-

WebInspect (REPORT,CONSOLE)

-

Wfuzz (CONSOLE)

-

Wfuzz (CONSOLE)

-

WhatWebPlugin (REPORT)

-

WhiteSource (REPORT)

-

whois (CONSOLE)

-

WPScan (CONSOLE)

-

Xsssniper (REPORT)

-

X1, Onapsis (REPORT) (XML)

-

Zap (REPORT) (XML

Faraday 有三种可用的插件:控制台、报告和API(也称为在线)。但是,这些并不互相排斥,这意味着某些工具有多个插件来处理其输出。例如,Nmap有一个控制台插件,可让您直接从 ZSH 运行它,但它也有一个报告插件,以便导入在 Faraday 之外运行的扫描。

要查看您的发现的完整列表,您可以通过单击左侧菜单上的“漏洞”按钮访问“漏洞”视图。

您可以将您最喜欢的工具的扫描报告上传到 Faraday,并通过 Vulns View 查看您的发现。

Faraday REST API 使您能够与我们的服务器交互。使用此 API 与 Faraday 服务器交互或集成。此页面记录了 REST API,其中包含 HTTP 响应代码以及示例请求和响应。

接口文档见:https://docs.faradaysec.com/api-swagger/

Faraday 本身安全性提供了支持单点登录、双因子认证,对企业部署安全性上提供了便利性。

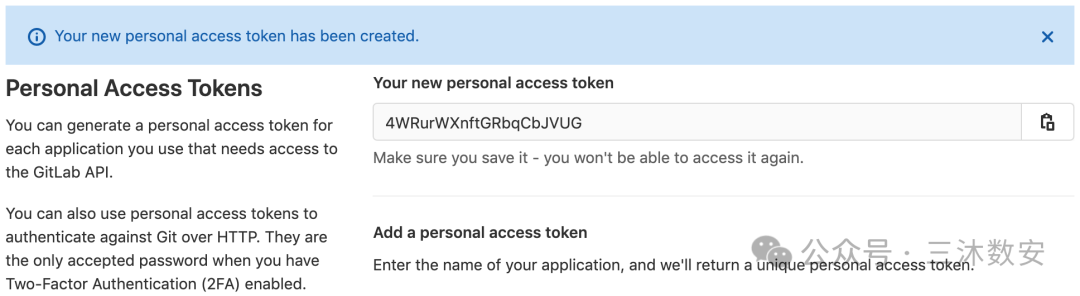

Faraday 支持gitlab、jira、solarwinds、servicenow的集成

选1个项目

就可以对代码仓里的漏洞进行全生命周期管理。

Faraday 还有好多实用的功能去大家挖掘,通过研究发现这个工具更适合我们的日常工作的漏洞管理。整体的路径分为:

1、研发产线常用代码仓( owner负责)----Faraday 管理跟踪-----漏洞闭环

2、漏洞验证工具(漏洞扫描器)--资产脆弱性挖掘--Faraday 管理跟踪--漏洞闭环。

是不是对我们安全运营工作是不是有很大帮助,也许有很多朋友说无汉化,但是对于我们搞计算机的,其实英文也还好。主要能够闭环漏洞管理,也能对资产脆弱性进行一个全面视角。

Faraday是值得大家去学习和研究的,每天分享一些安全工具,希望和大家一起进步。

原文始发于微信公众号(三沐数安):fraday开源漏洞全生命周期管理神器

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论