1、接口信息以及连接对应设备

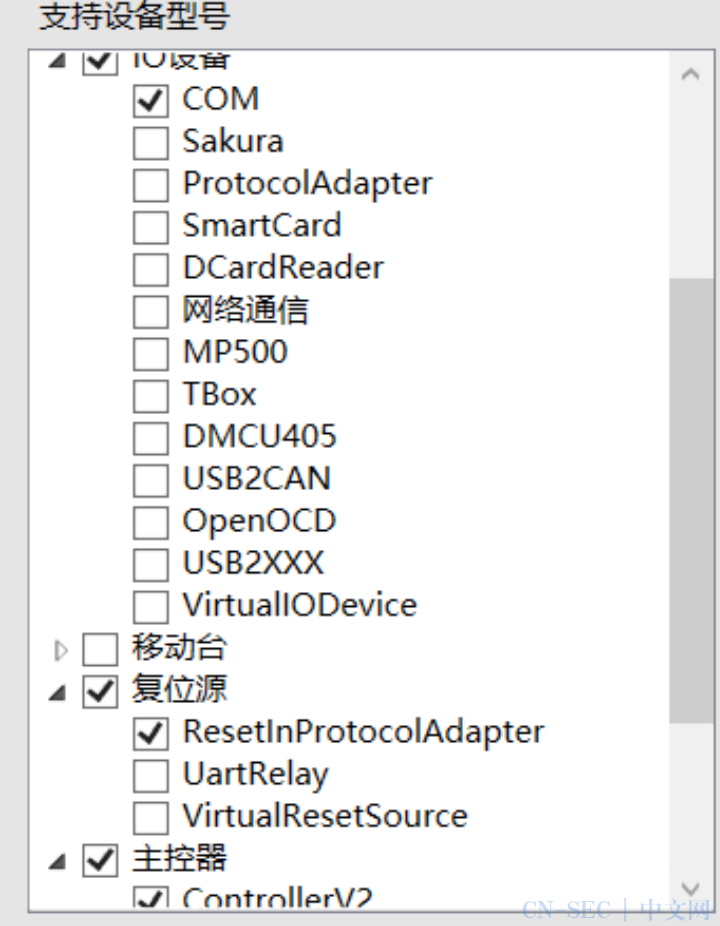

2、打开对应上位机,设置通道、串口以及复位源

3、根据可能的加密情况编写代码,以及注入脉冲宽度及时延

4、结果

设置对应的执行参数后,点击开始采集

从上图可以看出可能存在的集中情况,分别是正常,等长以及超时。对应的情况分别是正常加密数据,因为注入导致数据异常值以及未成功发送或其他原因的报错。

示波器波形如下所示:

可以根据下降沿划分出两个部分

前一个部分是密钥编排,后面一个部分是加密。详细走势如下(请忽略颜色)

筛选出所有等长的值,并根据猜测的加密算法进行攻击。这里需要注意的是,需要把等长的过滤重复项,这样才能保证攻击后密钥输出的正确性

在已知明文以及密文的情况下,对等长数据进行攻击,得到对应的key值

依次类推,SM4、AES、DES等加密算法的密钥处理都是相同,利用等长的报错对密钥进行猜测,通常需要花费大量时间去得到一个无序KEY。

------------------------

【星鉴实验室】

我们专注于物联网、车联网,致力于推动包括汽车、无人机、路由器、交换机等多种领域的网络安全研究。我们的核心包括:

•安全检测&风险评估

•CTF比赛

•安全咨询&安全开发

•安全功能验证

关键词:#车联网 #网络安全 #无人机 #传感器测试 #星鉴

实验室小伙伴正在撰写的《星鉴实验室设备测试指南(初版 1.0)》即将发布,欢迎关注我们,一起探索IOT安全:

原文始发于微信公众号(WhITECat安全团队):IoT安全揭秘:电压注入与密钥窃取的黑暗之路

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论