扫码领资料

获网安教程

本文由掌控安全学院 - sgrzhou 投稿

来Track安全社区投稿~

千元稿费!还有保底奖励~(https://bbs.zkaq.cn)

一.背景

此次研判背景是某次攻防演练,因为是互联网企业,又加上特殊时期,所以客户员工防范意识都挺强的,在收到邮件第一时间感觉像是钓鱼邮件立马发过来研判了,所以也没有造成任何损失。

二.邮件概述

该邮件主题是钓鱼邮件常用主题—某某政府补贴,从中可以看到,里面显示的url是gov,用户看到的是政府的网站,点进去实际上与gov毫无关联,这是钓鱼常用手段,或者设置两个NS解析记录,经过两次解析最终解析到一个恶意IP,这种稍微不注意就会进陷阱。

三.研判过程

为了防止网站存在挂马、捆绑、自动下载等手段,我们将该邮件drop下来放进沙盒中运行或者虚拟机中运行。

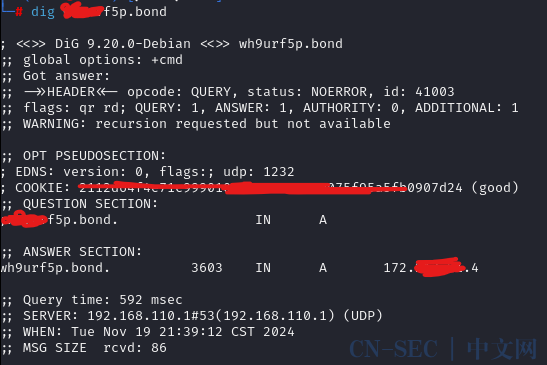

然后,从点进去的url中提取出的真实的链接为xxxx.bond,随后将该域名放入dig中解析

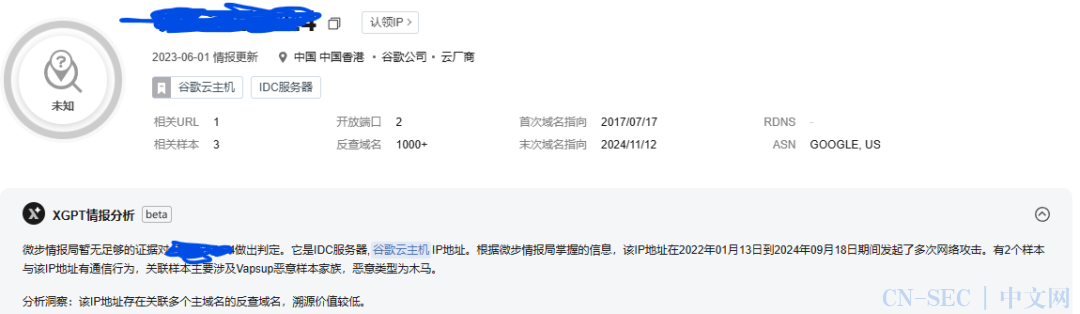

再将该IP放入微步中进行查询

通过微步解析得知改IP指向一个IDC服务器,并且主要涉及到了Vapsup木马,猜测可能是将网站挂马了

再此将该IP解析发现更多该IP解析域名

四.处置建议

对IP及域名进行封禁。

五.心得

在HVV、攻防演习等赛事中,shior、fastjson等能够直接rce的点越来越少,更多RT选择用钓鱼方式进行攻击,并且随着互联网发展,信息泄露成了家常便饭,钓鱼更是防不胜防。所以,在收到邮件时一定要仔细阅读,谨防RT钓鱼!!!!

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

原文始发于微信公众号(掌控安全EDU):记录一次钓鱼邮件研判

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论