前言

今年年初的时候,有学员找深情哥帮他看某个浙大证书网站,他说感觉有漏洞,于是就有了这篇文章。

手把手挖掘过程

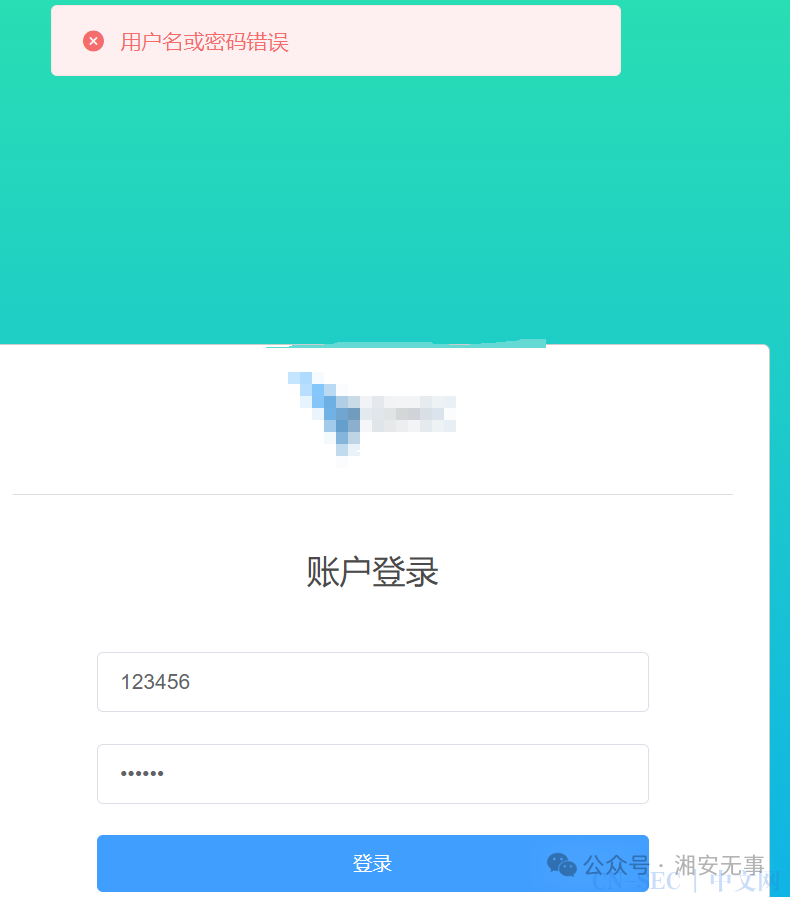

学员说他输入123456 123456 就报错 但是输入就admin 123456就跳内网了,懵逼逼,所以找深情哥看看。

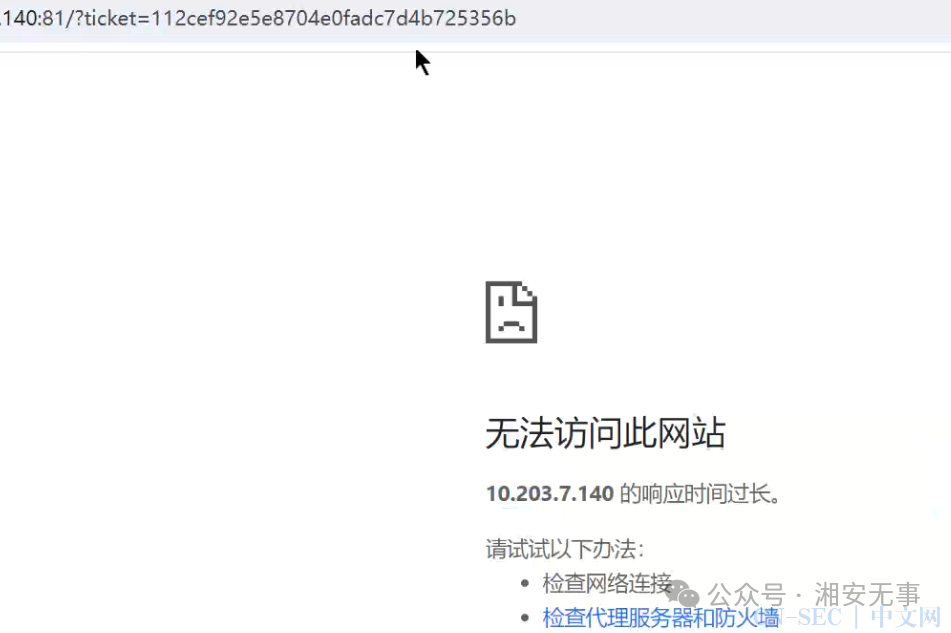

但是输入就admin 123456就跳内网了,懵逼逼,所以找深情哥看看。 然后我们开了个会议一起研究了一下。

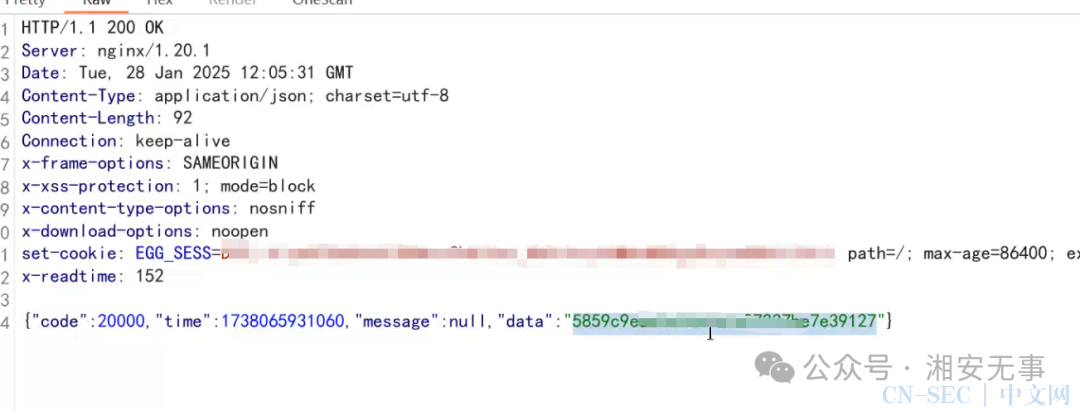

然后我们开了个会议一起研究了一下。 我们发现admin 123456确实是弱口令,因为深情哥看他返回了成功并且带有data数据

我们发现admin 123456确实是弱口令,因为深情哥看他返回了成功并且带有data数据 但是就是跳内网了,这里就很懵逼

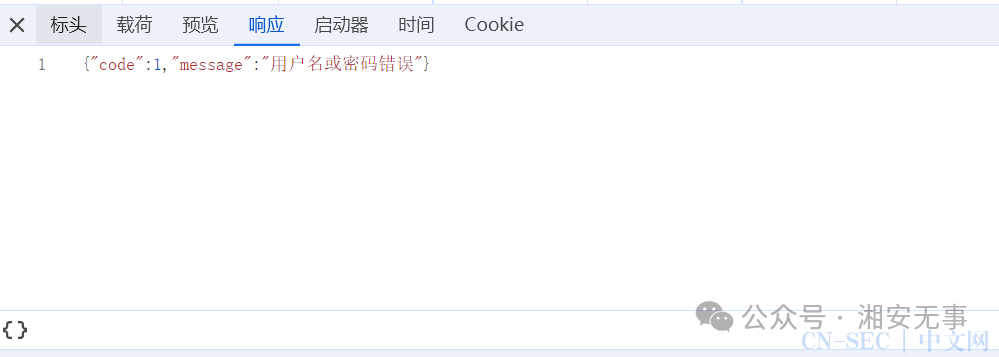

但是就是跳内网了,这里就很懵逼 输入test 123411又报用户名或密码错误

输入test 123411又报用户名或密码错误 然后我就带着学员去研究这些数据包和接口到底是干什么的,发现登录成功后会发送这个请求

然后我就带着学员去研究这些数据包和接口到底是干什么的,发现登录成功后会发送这个请求

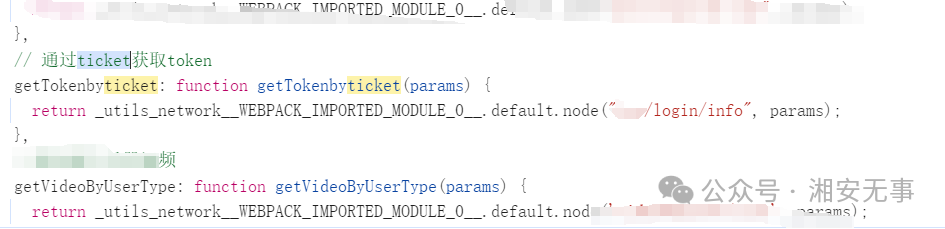

只能翻翻前端js了解一下,研究一下登录的流程了 前端全局搜ticket试试

前端全局搜ticket试试 发现他是通过ticket来获取的token的,那是不是只要找到接口加上ticket的值获取token就可以拿下了?

发现他是通过ticket来获取的token的,那是不是只要找到接口加上ticket的值获取token就可以拿下了? 于是跟学员一起翻js查接口,找到这个接口 /xss/login/info

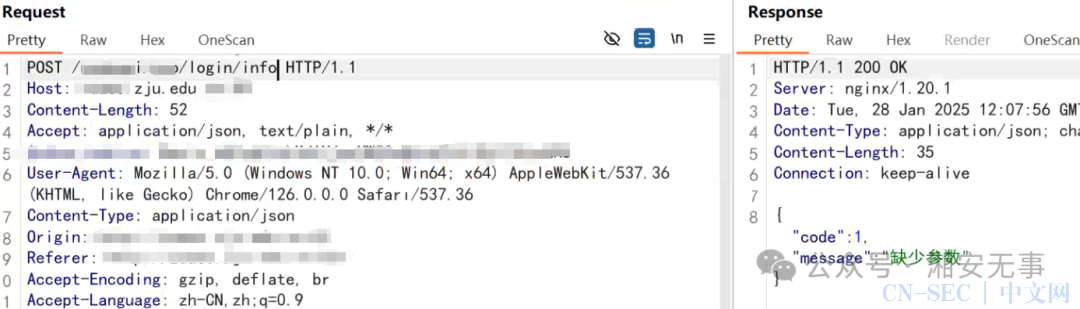

于是跟学员一起翻js查接口,找到这个接口 /xss/login/info 刚刚不是提试缺少参数值嘛,然后我们直接把输入admin 123456 返回的data值填上去

刚刚不是提试缺少参数值嘛,然后我们直接把输入admin 123456 返回的data值填上去 挖槽,学员惊呆了深情哥的操作,直接返回了token

挖槽,学员惊呆了深情哥的操作,直接返回了token

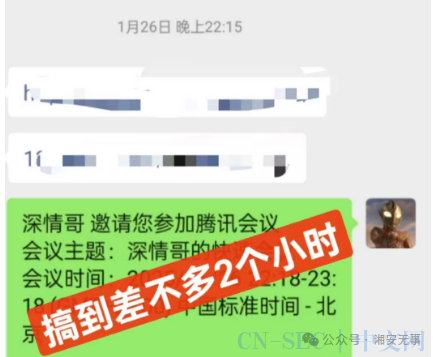

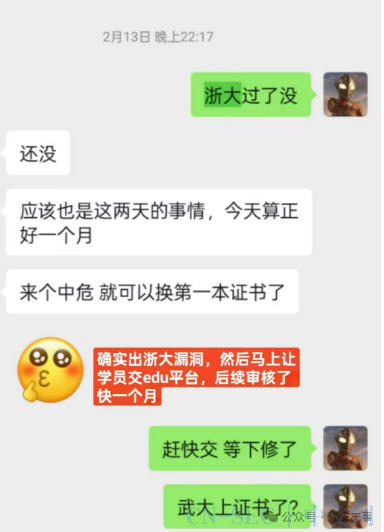

后续他想多挖几个漏洞,就让他自己找接口去测试了,搞了两个小时,下机了都22.30了

后续

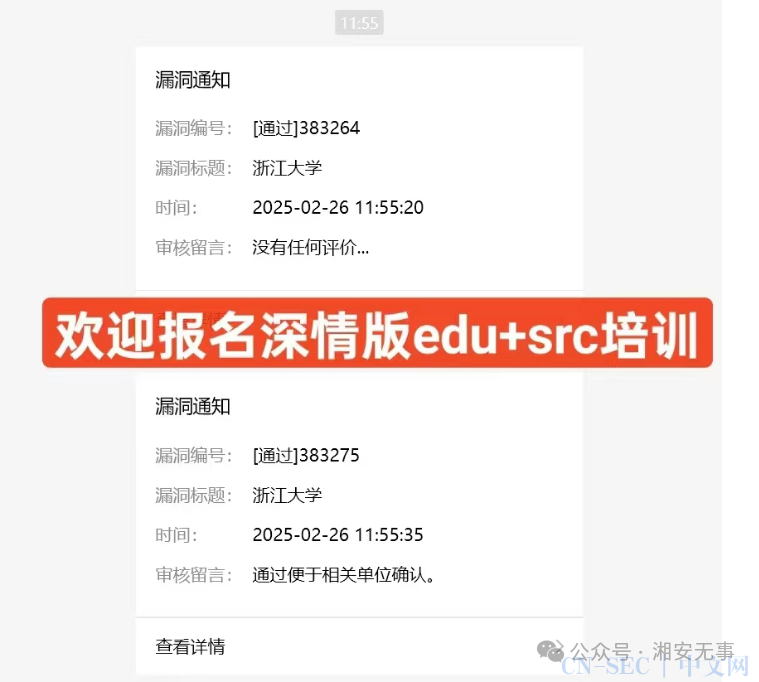

过了半个月,发现还没审核,吐槽一下审核有点慢了 等了一个月,拿下了浙大证书,6666

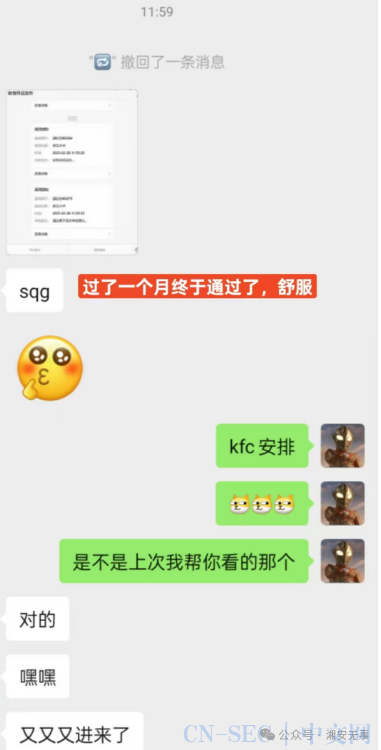

等了一个月,拿下了浙大证书,6666

不对,有点点怪怪的,我帮学员挖洞,为什么还给学员发kfc,算了不想了

不对,有点点怪怪的,我帮学员挖洞,为什么还给学员发kfc,算了不想了

总结

今天的手把手帮学员拿下浙大证书案例就结束了。

感兴趣的可以公众号回答回复"深情哥"进群,有公开课会在群里面通知,包括审计和src。edu邀请码获取也可以联系深情哥。

内部edu+src培训,包括src挖掘,edu挖掘,小程序逆向,js逆向,app渗透,导师是挖洞过30w的奥特曼,edu上千分的带头大哥!!!联系深情哥即可。

原文始发于微信公众号(湘安无事):手把手带学员拿下浙大edu证书

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论