近期,戎码安全运营团队捕获到一款针对信息安全技术人员的恶意软件样本。经过详细分析发现,该样本通过对泄露工具中的客户端程序进行修改,并捆绑具有窃密功能的PE文件,从而完成了完整的攻击链。这表明该样本属于一种较为成熟的攻击手段。

Nighthawk C2 是一款类似于 Cobalt Strike 和 BRC4 的商业化红队工具。它因提供未发布或尚未武器化的尖端功能以及高昂的价格而广为人知,该工具框架提供了从初始访问、权限维持、横向移动直至目标达成的全链路能力支持。2025年1月,某交易论坛上出现了Nighthawk C2的泄露版本,随后该版本被部分用户购买并在网络中广泛传播。然而,购买者在 2 月公开发帖声称遭遇欺骗,指出该泄露版本存在明显功能缺失,无法正常使用。

经分析,该泄露版本存在显著的功能缺失,致使核心功能无法正常运行。网络中流传的截图仅展示了三端正常配置,但无法生成有效的 beacon,可能只是为了新版宣传而制作的营销材料。然而,在多个已公开的互联网版本中,我们发现了一个流传甚广的“后门版”样本,以下是对此样本的具体分析。

此投毒样本中的关键样本为:C2_Client 文件夹中Client.exe:

操作系统: Windows(95)[I386, 32 位, GUI]

编译器: VB.NET

库: .NET(v4.0.30319)

链接程序: Microsoft Linker(11.0)

时间: 2025-02-01 08:55:15

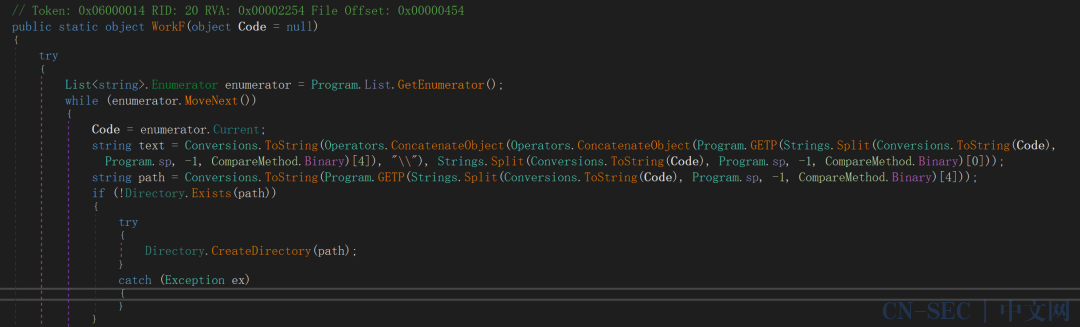

值得注意的是,尽管C2_Client.exe是由Client.exe释放的,但其体积却比后者更大。我们对主程序简单进行一个静态分析。此程序是C#编写,在Main函数中Sleep 2秒之后调用WorkF;

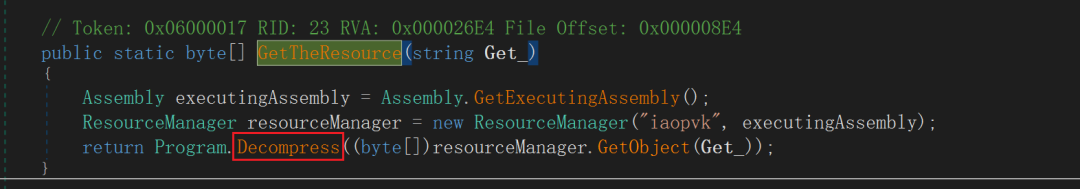

随后通过GetTheResource这个函数获取自身的资源文件,来释放所需要的Pe文件;

随后通过GetTheResource这个函数获取自身的资源文件,来释放所需要的Pe文件;

-

云端机器学习检测到恶意文件

-

释放可疑命名的系统文件

-

不同寻常的程序路径

-

云端机器学习检测到恶意文件

-

疑似伪装svchost进程

-

可疑的隐藏文件被执行

-

发现异常的进程启动关系

第二个svchost启动,这个svchost也是整个攻击阶段的主要行为部分,其首先会在"C:UsersuserAppDataRoaming"目录下释放第三个svchost,这个svchost与当前的svchost是同一个程序,该svchost并没有发现被立刻调用。随后该进程会加载一段shellcode,并通过NtUserSetWindowsHookEx、NtUserGetClipboardData分别监听窗口回调、窃取剪切板内容;

-

释放可疑命名的系统文件

-

加载恶意的shellcode

-

通过设置窗口回调监听输入

-

访问剪切板

【AI研判】进程树显示client.exe启动svchost.exe,并进一步启动c2_client.exe。告警包括' svchost加载shellcode '和'云端机器学习检测到恶意文件',结合历史数据,判断为恶意行为。

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

原文始发于微信公众号(夜组科技圈):戎码翼龙NG-EDR揭秘“泄露版”红队工具Nighthawk C2 投毒事件

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论