引

言

此漏洞未公开未公开漏洞

某友云平台远程命令执行漏洞

漏洞概述

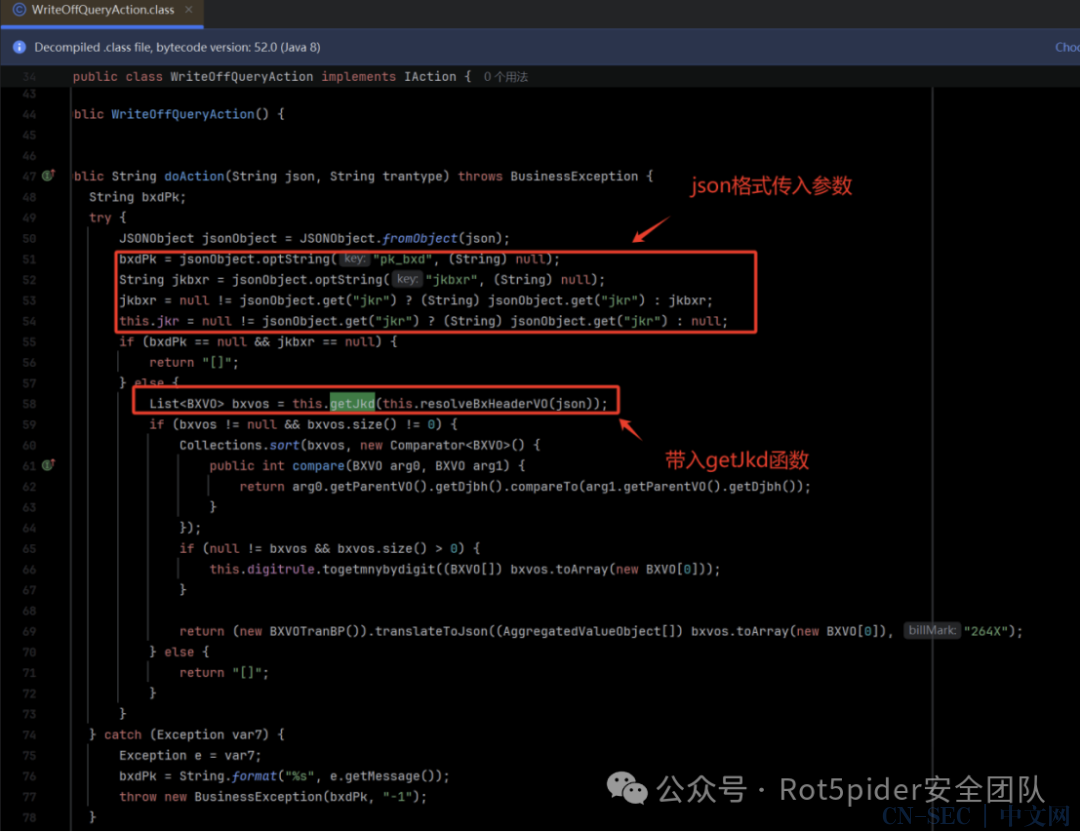

xxx云平台存在未授权SQL注入漏洞,攻击者可通过构造恶意JSON请求实现数据库版本信息泄露,进而可能获取服务器控制权限。

影响版本

复现环境

|

|

|

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

漏洞验证

上述json参数添加完即可进入if判断

上述json参数添加完即可进入if判断

因此漏洞未公布,poc放圈子里啦

当90%的网络安全学习者还在重复刷题、泡论坛找零散资料时,华普安全研究星球已构建起完整的「攻防实战知识生态」:

✅ 原创深度技术文档(独家SRC漏洞报告/代码审计报告)

✅ 实战中使用到的工具分享

✅ 全年更新SRC挖掘、代码审计报告(含最新0day验证思路)

✅ 漏洞挖掘思维导图

✅内部知识库目前建设中、后续进入圈子免费进入

【实战为王】不同于传统课程的纸上谈兵!!

原文始发于微信公众号(Rot5pider安全团队):【代码审计】某友云平台远程命令执行漏洞

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论