确定靶机

|

|

|

|---|---|

|

|

|

初步信息收集

端口信息

先初步确定开启的端口,然后针对端口确认版本服务信息,nmap漏扫脚本慢可以挂着先。

|

|

|

|---|---|

|

|

|

|

|

|

站点指纹/站点探索(80)

查看网页源代码存在注释文件,提示不要注意注释和robost文件,指纹探测未发现新信息

查看robost文件确实是没有的。。。。

目录扫到一个key.php,打开是一个表单提交的。查看源代码是提交到当前页面,试了一下不存在报错和回显示??

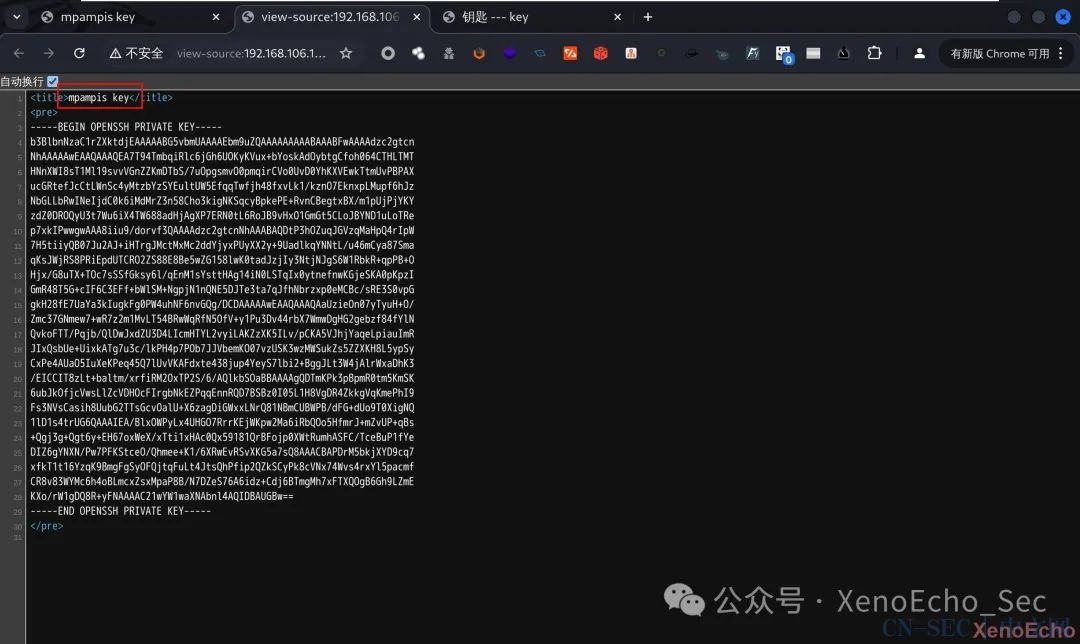

回到前面nmap发现的一个文件,打开发现是公钥文件,不过现在细看这个是希捷的一个漏洞,不过靶机应该不是希捷。现在缺少用户测试。

回到前面的将密钥输入进去,没反应。。。这个页面应该是无效的。

然后回到key的页面注意到它是存在title的提示mpampis key,这个会不会就算用户呢?而且1发现这个密钥后门的几个=好像是base64

解密发现果然后面一段是base64加密的。内容刚好就是用户,那文件名那个看着那么像md5的不会也是

解密发现果然后面一段是base64加密的。内容刚好就是用户,那文件名那个看着那么像md5的不会也是 果然也能解密,提示密码为空。。。

果然也能解密,提示密码为空。。。

SSH(22)

尝试去登录,提示报错了,还是要输入密码?注意看回显的报错,文件权限存在问题,太过于开放了,要限制当前用户具有权限。chmod设置只有自己具有权限后就能登录进去了。

提权

信息收集

确定了内核版本信息,且不存计划任务,sudo具有gcc的root执行权限。

使用GTFOBins提权,获取一个bash

gcc -wrapper /bin/bash,-s .

结尾

回去看原本的key页面发现它要猜到key就跳转到密钥的php文件,如果猜到用户则被嘲笑。但是这个密钥是什么意思呢?

总结别轻易放弃一个细节和title和熟悉的密钥。

原文始发于微信公众号(泷羽Sec-小篮子):Nyx-1 综合靶机实战思路

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论