一起进程隐藏的SSH横向挖矿事件

很久没说挖矿了,这周分享个挖矿案例吧,比较简单的一个挖矿事件,内网使用SSH暴破横向,然后通过mount挂载隐藏挖矿进程,直接来看案例吧!

事件背景

客户反馈内网有SSH暴破行为,同时还存在挖矿通信,通信的流量被监测到并通报了,监管单位责令客户马上溯源并处置,于是我就闪亮登场了。

现场排查

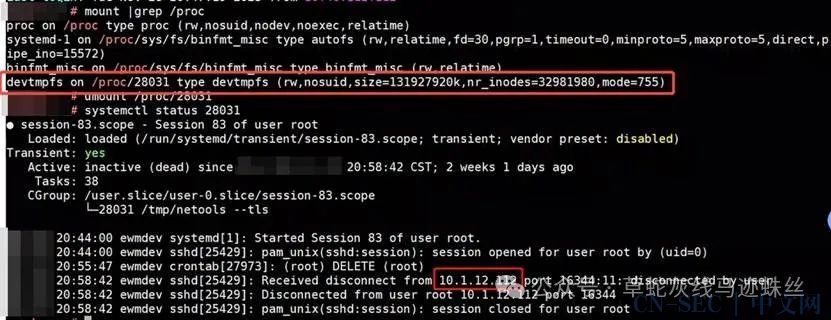

上面那个图就是挖矿的进程,矿池地址是93.*.*.73,挖矿进程是netools,但其实如果没有做卸载处理,netstat能看到PID号是“-”字符串,不过我记不得截图了,给大家看看怎么处理mount挂载隐藏进程的情况。首先用mount过滤一下“/proc”字符串,如果有类似的PID就要注意了,下图就是挂载了devtmpfs隐藏PID为31292的进程

实现的原理大家自行去搜索引擎扩展吧,我不展开说,这里给好学的好兄弟提一嘴,这种隐藏手段极其简单,容易被发现,厉害一点用库文件劫持和配置劫持,再厉害一点的用rootkit和ebpf,感兴趣的自己了解,后面有合适的案例我可以发出来,不过原理性的内容需要自己学习,因为太枯燥了。回到主题,umonut取消一下挂载就可以看到被隐藏的进程了,我们看看这个隐藏进程netools的服务

从服务的信息很清楚的就能很直观的看到是一个SSH的session会话拉起的netools程序,也就是说攻击者直接通过10.*.*.112在21点17分SSH上来执行了netools挖矿程序,使用last看看SSH登录情况,也确实是这么回事,应该这就是上层攻击IP

看看netools的进程文件,发现自删除了

这样的话事情可能就不简单了,存在自删除的挖矿一般都有维持项,我们先看看定时任务,好家伙,一堆异常的随机定时任务

里面的内容都是启动一个异常的可执行程序

来到/bin目录下面,除了这个异常的可执行程序外,还发现几个异常的可执行程序

除此之外,根据异常的可执行程序文件再查看一下服务,发现存在一个异常的随机字符服务

这台服务器就基本查完了,继续看上层攻击IP10.*.*.112这台,发现同样的异常挂载情况

其他的异常也和上一台一样,就不展开了,直接看SSH登录日志,根据落地文件时间确定上层攻击IP为10.*.*.254,这是网关IP,所以答案已经呼之欲出了,不小心映射了SSH到狗公网导致

另外其实还排查了一样被感染的服务器,不过源头都是10.*.*.112,就不赘述了,简单发个截图

原文始发于微信公众号(sec0nd安全):一起进程隐藏的SSH横向挖矿事件

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论