渗透攻击红队

一个专注于红队攻击的公众号

大家好,这里是 渗透攻击红队 的第 63 篇文章,本公众号会记录一些红队攻击的案例,不定时更新

在一次渗透中,打算遇见域环境的话不能靠窃取进程这种骚操作来打,只能使用域渗透的姿势:委派、spn … 这些操作来打。

规划

要求:拿到内网核心数据,以及人员架构,梳理分析,域内成员分析。

c2 准备阶段:使用 poshc2 ,CobaltStrike + 混淆免杀,Metasploit + 流量混淆编码。

总体分为以下阶段:

域渗透过程

找到 Weblogic 执行命令的口子

首先是找到了一个 Weblogic 的反序列化命令执行:

随后写了一个免杀一句话方便连接 webshell:

通过查看进程发现有 VIPRE Internet Security 杀毒:

因为事先我就做好了免杀的 exe,随后直接 Bypass AV 后直接上线到 CobaltStrike:

初步发现当前机器是一个域机器:

JuicyPotato (ms16-075) 提权到 SYSTEM:

拿到 SYSYEM 权限后我立马做了一个权限维持:

域内信息搜集

知道了当前是域环境,那么就对域进行信息搜集吧!

首先是查看了下当前域管有哪些:

再查看当前域控是哪些机器,然后定位域控的 IP:

由于当前 ip 是 10 这个网段,而域控是 192 这个网段,猜测会有多网段:

由于当前进程是有域管进程的,可以直接拿到域控,我之前写的文章也讲过怎么拿,在这里几句不多阐述。

由于不能用进程窃取这个骚操作拿到域控,那按照老传统来打吧!

由于当前机器是 Windows 2012 不能直接抓到明文,只能获取到 Hash:

且当前 Hash 也解密不出来:

只能通过 Hash The Pass 这种方式来横向移动!看了看 10 这个段的 B 段存活机器很少:

看 192 这个网段发现存活机器很多:

本来想翻翻敏感文件看看有没有密码文件等等,这里教大家一个单靠命令对系统文件进行搜集的技巧:

漏洞情况信息搜集

通过对 192 和 10 网段存活的主机探测发现有 0708、永恒之蓝有以下机器:

至此信息搜集差不多了,进行下一步横向移动。

横向移动 Bypass AV

通过 PTH 对 10 网段的机器,成功拿到了多台机器权限:(有些没成功的应该是被 AV 拦截了)

随后对这些主机进行信息搜集,看看有没有密码文件:

密码文件倒是没找到,但是看上去这个域已经被大哥来过!字典文件都直接放到目标系统,小伙子你不讲武德啊!

随后我通过 Mimikatz 抓密码,成功拿到个明文:(当前机器是 Windows 2012 看来已经被大哥修改过注册表了)

通过拿到当前密码去横向密码喷洒:

这不就横向出来了吗?大量机器密码都相同!其实域控两台密码也是这个!

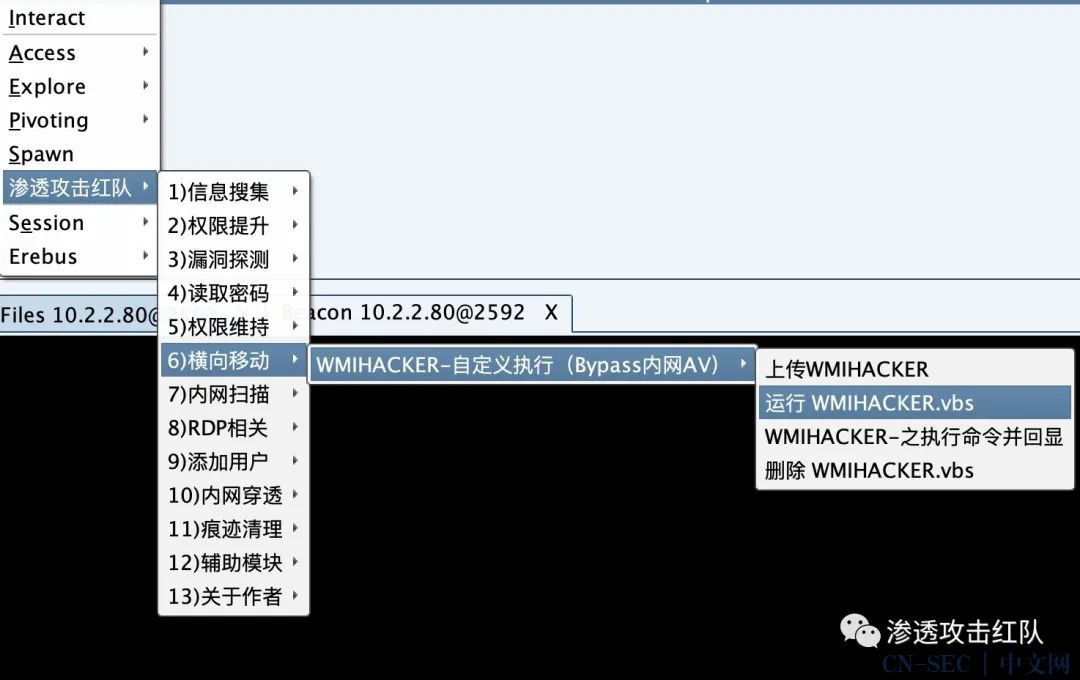

由于当前内网是有 VIPRE AV 的,不能使用常规的 Psexec 和 WMI,不然必被拦截!这个时候我使用我插件里的工具进行 Psexec:(其实有很多工具都可以实现 Bypass AV 横向 psexec 的,我只写了一个(github上的项目),有空再加上去发出来给兄弟们)

成功 Bypass 完成命令执行!既然域控(192.168.0.6、192.168.0.13)的密码也是这个密码,我们也可以通过相同的密码对他们进行横向移动:

两个域控都拿到执行命令的权限了,就不上线到 CobaltStrike 了,太简单了。

CobaltStrike 这工具还是太变态了,有手就能打穿内网域,还是少用这玩意虽然方便,但是很多原理和攻击手法不懂那就 GG了,下次写实战文章我打算少用 CobaltStrike 来打内网,尽量让 XD 们都了解内网域渗透的攻击手法和原理!参考文章:

https://www.saulgoodman.cn/2021/07/15/redTeam-2/

本文始发于微信公众号(渗透攻击红队):域渗透不用进程窃取如何横向 Bypass Psexec AV 拿到域控?

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论