大家都知道,主机日志格式过于杂乱对于日后的分析造成了不小的困扰,而splunk的轻便型、便携性、易安装性造就了其是一个日志分析的好帮手。

而如果在每台主机上都装上一个splunk客户端无疑是工作量庞大、占用空间的,那有没有方法可以把所有的主机日志整合到一起,答案是肯定的。

首先我们在客户端上装好splunk

然后在服务端上装上splunk的forwarder

选择要转发同步过来的日志

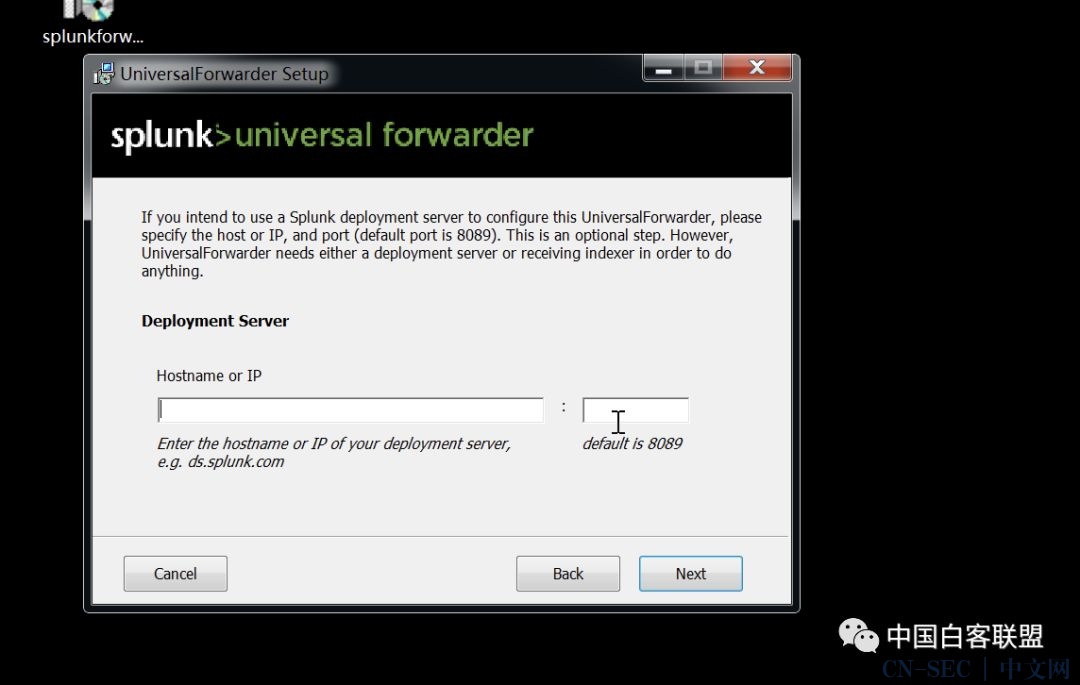

设置转发的ip即客户端ip和默认端口

然后我们在客户端上添加默认的转发端口

现在我们在客户端上就能看到各服务端同步过来的日志

jumbo-pc就是我们装了splunk的forwarder的服务端的机器

但是有一点,windows默认的自带日志除了登录日志对我们有点用处以外,其他的貌似用户不大,对于分析人员来说,可能更想看到的是哪个文件执行了具体的历史命令,那我们这里就要介绍以windows记录详细日志的sysmon为例,把sysmon日志也同步过来。

首先我们在服务端上安装好sysmon

装好以后会在日志目录在出现sysmon日志文件

我们可以先打开sysmon日志看下,发现日志比windows自带日志详细很多

那我们下面来把sysmon日志也同步过来

我们修改装有splunk的forwarder的服务端的文件(默认为C:Program FilesSplunkUniversalForwarderetcsystemlocalInputs.conf)

添加如下数据

[WinEventLog://Microsoft-Windows-Sysmon/Operational] disabled = false renderXml = true

修改完以后最好重启一下,然后我们看下客户端,发现能够看到sysmon的日志也同步过来了,能够利用各种搜索语句便于我们后续的分析

PS:实际上,在win10、win8、win2012、win2016上面,是可以手动开启4688进程记录的,并且记录详细的命令信息。开启方法如下

本地计算机策略-计算机配置-管理模板-系统-审核过程过程-启用

本地计算机策略-windows设置-安全设置-高级审核策略配置-详细跟踪-开启

然后我们在安全日志里面也能看到进程信息包括详细的命令行了

原文始发于微信公众号(中国白客联盟):基于splunk的主机日志整合并分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论