|

|

|

|

|

|

|

|

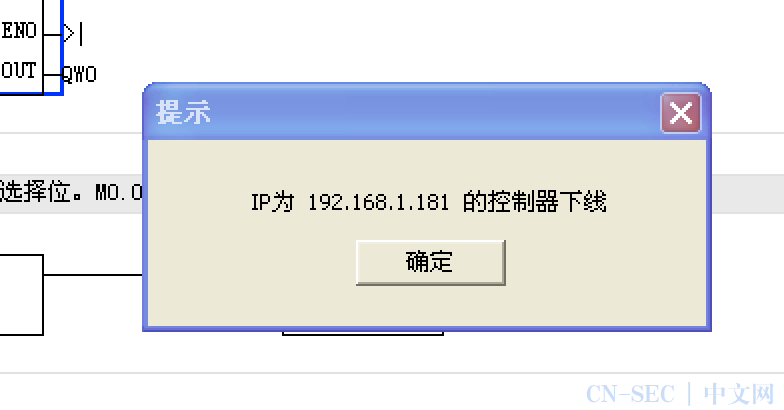

远程攻击者可利用此漏洞使得设备无响应,导致拒绝服务,需断电重启PLC后方可恢复正常。

|

|

|

1、向PLC开放的任意端口(如21,5900,11000,30000等)发送超长UDP数据包(例如5000个字符A)

2、可发现原来运行中的PLC程序停止,软件中弹出PLC离线提示,同时PLC无法被PING通

|

|

|

|

|

|

|

|

|

|

|

|

攻击者可远程向PLC 11000端口发送特殊构造的数据包,实现远程控制PLC的启动/停止。

|

|

|

1、远程控制停机:向运行状态的PLC的11000端口发送UDP数据包,内容:0d00661a100019000000f82a03000000’,收到响应报文后观察PLC上I/O指示灯熄灭,程序停止运行;

2、远程控制启动:向停止状态的PLC的11000端口发送UDP数据包,内容:0d00913910001a007000f82a0100ffff,收到响应报文后观察PLC上I/O指示灯点亮,程序恢复运行;

|

|

|

|

3. PLC_Config 软件内置弱密码加密漏洞

|

|

|

|

|

|

|

|

PLC软件中的“生成统一下载镜像”功能,压缩时使用了内置统一的弱密码(DCCE),加密后的镜像文件可被解密还原。弱密码无法提供有效加密保护。

|

|

|

1、打开PLC_Config,在左边的控制器图标上单击右键

2. 在弹出菜单中选择“生成下载镜像”选项,选择加密

3.修改生成的镜像文件后缀为7z,打开后按提示输入密码DCCE即可解压,得到解密后的镜像完整目录结构:

5. 通过逆向分析发现,该功能的实现是通过7Z作为压缩工具,IDA反汇编可发现见密码为DCCE。

|

|

|

|

|

|

PLC远程篡改“控制器名称”参数导致无法再次组态编程,重启无效,只能恢复固件

|

|

|

|

|

|

PLC未能正确处理字符串截断,构造畸形字符报文修改PLC“控制器名称”参数,可导致PLC无法再次组态,无法使用软件上传下载编写程序,断电重启无法恢复,只能重新刷固件。

|

|

|

-

1. 查看PLC配置信息,可以看到控制器信息完整。

2.向11000端口发送特定畸形数据包(不以0x00结尾),修改PLC的“控制器名称”,例如“0x6161616161616161616161616161…”。

2、读取plc配置信息发现“控制器名称”已无法显示,虽然plc在线,但无法修改控制器参数及进行组态,断电重启无效,新建工程无法识别PLC,只有重置PLC固件才能恢复使用。

重新点开的时候,发现程序配置虽然可以读取,但是重复报错,显示不正常,提示“写AI工程校准值失败”。

|

|

|

漏洞成因分析:在处理“控制器名称”参数的流程中,C语言字符串以0x00表示结束符,如果在发送给PLC修改PLC工程名时不是用x00结尾,导致程序无法正确读取PLC名称,从而导致PLC_Config无法写入正常工程。

|

|

|

|

|

|

|

|

|

通过发送特殊构造数据包,无需认证即可远程获取PLC类型等明文信息,包括控制器类型,控制器标识,控制器名称等。这使得该类型PLC容易被网络扫描发现。

|

|

|

1、读取PLC信息向11000端口发送报文:0c00b593100049060000152700000000,返回响应报文如图第二行,可见明文指出了控制器类型为MAC1000,控制器标识0000000000000000158198301010001,控制器名称MAC1000 Programable Controller

2、与组态软件中显示信息一致。![DCCE MAC1000 PLC漏洞测试 DCCE MAC1000 PLC漏洞测试]()

|

|

|

|

|

|

|

|

|

|

|

|

无加密认证,攻击者可远程向PLC 11000端口发送特殊构造的数据包,可获取PLC当前运行的程序和注释等信息。

|

|

|

1、向11000端口发包0c0063fb1000dd1b2627252700003101

2、收到返回报文中,包含了PLC程序和明文的代码注释信息,其中注释中的汉字经过了编码处理,例如汉字“为”对应十六进制字符‘ce aa’。解码后与软件中程序注释比较一致。

3、使用wireshark抓取上位机软件上载工程流量包,手动构造报文远程发送,可获取编译完成的程序代码。

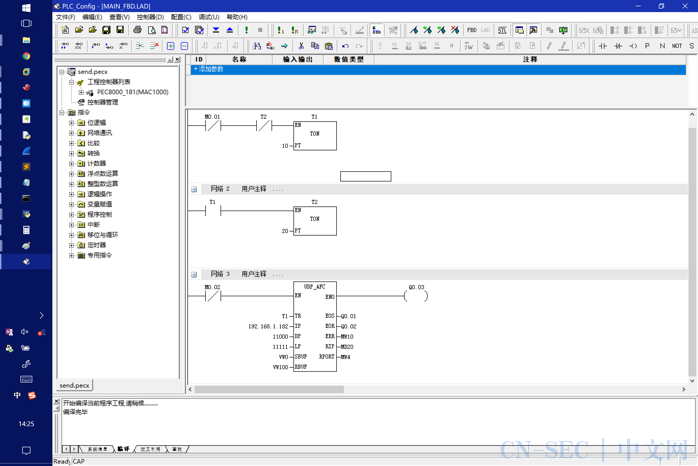

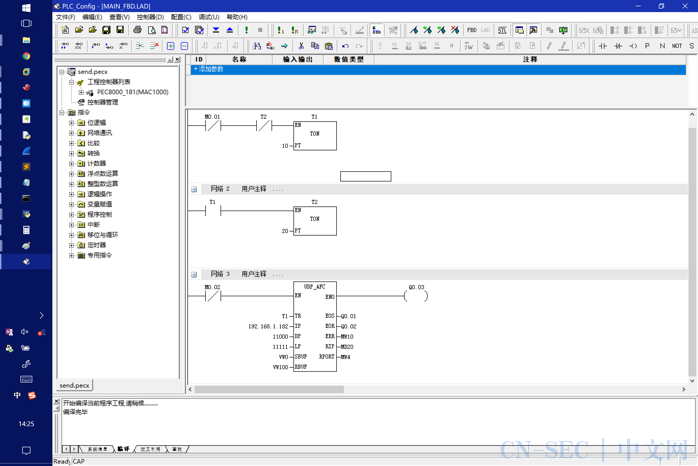

5、可得到16进制形式的报文,对应编译后的程序代码,进行逆向分析,可以得到出来组态程序代码。附图分别为原程序示意图2张及根据报文分析程序图3张。 ![DCCE MAC1000 PLC漏洞测试 DCCE MAC1000 PLC漏洞测试]()

6、根据逆向分析出的结果,我们可以对流量进行更改,从而能够编译任意梯形图语句表并下载到任意PLC中,破坏并覆盖其原有程序。

|

|

|

|

原文始发于微信公众号(山石网科安全技术研究院):DCCE MAC1000 PLC漏洞测试

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

点赞

https://cn-sec.com/archives/826238.html

复制链接

复制链接

-

左青龙

- 微信扫一扫

-

-

右白虎

- 微信扫一扫

-

评论