漏洞作者: 矿主

大汉修补漏洞做了不少努力,修补了很多问题,但是还有不少的问题,用户量大慢慢来吧,一起努力吧。

漏洞证明:

数据篡改:

[php]

//源文件 setup/opr_initjcmsdb.jsp //程序开始执行,没有任何权限限制,直接能够访问。 //获取动态参数,没有任何过滤,直接传入参数。 String main_ip = Convert.getParameter( request,"jcms_ip"); String main_port = Convert.getParameter( request,"jcms_port"); String main_dbname = Convert.getParameter( request,"jcms_dbname"); String main_user = Convert.getParameter( request,"jcms_user"); String main_pwd1 = Convert.getParameter( request,"jcms_pwd1"); //数据库类型s String dbtype = Convert.getParameter( request,"dbtype"); int ndbtype = Convert.getStringValueInt( dbtype ); String appname = Convert.getParameter( request,"appname","jcms"); String strRealPath = application.getRealPath(""); //创建表,初始化数据 ,能够导致关键信息被覆盖。 jcms.sys.Install install = new jcms.sys.Install( strRealPath ); boolean bl = install.setDBServer( ndbtype,main_ip,main_port,main_dbname,main_user,main_pwd1,appname ); String strMessage = ""; //...... strMessage = "创建失败,请查看日志文件!"; //......[/php]

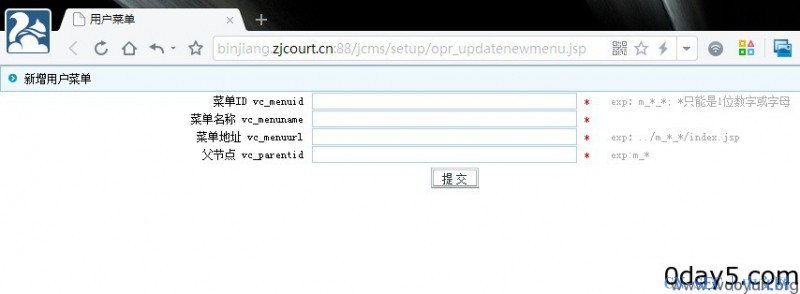

SQL注入:

[php]

//菜单管理页面 setup/opr_updatenewmenu.jsp //程序开始执行,没有任何权限限制,直接能够访问。 //获取动态参数,没有任何过滤,直接传入参数。 String action = request.getParameter("action"); String menuid = Convert.getParameter(request,"vc_menuid"); String menuname = Convert.getParameter(request,"vc_menuname"); String menuurl = Convert.getParameter(request,"vc_menuurl"); String c_grade = Convert.getParameter(request,"c_grade","2"); //默认2 String parentid = Convert.getParameter(request,"vc_parentid"); //后面开始各种插入查询数据库语句,能够直接控制数据库。 if("do".equals(action)){ //插入 admin的菜单 webid=0 strSql = "INSERT INTO merp_pub_usermenu (vc_userid,vc_menuid,vc_menuname,vc_menuurl,c_grade," +" i_order,vc_parentid,c_enable,n_visitnum,i_webid) VALUES (" +"'admin','"+menuid+"','"+menuname+"','"+menuurl+"','"+c_grade+"'," +"99,'"+parentid+"','1',0,0)"; Manager.doExcute(strAppID,strSql); //插入 def的菜单 webid=0 strSql = "INSERT INTO merp_pub_usermenu (vc_userid,vc_menuid,vc_menuname,vc_menuurl,c_grade," +" i_order,vc_parentid,c_enable,n_visitnum,i_webid) VALUES (" +"'def','"+menuid+"','"+menuname+"','"+menuurl+"','"+c_grade+"'," +"99,'"+parentid+"','1',0,0)"; Manager.doExcute(strAppID,strSql); //...... //取出已设置菜单的用户 strSql = "select distinct vc_userid from merp_pub_usermenu where i_webid ="+webid+" "; //...... //程序中已经提示删除本文件了,但是基本都没有删除。 out.println("<br><font color=red>执行完毕,请立刻删除本文件[./setup/update/opr_updatenewmenu.jsp]!</font><br>"); [/php]免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论